در دنیای مدرن کسبوکار، سرور ستون فقرات هر سازمان است و وظیفه پردازش، ذخیرهسازی و مدیریت دادهها را بر عهده دارد. سرور نه تنها یک ماشین پردازنده، بلکه قلب تپنده زیرساخت امنیت نیز محسوب میشود؛ جایی که سامانههای حیاتی مانند فایروالها، سیستمهای تشخیص و جلوگیری از نفوذ (IDS/IPS)، و پلتفرمهای مدیریت رویداد و اطلاعات امنیتی (SIEM) روی آن اجرا میشوند. بنابراین، کوچکترین نقص یا خطای محاسباتی در انتخاب و خرید سرور HP (بهعنوان یکی از معتبرترین برندها)، میتواند منجر به ریسکهای عملیاتی و امنیتی غیرقابل جبران شود. این ریسکها شامل کاهش دسترسپذیری سرویسها، آسیبپذیری در برابر حملات سایبری، و در نهایت، از دست رفتن دادههای حساس مشتریان و سازمان است.

تصمیمگیری برای قیمت سرور hp نباید صرفاً بر اساس ارزانترین یا گرانترین مدل انجام شود؛ بلکه باید یک تحلیل جامع هزینه-فایده مبتنی بر امنیت، مقیاسپذیری و سازگاری فنی صورت پذیرد. متأسفانه، بسیاری از شرکتها در فرآیند خرید سرور اچ پی مرتکب اشتباهاتی میشوند که نه تنها هزینههای اولیه را افزایش میدهند، بلکه در درازمدت، بارهای امنیتی و عملیاتی سنگینی را بر دوش تیمهای IT و امنیت شبکه میگذارند. در این مطلب به رایجترین این اشتباهات میپردازیم و راهکارهایی دقیق و فنی برای جلوگیری از آنها ارائه خواهیم داد تا مطمئن شویم زیرساخت شما بر اساس اصول دفاع عمقی (Defense in Depth) بنا شده است.

اشتباهات فنی و سختافزاری حیاتی در زمان خرید سرور اچ پی

خرید سرور یک فرآیند پیچیده مهندسی است که در آن، هر جزء سختافزاری نقش مستقیمی در پایداری و امنیت کل سیستم ایفا میکند. عدم توجه به جزئیات فنی زیر، شایعترین منابع مشکلات در سالهای آتی هستند.

اشتباه ۱: نادیده گرفتن نسل (Generation) سرور و پیامدهای امنیتی آن

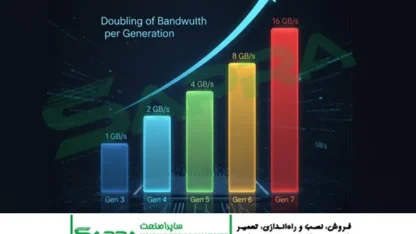

یکی از فاحشترین اشتباهات، صرفاً تمرکز بر نام مدل (مثلاً ProLiant DL380) و غفلت از نسل (Gen) آن است. سرورهای HP با نسلهای مختلف (مانند Gen8، Gen9، Gen10 یا Gen11) عرضه میشوند.

مشکل امنیتی:

- پایان پشتیبانی (End-of-Life – EOL): سرورهای نسلهای قدیمی مانند Gen8، اغلب به پایان عمر مفید یا پایان پشتیبانی رسمی از سوی HPE رسیدهاند. این بدان معناست که هیچ بهروزرسانی امنیتی (Security Patches) برای BIOS، Firmware یا iLO آنها منتشر نمیشود. استفاده از این سرورها برای اجرای سیستمهای حیاتی (مانند سرورهای احراز هویت یا دیتابیس) یک خطر امنیتی غیرقابل قبول ایجاد میکند.

- عدم پشتیبانی از فناوریهای امنیتی جدید: نسلهای جدیدتر سرور HP (مانند Gen10 و Gen11) دارای ویژگیهایی مانند Silicon Root of Trust هستند که تضمین میکند هیچ کد مخربی در زمان بوت شدن سرور اجرا نمیشود. سرورهای قدیمی فاقد این قابلیتهای امنیتی فیزیکی و سیستمی پیشرفته هستند.

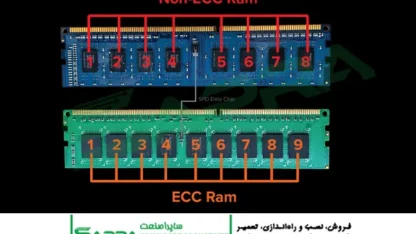

- ناسازگاری سختافزاری: اغلب رمهای DDR3 در سرورهای قدیمی با رمهای DDR4 یا DDR5 در نسلهای جدیدتر ناسازگارند و ترکیب کردن آنها ممکن نیست.

راهکار فنی: همیشه یک سرور HP با جدیدترین نسل ممکن و دارای گارانتی فعال انتخاب کنید که اطمینان از آپدیتهای امنیتی مداوم را فراهم کند.

اشتباه ۲: انتخاب نادرست درایو (HDD/SSD) و پیکربندی اشتباه RAID

ذخیرهسازی دادهها نهتنها بر سرعت، بلکه بر امنیت و تداوم کسبوکار (BCP) نیز تأثیر مستقیم دارد.

مشکلات فنی و امنیتی:

- عدم انتخاب Smart Array Controller مناسب: سرورهای HP از کنترلرهای RAID تخصصی استفاده میکنند (مانند سری P برای عملکرد بالا و سری S برای استفادههای ساده). استفاده از کنترلر S-Series برای محیطهای با I/O سنگین (مانند سرور دیتابیس یا سرور SIEM) باعث کاهش شدید کارایی، تأخیر در ثبت رویدادهای امنیتی و در نهایت ایجاد گلوگاههای عملیاتی میشود.

- پیکربندی RAID نامناسب: انتخاب RAID نامناسب (مانند RAID 0 برای دادههای حیاتی) ریسک از دست رفتن داده (Data Loss) را به ۱۰۰٪ میرساند. حتی انتخاب RAID 5 در حجمهای بالا به دلیل طولانی شدن زمان Rebuild و افزایش ریسک شکست درایو دوم، توصیه نمیشود.

- استفاده از درایوهای غیرمجاز (Non-HP): درایوهای شخص ثالث ممکن است با Firmware کنترلر Smart Array بهدرستی سازگار نباشند. این عدم سازگاری میتواند منجر به خطاهای خواندن/نوشتن نهان و عدم شناسایی صحیح وضعیت سلامت درایو توسط ابزارهای مدیریتی iLO شود، که بهنوعی یک ریسک امنیتی در لایه دسترسپذیری (Availability) است.

راهکار فنی: برای دادههای حیاتی، حتماً از RAID 6 یا RAID 10 استفاده کنید و از کنترلرهای P-Series (مانند P408i یا P816i) برای بار کاری سنگین بهره ببرید. همیشه درایوهای HP/HPE مجاز را تهیه کنید.

اشتباه ۳: اشتباه در تعداد و نوع منبع تغذیه (Power Supply)

سادهانگاری در مورد منبع تغذیه، یکی از رایجترین اشتباهاتی است که دسترسپذیری (Availability) سیستم را به خطر میاندازد.

مشکلات فنی:

- نادیده گرفتن Redundancy (Downtime Risk): خرید سرور hp بدون منبع تغذیه اضافی (Redundant Power Supply) یک خطای بزرگ در طراحی زیرساخت است. خرابی ناگهانی یک منبع تغذیه بدون وجود جایگزین فوری، منجر به خاموشی سرور و توقف کامل سرویسها (مانند سرویس احراز هویت مرکزی) میشود.

- انتخاب راندمان (Efficiency) نامناسب: منابع تغذیه با راندمان پایینتر (مانند Bronze یا Silver) گرمای بیشتری تولید میکنند و مصرف برق بالاتری دارند. این موضوع بهطور غیرمستقیم بر امنیت فیزیکی تأثیر میگذارد، زیرا گرمای بیش از حد میتواند باعث کاهش طول عمر قطعات داخلی و اختلال در عملکرد آنها شود. HPE منابع تغذیه Platinum و Titanium را برای بهترین کارایی ارائه میدهد.

- عدم توجه به Load Balancing: در محیطهایی که بارهای کاری دائماً در حال تغییر هستند، منبع تغذیه باید قابلیت Load Balancing مناسب را داشته باشد.

راهکار فنی: همیشه سرور را با دو منبع تغذیه (Dual Redundant) با راندمان بالا (Platinum یا Titanium) پیکربندی کنید. این یک سرمایهگذاری ضروری برای حفظ تداوم کسبوکار (BCP) است.

اشتباه ۴: نادیده گرفتن قابلیتهای شبکه و I/O

سرورها برای ارتباط با شبکه (فایروالها، سوییچها، ایستگاههای کاری) به کارتهای شبکه (NIC) متکی هستند.

مشکلات فنی:

- عدم انتخاب پهنای باند مناسب: استفاده از کارتهای شبکه ۱ گیگابیت بر ثانیه در حالی که ترافیک شبکه به ۱۰ یا ۲۵ گیگابیت بر ثانیه رسیده است، یک گلوگاه (Bottleneck) جدی ایجاد میکند. در محیطهای امنیتی، این گلوگاه میتواند باعث شود که سیستمهای مانیتورینگ شبکه (NetFlow/Packet Capture) ترافیک را با تأخیر یا بهطور ناقص دریافت کنند، که به معنای کاهش دید امنیتی (Visibility) است.

- اشتباه در پورتها و کابلکشی: عدم تطابق بین پورتهای سرور و زیرساخت شبکه (مثلاً سرور با SFP+ و سوییچ با RJ-45) میتواند منجر به تحمیل هزینههای اضافی برای مبدلها (Transceivers) و کابلها شود.

- عدم استفاده از قابلیتهای پیشرفته NIC: کارتهای شبکه پیشرفته (مانند Intel X710 یا Broadcom) قابلیتهایی مانند Offload Processing دارند که بار پردازشی را از روی CPU اصلی برای کارهای شبکه برمیدارد. نادیده گرفتن این قابلیتها منجر به کاهش عملکرد کلی سرور میشود.

راهکار فنی: پیش از خرید سرور اچ پی، یک تحلیل دقیق ترافیک شبکه (Traffic Analysis) انجام دهید و مطمئن شوید که کارتهای شبکه سرور (و تعداد پورتها) حداقل ۱۰% بیشتر از حداکثر ترافیک پیشبینیشده توان داشته باشند.

اشتباهات لایسنس، مدیریت و Firmware

فراتر از سختافزار فیزیکی، نحوه مدیریت و ایمنسازی نرمافزارهای سیستمی و مدیریتی سرور (مانند iLO) نیز حائز اهمیت است و از منظر امنیت شبکه، ضعف در این لایهها، دسترسی مهاجمان را به داخل شبکه تسهیل میکند.

اشتباه ۵: نادیده گرفتن اهمیت لایسنس iLO (Integrated Lights-Out)

iLO یک کنترلر مدیریت از راه دور تعبیهشده در سرورهای HP است که امکان کنترل کامل سرور (از جمله روشن/خاموش کردن و نصب سیستمعامل) را حتی زمانی که سرور خاموش است، فراهم میکند.

مشکلات امنیتی iLO:

- استفاده از iLO Standard: iLO Standard (رایگان) فاقد قابلیتهای حیاتی برای یک محیط سازمانی است. از جمله این قابلیتها، Remote Console with Multi-User Support و Virtual Media هستند که برای عیبیابی سریع و نصب از راه دور ضروریاند.

- خطر امنیتی iLO بدون آپدیت: پورت iLO به صورت پیشفرض باز است و یک هدف جذاب برای مهاجمان محسوب میشود. استفاده از iLO بدون بهروزرسانی مداوم Firmware و استفاده از لایسنس iLO Advanced که قابلیتهای امنیتی بیشتری مانند Kerberos Authentication و Directory Services Integration را ارائه میدهد، ریسک نفوذ مستقیم به لایه مدیریت (Out-of-Band Management) را بهشدت افزایش میدهد.

- استفاده از تنظیمات پیشفرض: یکی از بزرگترین اشتباهات امنیتی، عدم تغییر یوزرنیم و پسورد پیشفرض iLO (که اغلب در کارت کوچک سرور نوشته شده است). این کار دعوت از هکرها برای دسترسی به محیط سرور است.

راهکار فنی: همیشه لایسنس iLO Advanced را تهیه کنید. پورت iLO را در فایروال داخلی محدود کرده و بهجای رمزعبور، از احراز هویت دومرحلهای (2FA) یا ادغام با دایرکتوری سرویس (LDAP/Active Directory) برای مدیریت دسترسی استفاده کنید.

سختسازی امنیتی iLO: فراتر از تغییر رمز عبور

اگر iLO را دروازه دسترسی خارج از باند (Out-of-Band Management) به سرور بدانیم، باید آن را با همان دقت فایروالهای لایه مرزی سازمان ایمن کنیم. صرفاً تغییر رمز عبور اولیه، هرگز برای محیطهای عملیاتی کافی نیست. کارشناسان شبکه باید موارد زیر را در پیکربندی iLO سرور HP پیادهسازی کنند:

- جداسازی شبکه (Network Segmentation): پورت iLO سرور HP باید صرفاً به یک شبکه مدیریت (Management Network) کاملاً ایزوله شده (با VLAN یا سابنت مجزا) متصل شود. این شبکه مدیریت نباید هیچ ترافیک عملیاتی یا کاربری را از خود عبور دهد. دسترسی به این شبکه باید تنها از طریق یک هاست امن (Jump Server) و تحت قوانین سختگیرانه فایروال امکانپذیر باشد. این اقدام از انتشار هرگونه آلودگی احتمالی در شبکه داده به شبکه مدیریت جلوگیری میکند.

- استفاده از پروتکلهای امن و بهروز: اطمینان حاصل کنید که iLO صرفاً از پروتکلهای رمزگذاری قوی مانند TLS 1.2 و بالاتر استفاده میکند. تمام پروتکلهای قدیمی و آسیبپذیر مانند SSH با الگوریتمهای ضعیف یا HTTP غیر رمزگذاریشده باید از طریق تنظیمات iLO Security Guide غیرفعال شوند. حتی برای انتقال لاگهای iLO به پلتفرم SIEM، باید از پروتکلهای امن مانند Syslog-over-TLS استفاده شود.

- ادغام با سیستم احراز هویت متمرکز: برای مدیریت دسترسی، هرگز از کاربران محلی (Local Accounts) iLO استفاده نکنید، مگر در مواقع اضطراری. باید iLO را با دایرکتوری سرویس سازمان (مانند Active Directory یا LDAP) ادغام کنید. علاوه بر این، استفاده از احراز هویت دو یا چند عاملی (MFA) برای تمامی حسابهای مدیریتی iLO باید یک الزام باشد. این ویژگی در لایسنسهای پیشرفته iLO فعال میشود و خطرات دسترسی ناشی از دزدیده شدن رمز عبور را به شدت کاهش میدهد.

- Audit Logging فعال: مطمئن شوید که تنظیمات iLO برای ثبت کامل رویدادهای دسترسی، تغییرات پیکربندی، و فعالیتهای کنسول از راه دور (Remote Console) فعال است. این لاگها باید بهصورت بلادرنگ (Real-time) به سیستم SIEM ارسال شوند تا هرگونه تلاش برای دسترسی غیرمجاز فوراً شناسایی شود. این فرآیند بخشی حیاتی از پاسخ به رخداد (Incident Response) است.

اشتباه ۶: غفلت از Firmware و BIOS و Security Rollback

Firmware (بهویژه BIOS) لایهای است که پیش از سیستمعامل اجرا میشود و پایه و اساس امنیتی سرور را تشکیل میدهد.

مشکلات امنیتی:

- اشتباه در بهروزرسانی (Rolling Back): عدم استفاده از ابزارهای مدیریتی مناسب (مانند HPE SUM یا OneView) برای بهروزرسانی Firmware میتواند منجر به خرابی سیستم (Bricking) سرور شود. همچنین، نادیده گرفتن Software-Defined Resilience در سرورهای +Gen10 که امکان بازگشت به نسخه امن و شناختهشده BIOS را فراهم میکند، یک قابلیت امنیتی ارزشمند را هدر میدهد.

- ریسک Supply Chain Security: اگر سرور یا قطعات آن از منابع غیرمجاز تهیه شوند (که معمولاً به دلیل پایین آوردن قیمت سرور اچ پی انجام میشود)، احتمال آلودگی Firmware به کدهای مخرب در زنجیره تأمین افزایش مییابد.

راهکار فنی: از ابزارهای رسمی HPE برای مدیریت و آپدیت Firmware استفاده کنید. مطمئن شوید که سرورهای شما قابلیتهای iLO Silicon Root of Trust را فعال کردهاند، که بهطور مداوم Firmware را برای شناسایی هرگونه دستکاری بررسی میکند.

اشتباه ۷: انتخاب گارانتی و سطح پشتیبانی نامناسب

گارانتی و پشتیبانی صرفاً یک بیمه نیستند؛ آنها یک مؤلفهی ضروری برای تداوم عملیات امنیتی هستند.

مشکلات عملیاتی:

- عدم تناسب SLA با RPO/RTO: اگر زمان بازیابی سرویس (RTO) برای سازمان شما ۴ ساعت باشد، اما گارانتی سرور شامل پشتیبانی در روز کاری بعدی (Next Business Day) باشد، در هنگام خرابی، سرویس حیاتی شما برای مدت طولانی از دسترس خارج خواهد شد.

- وابستگی امنیت به وصلهها: بسیاری از وصلههای امنیتی حیاتی (Critical Patches) ابتدا برای مشتریانی که سطح پشتیبانی فعال دارند منتشر میشود. بدون پشتیبانی فعال، ممکن است سرور شما ماهها در برابر آسیبپذیریهای عمومی (CVEها) محافظت نشود.

راهکار فنی: برای سرورهای حیاتی (مانند سرور دیتابیس، سرور VMware، سرور فایروال)، همیشه سطح پشتیبانی 24x7x4 (پوشش ۲۴ ساعته، ۷ روز هفته، با زمان پاسخگویی ۴ ساعته) را انتخاب کنید.

اشتباهات محیطی و زیرساختی

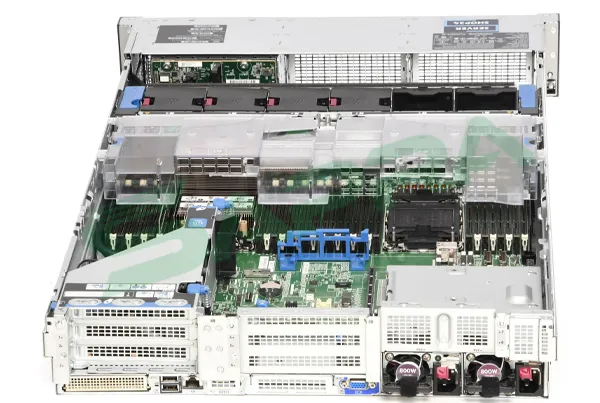

انتخاب سرور اچ پی تنها بخشی از معادله است؛ ادغام آن با محیط دیتاسنتر یا اتاق سرور، جنبههای حیاتی دیگری دارد که کارشناسان شبکه نباید آنها را نادیده بگیرند.

اشتباه ۸: عدم توجه به زیرساخت فیزیکی و توان مصرفی

امنیت شبکه با امنیت فیزیکی شروع میشود. سروری که در محیط فیزیکی نامناسب قرار گیرد، از همان ابتدا شکست خورده است.

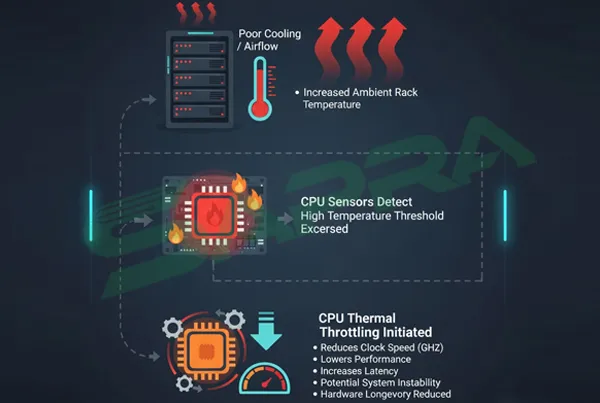

مشکلات فیزیکی و امنیتی:

- مسائل Cooling و Thermal Throttling: قرار دادن سرورهای قدرتمند HPE (با تراکم بالا) در رکهای بدون مدیریت حرارتی مناسب، منجر به افزایش دما میشود. دمای بالا باعث میشود CPU بهصورت خودکار سرعت خود را کاهش دهد (Thermal Throttling) که نتیجه آن کاهش شدید عملکرد سرویسهای امنیتی حیاتی مانند IPS/IDS است. این موضوع میتواند منجر به عبور ترافیک مخرب از فیلترهای امنیتی به دلیل کمبود قدرت پردازش شود.

- نقش فضا و رک (Rack Space): عدم برنامهریزی برای فضای کافی (Rack Units – U) در رک، منجر به فشردگی بیش از حد کابلها و مسدود شدن جریان هوا میشود. همچنین، از دیدگاه امنیتی، مدیریت ضعیف کابل و رک دسترسی افراد غیرمجاز را آسانتر میکند.

- UPS و برق اضطراری: نادیده گرفتن نیاز واقعی سرور به برق و UPS مناسب، در صورت قطع برق، سرور را ناگهان خاموش میکند و ریسک فساد داده (Data Corruption) در درایوها و دیتابیسها را افزایش میدهد.

راهکار فنی: قبل از خرید سرور HP، محاسبات دقیق توان مصرفی (Wattage) سرور را انجام دهید و از رکهای با مدیریت کابل استاندارد استفاده کنید. اطمینان حاصل کنید که سیستم خنککننده اتاق سرور قادر به دفع حرارت تولیدی توسط سرور جدید باشد.

اشتباه ۹: نادیده گرفتن مدیریت Patch و Configuration مرکزی

مدیریت دستی چندین سرور، بهویژه در محیطهای با بارهای کاری سنگین و قوانین امنیتی پیچیده، یک خطای زمانبر و پرریسک است.

مشکلات امنیتی:

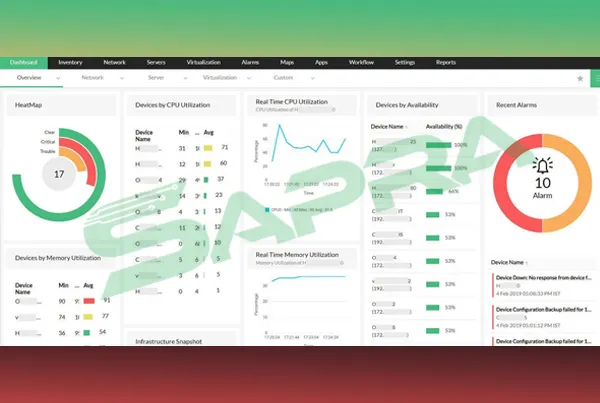

- عدم استفاده از ابزارهای مدیریت مرکزی: ابزارهایی مانند HPE OneView یا HPE Synergy امکان مدیریت خودکار Patchها، Firmwareها و پیکربندی امنیتی را در تمامی سرورهای HP فراهم میکنند. عدم استفاده از آنها، باعث میشود که بهروزرسانیهای امنیتی حیاتی (مثلاً وصلههای iLO) بهصورت دستی و با تأخیر نصب شوند، که یک پنجره آسیبپذیری برای مهاجمان ایجاد میکند.

- استفاده از تنظیمات پیشفرض: استفاده از تنظیمات پیشفرض برای هر سرویسی (مانند SNMP Community Strings پیشفرض یا تنظیمات iLO) یک نقص امنیتی بزرگ است.

راهکار فنی: یک فرآیند خودکار برای مدیریت Patch و Configuration (Continuous Monitoring) پیادهسازی کنید. برای سرورهای HP، از قابلیتهای OneView برای اعمال خودکار Security Baselines و اطمینان از مطابقت با استانداردهای امنیتی استفاده کنید.

اشتباه ۱۰: اشتباه در محاسبات اولیه (Capacity Planning)

خرید سرور باید بر اساس نیاز آتی (۳ تا ۵ سال آینده) انجام شود، نه فقط نیاز امروز.

مشکلات فنی و مالی:

- خرید کمتر از نیاز (Under Provisioning): اگر سرور با حداقل منابع تهیه شود و پس از ۶ ماه، بار کاری سازمان دو برابر شود، سرور دچار مشکل کمبود منابع (Resource Exhaustion) خواهد شد. این موضوع عملکرد سامانههای امنیتی را کاهش داده و ممکن است سازمان را مجبور به خرید سرور hp دوم یا جایگزینی زودهنگام سرور کند، که یک ضرر مالی سنگین است.

- خرید بیشتر از نیاز (Over Provisioning): خرید سرور با بیشترین ظرفیت (CPU/RAM) که هرگز استفاده نمیشود، صرفاً به افزایش قیمت سرور اچ پی میانجامد و بازگشت سرمایه (ROI) را کاهش میدهد. این منابع هدررفته میتوانستند در جای دیگری برای بهبود امنیت (مانند سامانههای تشخیص نفوذ) سرمایهگذاری شوند.

- نادیده گرفتن VM Density: در محیطهای مجازیسازی (VMware/Hyper-V)، باید محاسبه شود که هر هسته CPU میتواند چند ماشین مجازی را بهصورت بهینه مدیریت کند. اشتباه در این محاسبه، تراکم VM نامناسب و کاهش عملکرد کلی را در پی دارد.

راهکار فنی: یک برنامه ۳ تا ۵ ساله ظرفیتسنجی (Capacity Planning) تهیه کنید. منابع سرور را بهصورت ماژولار و قابل ارتقا انتخاب کنید تا امکان افزایش RAM، درایو و حتی CPU در آینده وجود داشته باشد.

اشتباه ۱۱: غفلت از امنیت مجازیسازی و سازگاری Hypervisor

بخش بزرگی از سرورهای HP امروزه برای اجرای ماشینهای مجازی (VMs) مورد استفاده قرار میگیرند. در این محیطها، امنیت از لایه Hypervisor آغاز میشود و نادیده گرفتن سازگاریهای امنیتی میتواند یک حفره بزرگ در زیرساخت ایجاد کند.

- نادیده گرفتن Trusted Platform Module (TPM) و vTPM: سرور HP باید از ماژول سختافزاری TPM 2.0 پشتیبانی کند. این ماژول برای فعالسازی ویژگیهایی مانند BitLocker در سیستمعاملهای ویندوز یا اجرای Secure Boot حیاتی است. در محیطهای مجازی، این ماژول به صورت مجازی (vTPM) به ماشینهای مجازی ارائه میشود تا رمزگذاری و احراز هویت سطح پایین VMها را تضمین کند. خرید سروری که TPM آن فعال نباشد یا توسط Hypervisor پشتیبانی نشود، قابلیتهای رمزگذاری VMها و تضمین یکپارچگی بار بوت را از شما سلب میکند.

- عدم سازگاری با Secure Boot: Secure Boot قابلیتی در BIOS/UEFI سرور HP است که تضمین میکند تنها Firmware و سیستمعاملهای دارای امضای دیجیتال معتبر اجرا میشوند. اگر در هنگام خرید سرور اچ پی به سازگاری این ویژگی با نسخههای خاص Hypervisor (مانند ESXi یا Hyper-V) توجه نشود، ممکن است نتوانید این لایه دفاعی اولیه را فعال کنید، که این امر سرور را در برابر حملات سطح پایین مانند Rootkitها آسیبپذیر میکند.

- عدم توجه به Virtualization I/O Performance: در محیطهایی که ماشینهای مجازی با ترافیک شبکه بالا (مانند فایروالهای مجازی یا Load Balancerها) اجرا میشوند، نیاز به کارتهای شبکه با قابلیتهای SR-IOV (Single-Root I/O Virtualization) است. عدم وجود SR-IOV باعث میشود که ترافیک شبکه ماشینهای مجازی بار سنگینی را به CPU اصلی Hypervisor تحمیل کند (CPU Overhead) که منجر به کاهش شدید عملکرد و در نتیجه، کند شدن سامانههای امنیتی مجازی میشود.

راهکارهای جلوگیری از اشتباهات

برای جلوگیری از تبدیل شدن خرید سرور HP به یک کابوس عملیاتی و امنیتی، یک استراتژی جامع و چندوجهی نیاز است که هر دو جنبه مالی و فنی را پوشش دهد.

راهکار ۱: ارزیابی ریسک و تهیه چکلیست امنیتی سختافزاری

پیش از نهایی کردن سفارش، یک ارزیابی ریسک (Risk Assessment) فنی انجام دهید.

- تعریف RTO و RPO: زمان بازیابی (RTO) و نقطه بازیابی (RPO) برای هر سرویسی که قرار است روی سرور اچ پی اجرا شود را مشخص کنید. این مقادیر مستقیماً سطح گارانتی (اشتباه ۷) و پیکربندی RAID (اشتباه ۲) شما را تعیین میکنند.

- چکلیست امنیتی:

- آیا سرور دارای Silicon Root of Trust فعال است؟

- آیا پورت iLO به شبکه مدیریت ایزوله (Out-of-Band Network) متصل است؟

- آیا تمامی Firmwareها بهروز هستند و آیا یک فرآیند خودکار برای بهروزرسانی آنها تعریف شده است؟

- آیا از RAID Redundancy مناسب (RAID 6/10) استفاده شده است؟

راهکار ۲: تأکید بر تأمینکننده معتبر و ریسک Supply Chain

بسیاری از اشتباهات سختافزاری از خرید قطعات یا سرورهای استوک یا غیررسمی برای کاهش قیمت سرور hp ناشی میشوند.

- جلوگیری از قطعات تقلبی: خرید از منابع نامعتبر، ریسک استفاده از قطعات تقلبی یا دستکاری شده را افزایش میدهد. این قطعات نه تنها کارایی کمتری دارند، بلکه ممکن است دارای بدافزارهای جاسازیشده (Embedded Malware) در لایه Firmware باشند.

- تضمین گارانتی اصلی: تنها تأمینکنندگان رسمی میتوانند گارانتی رسمی HPE را ارائه دهند که برای پشتیبانی امنیتی و فنی حیاتی است (اشتباه ۷).

توصیه: همیشه از شرکتهایی خرید کنید که دارای نمایندگی یا تأییدیه رسمی HPE هستند که در ایران به دلیل نبود نمایندگی رسمی، میبایست به دنیال نمایندگان مستقیم و بیواسطه باشید.

راهکار ۳: برنامهریزی برای End-of-Life (EOL) سرور در بودجهبندی

EOL سختافزار یک واقعیت اجتنابناپذیر است و باید در محاسبات هزینههای اولیه گنجانده شود.

- محاسبه TCO (Total Cost of Ownership): هزینه کلی مالکیت (TCO) یک سرور HP شامل قیمت سرور اچ پی اولیه، هزینههای برق، خنککننده، گارانتی تمدید شده و هزینه جایگزینی سرور پس از ۵ سال است. اگر سرور را با قیمت پایینتر و نسل قدیمیتر خرید سرور اچ پی کنید، هزینه پشتیبانی در سالهای بعد بهشدت افزایش مییابد.

- بودجهبندی ارتقا (Upgrade Budget): بخشی از بودجه اولیه باید به ارتقای ماژولار (RAM و درایو) در طول ۳ سال اختصاص یابد تا از جایگزینی زودهنگام جلوگیری شود.

راهکار ۴: تمرکز بر امنیت لایههای پایین (Firmware & iLO Security)

میدانیم که نفوذگران به دنبال ضعیفترین نقطه هستند و اغلب این نقطه، لایههای زیرین (Firmware) هستند.

- ایزوله کردن iLO: شبکه مدیریتی iLO باید کاملاً از شبکه داده (Data Network) ایزوله شود و دسترسی به آن فقط از طریق یک Host (Jump Server) امن و با استفاده از احراز هویت قوی (MFA) امکانپذیر باشد.

- سختسازی (Hardening) BIOS: تمامی پورتهای غیرضروری (مانند USB) در BIOS باید غیرفعال شوند، و رمز عبور BIOS برای جلوگیری از دستکاری فیزیکی در تنظیمات بوت (Boot Order) الزامی است.

راهکار ۵: تأیید سازگاری با سیستمهای امنیتی موجود

سرور جدید باید بهطور یکپارچه با زیرساخت امنیتی فعلی شما کار کند.

- سازگاری با SIEM/Log Server: مطمئن شوید که سرور HP جدید (بهویژه iLO و سیستمعامل) میتواند لاگهای امنیتی (Syslog) خود را بهطور کامل و با فرمت استاندارد به پلتفرم SIEM شما ارسال کند. عدم ارسال لاگ به معنای کوری امنیتی (Security Blindness) است.

- سازگاری با راهکارهای مجازیسازی امن: در صورت استفاده از Hypervisor (مانند ESXi یا Hyper-V)، باید مطمئن شوید که سرور HP جدید از ویژگیهای امنیتی خاص Hypervisor (مانند Secure Boot) پشتیبانی میکند.

راهکار ۶: برنامه عملیاتی انهدام داده و بازنشستگی سرورهای قدیمی

هنگام خرید سرور HP جدید، عموماً سازمانها سرور قدیمی را بازنشسته میکنند. اگر سرور قدیمی به درستی مدیریت نشود، میتواند بزرگترین ریسک امنیتی را در قالب نشت دادههای حساس ایجاد کند. یک کارشناس شبکه باید پروتکلهای انهدام داده را در برنامه خرید لحاظ کند:

- حذف داده مطابق با استاندارد DoD: برای تضمین حذف کامل و غیرقابل بازیابی دادهها، فرآیند Data Sanitization باید مطابق با استانداردهای نظامی (مانند DoD 5220.22-M) یا استانداردهای بینالمللی مانند NIST SP 800-88 انجام شود. این فرآیند شامل چندین بار بازنویسی تصادفی و صفر بر روی تمامی سکتورهای درایو است. حذف صرفاً منطقی (فرمت ساده) کافی نیست.

- استفاده از ابزارهای Certified Data Erasure: برای اطمینان از انهدام کامل، باید از نرمافزارهای تخصصی و دارای گواهینامه (مانند Blancco یا ابزارهای HPE Secure Erase) استفاده شود. این ابزارها پس از تکمیل فرآیند، یک گواهی انهدام داده (Certificate of Erasure) رسمی صادر میکنند که برای رعایت مقررات داخلی و بینالمللی (مانند GDPR یا PCI-DSS) ضروری است.

- توجه به درایوهای SSD و روشهای خاص: درایوهای SSD به دلیل مکانیزم Wear-Leveling، نیاز به روشهای انهدام داده متفاوتی نسبت به HDDها دارند (مانند دستورات ATA Secure Erase). اگر فرآیند انهدام داده اشتباه باشد، ممکن است دادهها در سلولهای ذخیرهسازی که دیگر در حالت آدرسپذیری نیستند (Over Provisioning Area) باقی بمانند.

- مدیریت فیزیکی قطعات: در نهایت، اگر درایوها قابل پاکسازی مطمئن نباشند، یا اگر سرور به فروش میرسد، باید درایوها به صورت فیزیکی از سرور جدا شده و با استفاده از دستگاههای خردکننده (Shredder) مخصوص تخریب شوند تا از ریسک امنیت زنجیره تأمین جلوگیری شود. این باید بخشی از محاسبه قیمت سرور اچ پی جدید باشد.

نتیجهگیری

خرید سرور HP یک سرمایهگذاری بلندمدت است که در صورت انجام درست، سالها پایداری، امنیت و کارایی را برای سازمان شما به ارمغان میآورد. اشتباهات رایج، اغلب ناشی از تمرکز صرف بر قیمت سرور hp و غفلت از جزئیات فنی و ملاحظات امنیتی نسل سرور، RAID، iLO و گارانتی است. ما در ساپراصنعت تأکید داریم که هر جزء سختافزاری و نرمافزاری سرور HP، در پازل امنیت سازمان شما نقش حیاتی دارد. با برنامهریزی دقیق ظرفیت (Capacity Planning)، تأکید بر تأمینکننده معتبر و پیادهسازی سختسازیهای امنیتی در لایه Firmware و iLO، میتوانید از تمام این ریسکها جلوگیری کرده و زیرساختی مقاوم و امن بسازید.

برای دریافت مشاوره تخصصی در زمینه پیکربندی امنیتی سرور HP بر اساس نیازهای خاص کسبوکار خود و اطمینان از خریدی بینقص، کارشناسان فنی ساپراصنعت آماده ارائه راهنماییهای لازم هستند.