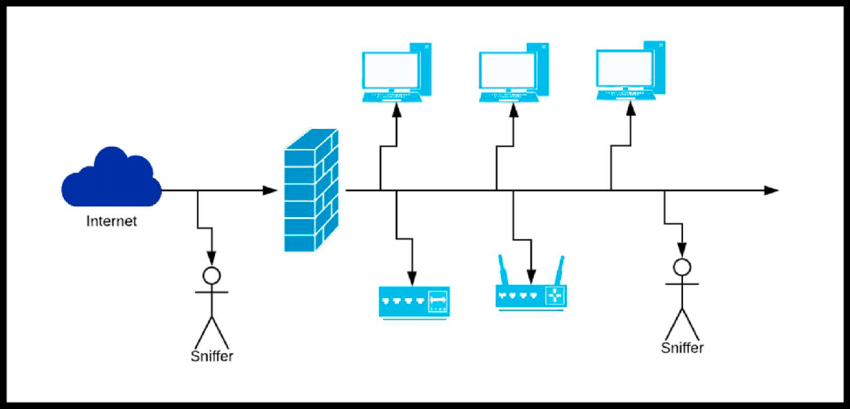

امروزه در دنیای دیجیتال رایانهها و سایر دستگاهها به طور مداوم دادهها را به شکل بستههایی از طریق شبکه منتقل میکنند، از مرور اینترنت گرفته تا مدیریت کل پایگاه داده سازمانها و وب سایتها، بستهها به طور مداوم از طریق شبکه منتقل میشوند. بر اساس نیاز و با توجه به اهداف خوش بینانه یا مخرب میتوان این بستهها را قبل از رسیدن به مقصد ضبط، اصلاح و نابود کرد. بنابراین، برای به دست آوردن موقعیت امن در دنیای امروزی امنیت سایبری، درک محکم از اصطلاحات اساسی مانند packet sniffing بسیار مهم است. حمله sniffing Packet، یک حمله سایبری است که شامل رهگیری و سوء استفاده از محتوا (مانند خواندن دادههای حساس) است که به شکل Packet از طریق شبکه عبور میکند. ارتباطات ایمیل رمزگذاری نشده، گذرواژههای ورود و اطلاعات مالی، هدفهای متداول برای حملههات Packet Sniffing هستند. علاوه بر این، یک مهاجم همچنین ممکن است با استفاده از ابزارهای sniffing و تزریق کد مخرب به بسته، پس از رسیدن به دستگاه مورد نظر برای ربودن بسته ها اقدام کند.

انواع Packet Sniffer

-

Hardware Packet Sniffers

Packet sniffer سخت افزاری با قرار گرفتن مستقیم و اتصال به شبکه فیزیکی، بستههای رهگیری شده را برای تجزیه و تحلیل دادهها ذخیره میکند یا به یک جمع کننده (collector) منتقل میکند.

-

Software Packet Sniffers

Packet Sniffer مبتنی بر نرم افزار ترافیک عبوری از رابطهای شبکه را با جداسازی، مونتاژ مجدد و ضبط هر بسته جمع آوری و ثبت میکند.

عملکرد Sniffing

Sniffing به دو صورت فعال یا غیرفعال انجام می شود:

-

Active Sniffing

حملات sniffing فعال از تجهیزات سخت افزاری مانند نام سوئیچ استفاده میکنند، برخلاف هابها که دادهها را به همه پورتها ارسال میکنند، سوئیچها دادهها را به Address MACهای مشخص شده تجهیزات موجود در شبکه ارسال میکنند. حملات sniffing فعال اغلب با تزریق پروتکل ARP به منظور سرریز کردن CAM Table سوئیچ یک شبکه صورت می گیرد که با تغییر مسیر ترافیک به پورت های دیگر به مهاجم اجازه میدهد تا ترافیک عبوری از سوییچ را sniff کند.

-

Passive Sniffing

این نوع از حمله Sniffing عموماً در هاب انجام میشود و بر خلاف sniffing فعال، بستههای داده به سادگی قابل جمع آوری و Sniff هستند.

روشهای مورد استفاده برای حملات Packet Sniffing

-

TCP Session Hijacking

Session hijacking که همچنین به عنوان ربودن Session پروتکل کنترل انتقال (TCP) شناخته میشود، شامل سرقت شناسه جلسه کاربر وب و جعل هویت کاربر مجاز است. به این صورت که مهاجم با به دست آوردن شناسه جلسه کاربر، میتواند به راحتی از آن برای پنهان کردن خود به عنوان آن کاربر و انجام هر گونه فعالیت شبکهای که کاربر مجاز به انجام آن است، استفاده کند.

-

DNS Poisoning

آلوده کردن DNS که به عنوان مسمومیت کش DNS یا جعل DNS نیز شناخته میشود، یک حمله سایبری متقلبانه دیگر است که در آن هکرها ترافیک اینترنتی را به وب سایتهای فیشینگ هدایت میکنند و خطراتی را هم برای افراد و هم برای مشاغل ایجاد میکنند.

-

JavaScript Card Sniffing Attacks

مهاجم از حمله JavaScript Sniffing برای تزریق کدها به یک وب سایت استفاده میکند و سپس اطلاعات کاربران را در فرمهای آنلاین مانند فرمهای پرداخت آنلاین جمعآوری میکند. معمولاً هدفمندترین دادههای کاربران، اطلاعات کارت اعتباری، نام، آدرس، رمز عبور و شماره تلفن آنها است.

-

Address resolution protocol (ARP) Sniffing

مهاجمان اغلب پیامهای جعلی ARP را از طریق یک شبکه محلی (Local Network) منتقل میکنند که به عنوان آلودگی ARP یا جعل ARP شناخته میشود. هدف از این حملات هدایت ترافیک به دور از مقصد مورد نظر و به سمت مهاجم است.

-

DHCP Attack

حمله DHCP نوعی از نمونههای sniffing Packet فعال است که توسط مهاجمان برای جمعآوری و اصلاح دادههای حساس استفاده میشود. هنگامیکه یک دستگاه سرویس گیرنده جهت دریافت IP اقدام به ارسال ترافیک Broadcast در شبکه میکند، ممکن است از طریق یک حمله sniffing Packet ترافیک موردنظر رهگیری و اصلاح شود.