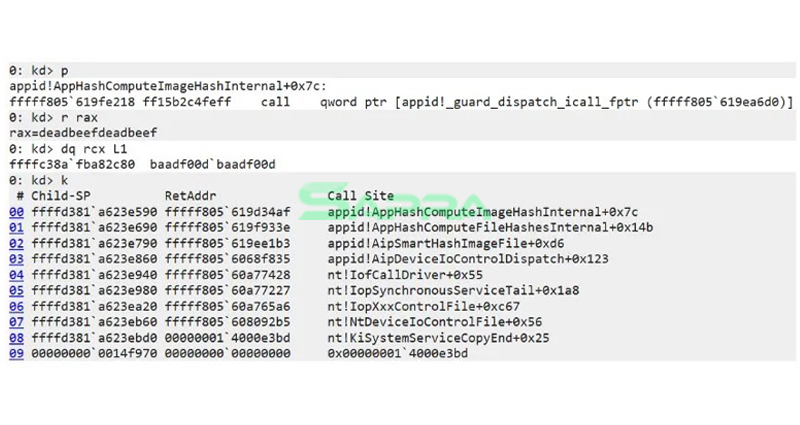

گروه لازاروس ( Lazarus ) از یک آسیبپذیری Microsoft در رابطه با افزایش سطح دسترسی درKernel ویندوز برای ایجاد یک ابزار مبتنی بر Kernel با قابلیت خواندن و نوشتن سطح Kernel بهرهبرداری میکند. این آسیبپذیری قبلاً شناخته نشده بود و در درایور AppLocker با نام appid.sys وجود دارد. این آسیبپذیری با شماره شناسایی CVE-2024-21338 مشخص شده است و شرکت Microsoft در بهمن ماه با انتشار بسته به روزرسانی خود، آن را رفع کرده است. با برقراری این آسیبپذیری، افراد تهدیدکننده در نسخه جدید روتکیت FudModule میتوانند از مدیریت مستقیم Objectهای kernel استفاده کنند. در این نسخهی جدید روتکیت، تکنیکهای مرتبط با تغییرات جدول ورودی که یک پیشرفت عمده است، مورد استفاده قرار میگیرند.

طبق گزارش Avast، افراد تهدیدکننده قبلاً از تکنیکهای (Bring Your Own Vulnerable Driver) BYOVD برای ایجاد ابزارهای مبتنی بر Admin-to-Kernel استفاده میکردند، که البته این روش باعث جلب توجه زیادی میشد. اما به نظر میرسد این بهرهبرداری جدید Zero-Day، راهی جدیدی برای ایجاد ابزارهای خواندن/ نوشتن در سطح Kernel فراهم کرده است. با بررسی بیشتر، مشخص شد که این مسئله به طور فنی به دلیل یک شکاف باریک در امنیت ویندوز است که مایکروسافت آن را برای مدت طولانی رها کرده است. مایکروسافت همچنان حق پچ کردن آسیبپذیریهای Admin-to-Kernel را دارد و بیان میکند که ” Administrator to kernel، مرز امنیتی نیست”. این به این معنی است که افراد تهدیدکننده که سطح دسترسیAdministrator را دارند، همچنان به kernel ویندوز دسترسی دارند. این فضای بازه حملهکنندگان برای بهرهبرداری است و آنها سعی میکنند با بهرهبرداری از آسیبپذیریها به هر روش ممکن، به kernel دسترسی پیدا کنند.

Triggered Vulnerability (Source: Avast)

با دستیابی به دسترسی سطح Kernel، افراد تهدیدکننده میتوانند هر نوع فعالیت مخربی انجام دهند، از جمله اخلال در نرمافزارها، پنهان کردن شاخص انتشار ، غیرفعال کردنTelemetry سطح Kernel و بسیاری از فعالیتهای دیگر.

سه دسته از بهرهبرداریهای Admin-to-Kernel توسط گروه تهدید لازاروس وجود دارد، که در هر کدام سنگینی وزنه بین مخفی کاری و درجه سختی حمله متغیر است:

- بهرهبرداریهای N-Day BYOVD (نیاز به افراد حملهکننده برای قرار دادن یک درایور آسیبپذیر در سیستم فایل و بارگذاری آن در کرنل)

- بهرهبرداریهای روز صفر (Zero-day Exploits) (نیاز به افراد حملهکننده برای کشف یک آسیبپذیری روز صفر)

- روش Beyond BYOVD (از طرف گروه تهدید لازاروس برای بهرهبرداری از کرنل استفاده میشود).

علاوه بر این، گروه لازاروس روش سوم بهرهبرداری از کرنل را به عنوان یک روش پنهان و عبور از مرز Admin-to-Kernel در سیستمهای ویندوز انتخاب کرده است. به علاوه، این رویکرد همچنین امکان جابه جایی با یک آسیبپذیری دیگر را فراهم میکند که به افراد تهدیدکننده امکان میدهد برای مدت بیشتری بدون تشخیص و شناسایی باقی بمانند.

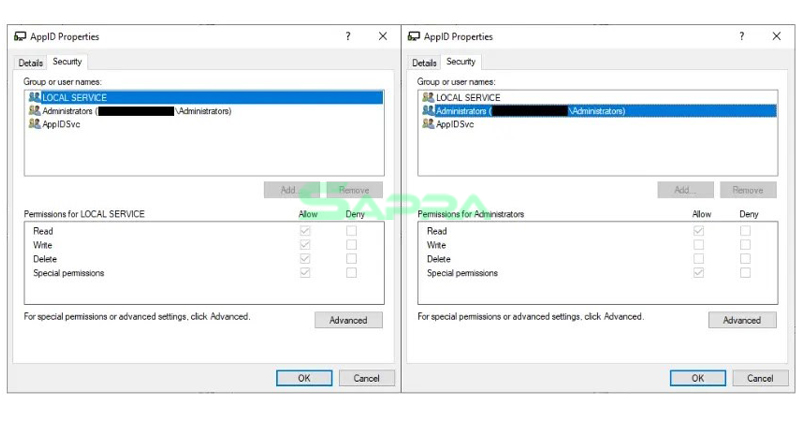

Access control entries (Source: Avast)

فرایند بهرهبرداری گروه تهدید برای اجرا کردن بهرهبرداری و روتکیت، از یک اجرای یکباره استفاده میکنند. این تنظیم شامل حل دینامیکی تمام توابع API مورد نیاز ویندوز است. سپس بهرهبرداری شماره ساخت را بررسی میکند که متوجه شود از این روتکیت پشتیبانی میکند یا خیر. اگر پشتیبانی شود، ثابتهای برنامهنویسی شده به طور خاص برای نسخه ساخت تنظیم میشوند و این ممکن است منجر به بهروزرسانی نسخه ساخت شود. این کار به منظور جلوگیری از وقفهای در زمان اجرا و پشتیبانی از یک دامنه گسترده از دستگاههای هدف صورت میگیرد.

روتکیت FudModule یک روتکیت دادهمحور است که قابلیتهای خواندن/ نوشتن موارد اولیه است که بر رشته حالت کاربر تأثیر می گذارد و با استفاده از فراخوانیهای سیستمی، میتواند حافظهی خود Kernel را بخواند و بنویسد. این روتکیت کاملاً از فضای کاربری اجرا میشود و دخل و تصرف در Kernel با امتیازهای آن انجام میشود.