خرید تجهیزاتی مانند آنتی ویروس، فایروال، IPS و سرویسهای VPN به صورت جداگانه، هزینه زیادی به سازمان تحمیل میکند که برخی از سازمانها قادر به تهیه آنها نیستند. در چنین شرایطی توجه به امنیت سازمان، یک مسئله کاملاًجدی خواهد بود. در این میان Cisco ASA 5500 تجهیزی است که تمامی ویژگیهای امنیتی گفته شده مانند Firewall، Antivirus و … را در خود دارد و با وجود توان بسیار زیاد، تأمین امنیت در شبکه را، بسیار پرقدرت،ممکن ساخته است. قبل از اینکه به آموزش پیادهسازی فایروال سیسکو بپردازیم، بهتر است نگاهی به ویژگیهای فایروال سیسکو ASA نسبت به فایروال نسل قبلی سیسکو یعنی PIX بیندازیم، با ما همراه باشید.

قابلیتهای فایروال Cisco ASA

- کارایی بالاتر از نسل قبلی

- پشتیبانی از Site-To-Site و SSL VPN و Remote host VPN

- قابلیت افزودن ویژگیهایی مانند Gigabit Ethernet، Content Security، IPS در قالب ماژول

ویژگیهای مدلهای مختلف فایروال Cisco ASA

| ویژگیها | Cisco ASA 5505 | Cisco ASA 5510 | Cisco ASA 5520 | Cisco ASA 5540 |

| کاربران/ گرهها | 50،10 یا بدون محدودیت | بدون محدودیت | بدون محدودیت | بدون محدودیت |

| توان عملیاتی | تا 150 مگابیت برثانیه | تا 300 مگابیت برثانیه | تا 450 مگابیت برثانیه | تا 650 مگابیت برثانیه |

| حداکثر توان عملیاتی فایروال و IPS | تا 150 مگابیت بر ثانیه با AIP-SSC-5 | تا 150 مگابیت بر ثانیه با AIP-SSM-10 تا 300 مگابیت بر ثانیه با AIP-SSM-20 |

تا 225 مگابیت بر ثانیه با AIP-SSM-10 تا 375 مگابیت بر ثانیه با AIP-SSM-20 |

تا 500 مگابیت بر ثانیه با AIP-SSM-20 تا 650 مگابیت بر ثانیه با AIP-SSM-40 |

| توان عملیاتی 3DES/AES VPN | تا 100 مگابیت بر ثانیه | تا 170 مگابیت بر ثانیه | تا 225 مگابیت بر ثانیه | تا 325 مگابیت بر ثانیه |

| نظیرهای IPSec VPN | 10؛ 25 | 250 | 750 | 5000 |

| ارتباطات همزمان | 1000؛25000 | 50000؛ 130000 | 280000 | 400000 |

| پورتهای شبکه تعبیه شده | 8 پورت فست اترنت (شامل: 2 پورت PoE) |

5 پورت فست اترنت شامل: 2 پورت گیگابیت اترنت 3 پورت فست اترنت |

4 پورت گیگابیت اترنت و 1 پورت فست اترنت | 4 پورت گیگابیت اترنت و 1 پورت فست اترنت |

| ارتباطات جدید/ ثانویه | 4000 | 9000 | 12000 | 25000 |

| VLAN | 3 (بدون پشتیبانی ترانکینگ)/ 20 (با پشتیبانی) | 100/50 | 150 | 200 |

لازم به ذکر است علاوه بر مدلهای فوق، سری Cisco ASA 5580 هم در دو مدل 5580-20 و 5580-40 ارائه شده است. این مدلها عملکرد بسیار خوبی دارند، و به همین دلیل در مرکز داده مورد استفاده قرار میگیرد. مدلهای سری 5580 افزون بر قابلیتهای مدلهای قبلی، از ویژگیهایی مانند سیستم ورود بسیار قوی، سیستم نظارت و پشتیانی از واسطهای 10گیگابیت اترنت نام برد.

پیکربندی و راهاندازی فایروال Cisco ASA

با وجود تفاوتهایی که بین مدلهای گوناگون Cisco ASA وجود دارد، لازم است بدانید که پیکربندی آنها تفاوت چندانی با یکدیگر ندارد. بنابراین در صورتی که فایروال کوچک از سری Cisco ASA را پیکربندی کنید، این توانایی را برای پیکربندی فایروال بزرگتر از سری سیسکو آسا را خواهید داشت.

پیکربندی فایروال ASA

روشهای مختلفی برای پیکربندی Cisco ASA وجود دارد. اتصال به دستگاه از سوی کاربر از طریق دو واسط میتواند برقرار گردد:

- Command Line Interface(CLI) : برای استفاده از این واسط که یک محیط غیرگرافیکی فراهم میکند، کاربر نیاز به آشنایی با دستورات پیکربندی دارد. دسترسی به CLI از طریق SSH، Telnetو Console امکانپذیر است.

- Graphical User Interface (GUI) via ASDM :

ASDM (Cisco Adaptive Security Device Manager) برای پیکربندی ASA یک محیط گرافیکی فراهم میکند و به همین دلیل نسبت به CLI، کارکردن با آن سادهتر است. ضمن آنکه گرافهای مختلفی که در ASDM قابل رسم است، نظارت شبکه آسانتری را برای ادمین فراهم میسازد. دسترسی به ASA در این حالت نیازمند برقراری ارتباط شبکهای بین شخصی که قصد اتصال به کمک نرمافزار ASDM به ASA را دارد (ASDM client) و ASA، است. برای پیکربندی ASA، بار اول میبایست اتصال به دستگاه از طریق کابل Console انجام شود و پیکربندی اولیه دستگاه به کمک CLI صورت گیرد و اگر لازم شد، برای دسترسی از طریق ASDM آمادهسازی شود.

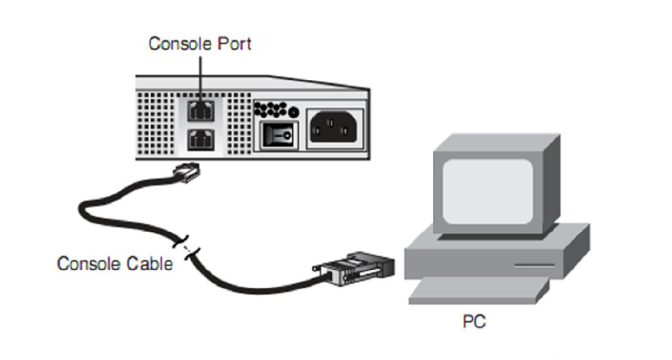

برقراری ارتباط به کمک پورت Console

ASA بهصورت پیشفرض هیچ پیکربندی ندارد و این بدان معنی است که تمامی اینترفیسهای دستگاه، فاقد IP Address هستند. از طریق کابل Console، ارتباط بین Console Portو کامپیوتر برای انجام تنظیمات، برقرار میشود . یک سر کابل Console، سوکت RJ-45 دارد که به پورت Console وصل میشود و سر دیگر آن که برای اتصال به Serial Port کامپیوتر استفاده میشود، دارای پورت DB9 است.

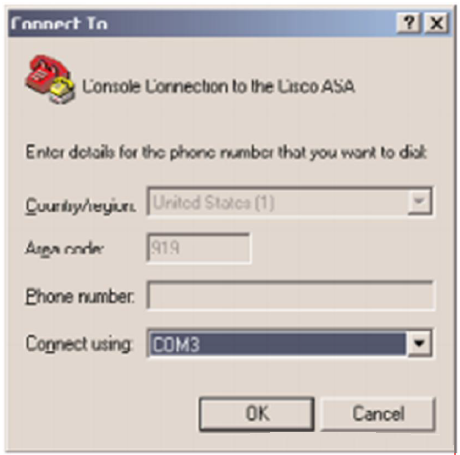

بعد از اتصال، میبایست با ASA ارتباط برقرار گردد، برای دستیابی به این منظور، به یک نرمافزار نیاز داریم. از جمله نرمافزارهایی که بدین منظور استفاده میگردد میتوان به Teraterm و یا Hyperterminal اشاره کرد. در این آموزش، از نرمافزار Hyperterminal ویندوز استفاده شده است. اجرای Hyperterminal :

Start > Accessories > Connection > Hyperterminal

امکان انتخاب یک نام و یک آیکون برای این ارتباط (Connection)، در این پنجره فراهم میشود.

باتوجه به اینکه در این حالت به کمک پورت سریال، ارتباط برقرار میگردد، در قسمت انتخاب نوع ارتباط، میبایست پورت COM را انتخاب کنیم.

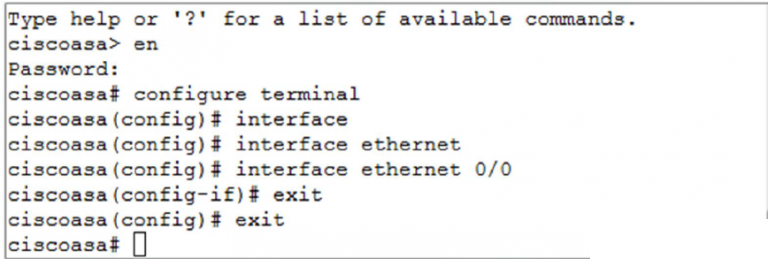

پس از آن، تنظیمات پورت مانند نرخ انتقال داده در ثانیه را در پنجره Port Setting اعمال میکنیم . و پس از فشردن کلید OK، محیط CLI در اختیار ما قرار می گیرد. با چندین بار فشردن کلید Enter، Prompt را به صورت زیر خواهیم دید:

<Ciscoasa

بعد از برقراری ارتباط با ASA از طریق پورت کنسول، میتوانیم دستورات لازم را به دستگاه بدهیم. دستورات ASA به لحاظ ساختاری با دستورات IOSهای روتر، مشابهت دارد و Modeهای زیر را ارائه میکند:

- User mode

- Privileged mode

- Configuration mode

- Sub-configuration mode

- ROMMON mode

Mode اولیه بعد از لاگین به دستگاه، User mode است :

<hostname

دستورات این mode محدود است و اطلاعات پایه در ارتباط با دستگاه، در این mode ارائه میشود. دستور enable به عنوان مهمترین دستور این mode، وارد کردن رمز (password) به منظور ورود به Privileged mode را برای کاربر، اجباری میسازد. نمایش این mode به صورت زیر است:

#hostname در صورتی که این مرحله با موفقیت پشت سر گذاشته شود، دسترسی کامل برای کاربر فراهم خواهد شد. دستورات متعددی برای Monitoring و Troubleshooting دستگاه، در این قسمت وجود دارد. ورود دستورات User mode نیز برای کاربر در این قسمت امکانپذیر است. از طریق دستور Configuration Terminal به عنوان مهمترین دستور در این mode، انتقال کاربر به Configuration mode انجام میشود. نمایش این mode به صورت زیر است:

#hostname(config)

فعال و غیرفعالسازی ویژگیها، پیکربندی اینترفیسها و نیز اعمال سیاستهای امنیتی در این mode انجام میشود. علاوه بر اجرای دستورات این mode، امکان اجرای دستورات Privileged mode و User mode نیز برای کاربر فراهم است. نمایش این mode به صورت Sub-Configuration است:

#hostname(config-xx)

به جای xx، یک حرف کلیدی از ویژگیای که قصد داریم پیکربندی کنیم، را جایگزین میکنیم. به عنوان نمونه وقتی بخواهیم تنظیمات روی اینترفیسهای ASA را اعمال کنیم، به صورت زیر خواهید بود:

#hostname(config-if)

مثال:

ابتدا کاربر با وارد کردن فرمان enable، Privileged mode در اختیارش قرار میگیرد، که میبایست حتما password را وارد کند. لازم به ذکر است که هیچ رمزی در ابتدا،روی ASA قرار ندارد و ورود به mode بعدی با فشردن کلید Enter امکانپذیر است. دستور Configuration terminalتوسط کاربر وارد میگردد و بدین ترتیب وارد Configuration mode و سپس وارد تنظیمات Interface دستگاه میشود. بازگشت از modeجاری به mode قبلی از طریق دستور Exit صورت می گیرد.

ASA در آخر، زمانی که به یک فایل image با قابلیت boot شدن، دسترسی نمییابد و یا توسط ادمین، وارد ROMMON mode (Read-Only-Memory Monitor mode) میگردد. امکان وارد کردن یک image جدید از طریق نرم افزارهای TFTP Server در این mode فراهم است و انجام عملیات Password recovery هم امکانپذیر است. دستور ؟ ، امکان مشاهده لیست دستورات موجود و نیز شرح کوتاهی در مورد آن دستور در تمامی modeها را فراهم میکند. در صورتی که قبل از هر دستور، دستور help را بنویسیم، اطلاعات بیشتری در مورد یک دستور در اختیار ما قرار میگیرد و با Syntax آن دستور آشنا میگردیم مانند:

Ciscoasa#help reload

مدیریت License

کنترل قابلیتهای امنیتی و شبکهای در ASA به کمک License key صورت میگیرد. اگر از دستور Show version استفاده کنیم، اطلاعاتی از License key نصب شده روی دستگاه، در اختیار ما قرار میگیرد. علاوه بر آن، دسترسی به اطلاعاتی مانند محل ذخیرهسازی System image و ورژن آن، نسخه ASDM چنانچه نصب باشد، up time دستگاه، اطلاعات مرتبط با حافظه و Flash دستگاه، Physical Interface، سریالنامبر دستگاه و قابلیتهای فعال دستگاه از طریق همین دستور فراهم میشود. ایجاد تغییر در License key از طریق دستور activation- key انجام میشود. بدیهی است که License key معتبر پیش از این، میبایست از سیسکو خریداری شود و عددی که دادهشده، بعد از دستور وارد شود.

پیکربندی ASDM

راهاندازی اولیه ASA از طریق محیط CLI امکانپذیر است. امکان آمادهسازی دستگاه برای ارتباط از طریق ASDM هم فراهم است.

آمادهسازی ASA به منظور اتصال ASDM Client و پیکربندی ASDM

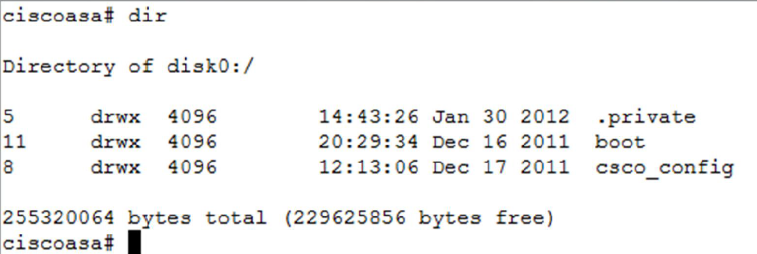

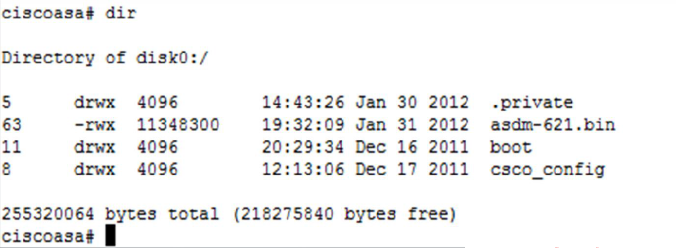

مرحله اول، نصب ASDM image روی Flash داخلی دستگاه است . برای اطمینان از نصب ASDM از دستور dir استفاده میکنیم. ( نصب آن به طور پیشفرض انجام نشده است)

در صورت عدم نصب ASDM image ، میبایست آپلود image از طریق یک سیستم روی دستگاه انجام شود. پروتکل TFTP به ما در upload فایل کمک میکند. برای انجام این کار توسط ASA، پیکربندیهای مقدماتی مانند Security level ، Interface name و IP address لازم است.

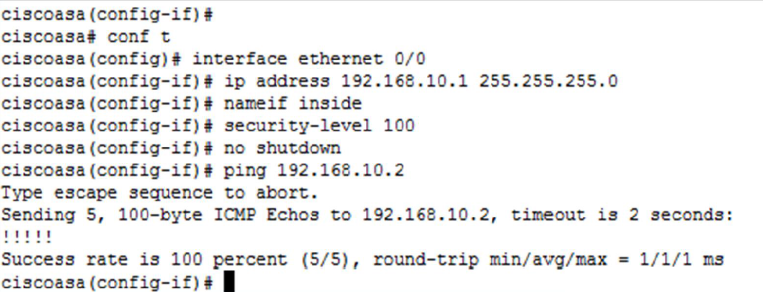

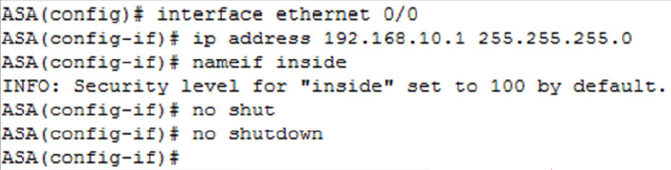

برای نمونه، حالت زیر را فرض کنید: اتصال اینترفیس Ethernet 0/0 دستگاه به شبکه داخلی (Trust) برقرار است که آدرس آن ۱/۱۰/۱۶۸/۱۹۲ است. از آنجایی که اتصال Interface به شبکه داخلی ما برقرار است، با استفاده از دستور nameif ، نام Inside را برایش میگذاریم. اهمیت یک Interface در شبکه از Security level مشخص میشود. به طور معمول Security level برای اینترفیسهای متصل به شبکههای Public مانند اینترنت، پایین (0) است. این در حالی است که Security level اینترفیسهای متصل به شبکه Private در بالاترین سطح اهمیت (100) هستند.آدرس TFTP Server، 2/10/168/192، است. بعد از اعمال پیکربندیهای مطرح شده، لازم است مطمئن شویم که ارتباط فیزیکی ASA و TFTP Server برقرار است، برای این منظور، از دستور Ping استفاده میکنیم:

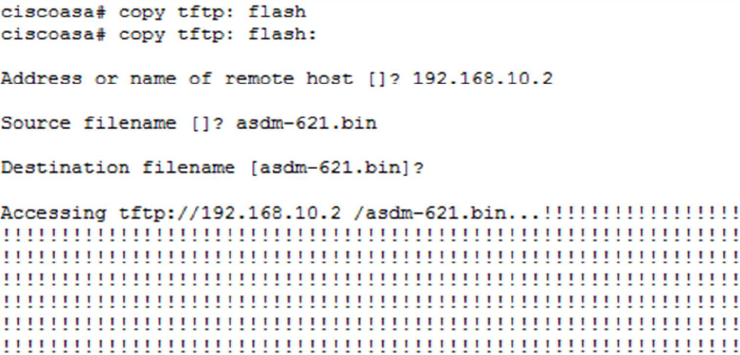

انتقال فایل از TFTP Server به ASA از طریق دستور Copy انجام میشود:

آدرس TFTP Server در قسمت Address or name of remote host و نام فایل ASDM ذخیرهشده در TFTP Server در خط بعدی وارد میشود. با دستور dir از نصب ASDM اطمینان حاصل نمایید.

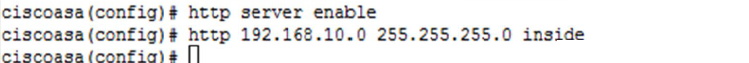

ASA همواره اولین ASDM image پیداشده از Flash را لود میکند. در صورت وجود چندین ASDM image در Flash، انتخاب image موردنظر برای اجرا، به کمک دستور زیر صورت میگیرد: ارتباط با Clinet توسط ASA از طریق پروتکل SSL برقرار میشود در این حالت ASA، یک Web server برای پردازش دستورات کاربر خواهد بود. Web server میبایست فعال شود و در ضمن کاربران شبکهی Trust شده در صورتی که بخواهند به دستگاه دسترسی پیدا کنند، میبایست معرفی شوند. در نمونه زیر، ابتدا Web server را فعال میکنیم و سپس مجوز دسترسی به ASA را برای کاربران متصل به اینترفیس inside با آدرس شبکه 0/10/168/192 را فراهم میکنیم.

اتصال به ASDM:

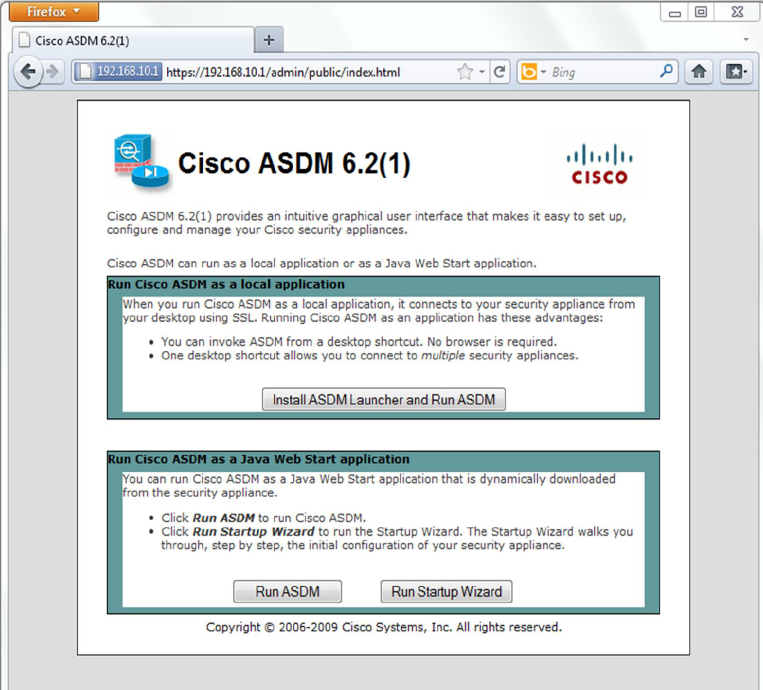

دسترسی به ASDM از سوی تمامی Workstationهای مستقر در شبکه Trustشده، امکانپذیر خواهد بود. ابتدای کار در قسمت Address Bar، Browser خود، آدرس زیر را وارد می کنید تا ارتباط از سمت Client ایجاد نمایید: https://192.168.10.1/admin می بینیم که توسط مرورگر به آدرس دیگری وارد میشویم و پنجره زیر را خواهیم دید:

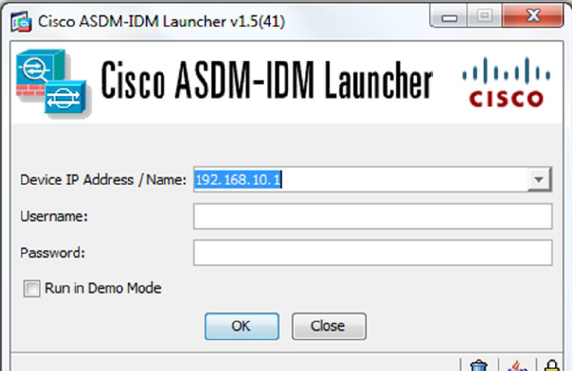

با انتخاب گزینه Install ASDM Launcher and Run ASDM ، نرمافزار asdm-launcher.msi توسط ASA فراهم میشود که روی Workstation نصب میگردد و برای اتصال به ASA مورد استفاده قرار میگیرد. بعد از اجرای برنامه ASDM، آدرس ASA در قسمت Device IP Address وارد میکنیم در صورت ایجاد Username و Password از قبل، در فیلدهای مربوطه وارد میکنیم و چنانچه ایجاد نکردیم، فیلدها را خالی میگذاریم. در صورت فعال بودن Enable Password ، ضمن وارد کردن پسورد، Username را خالی میگذاریم.

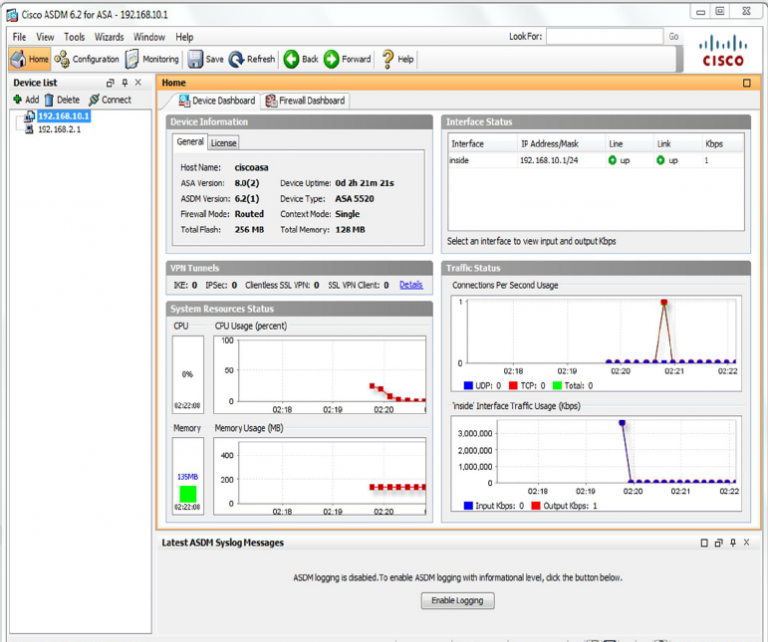

بدین ترتیب عملیات Authentication انجام میشود، سپس وارد برنامه خواهیم شد. Load فایلهای پیکربندی از دستگاه از طریق ASDM صورت می گیرد که نمایش آن به صورت گرافیکی خواهد بود.

صفحه اولیه ASDM که Homescreen نامیده میشود دارای 6 بخش به شرح زیر است:

- Device Information: نمایش اطلاعات سختافزار و نرمافزار دستگاه

- VPN Session: نمایش تعداد اتصالات VPN و تعداد IPSecهای فعال

- System Resource Status: نمایش وضعیت استفاده از منابعی مانند پردازنده مرکزی و حافظه دستگاه

- Interface Status: نمایش Interface ها با IP Addressهای دادهشده همراه با نام و وضعیت کنونی آنها

- Traffic Status : نشاندهنده اطلاعات مربوط به تعداد Connectionهای فعال TCP و UDP

- Latest ASDM Syslog Message : نمایش آخرین پیغامهای Syslog ارسالی از سوی ASA به ASDM

دو صفحه دیگر افزون بر صفحه Home در ASA قابل مشاهده است:

- Configuration: پیکربندی روی دستگاه و یا ایجاد تغییر درپیکربندیهای انجامشده، از این قسمت انجام میشود. این قسمت دارای بخشهای گوناگونی برای پیکربندی ویژگیهای ASA است. از جمله این بخشها میتوان از Device Setup, Firewall, Remote Access VPN, Site-to- Site VPN, IPS و Device management نام برد.

- Monitoring: این قسمت Real Time وضعیتهای مختلف دستگاه قابل مشاهده است و دارای بخشهایی مانند Properties، Routing، IPS، VPN ، Interfaceو Logging است.

پیکربندی مقدماتی فایروال ASA

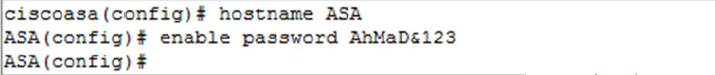

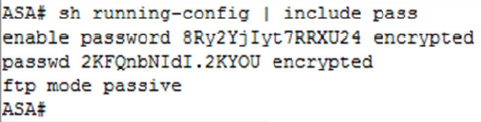

پیکربندی دستگاه با در نظرگرفتن نیاز شبکه انجام میشود. نام پیشفرض دستگاه به نام hostname نیز شناخته میشود، به طور پیشفرض Ciscoasa است. برای سهولت در شناسایی دستگاهها در شبکه، لازم است یک نام انحصاری برای آنها تعیین کنیم. امکان تعیین Password در ASA برای Privileged mode وجود دارد. که enable password نامیده میشود. برای ورود به Privileged mode از User mode به این رمز نیاز داریم. در زیر مثالی را مشاهده میکنید:

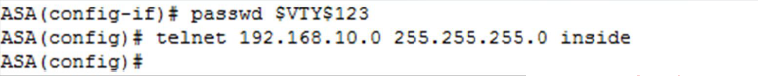

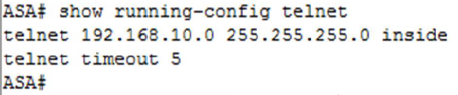

مدیریت از راه دور از طریق Telnet ارائه میشود. برای فعالسازی آن نیاز به تعریف Telnet passwordبرای ASAداریم. سپس Workstationهایی که اجازه دسترسی به دستگاه را دارند، همراه با نام Interface متصل به Clientها، نام برده میشوند. دستور زیر بدین منظور مورد استفاده قرار میگیرد:

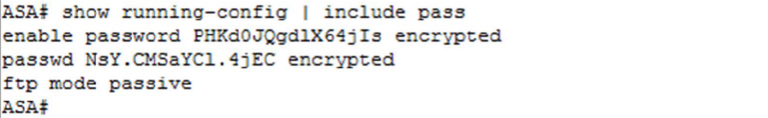

نکتهای که باید به آن توجه داشته باشیم این است که تمام Passwordهای تعریفشده در ASA با دستور show running config که پیکربندیهای دستگاه را نمایش میدهد، به صورت رمزشده قابل مشاهده است.

پیکربندی Interfaceهای ASA:

خانواده Cisco ASA 5500 از اینترفیسهای Gigabit Ethernet، Fast Ethernet و Ten Gigabit Ethernet برخوردارند. اینترفیس management نیز برای بعضی از اعضای این خانواده به جز 5505 وجود دارد. برای هرکدام از این Interfaceها میتوان چندین Sub interface تعریف نمود. برای مسیریابی ترافیک از یک اینترفیس به اینترفیس دیگر با درنظرگرفتن سیاست تعریفشده، میتوانیم اینترفیسهای Fast Ethernet و Gigabit Ethernet را به کار ببریم. اینترفیسهای management برای برقراری ارتباط Out-Of-Band کاربرد دارد. برای مشخص شدن نقش هر اینترفیس در ASA، یک نام برای آن تعیین میشود.inside امنترین بخش شبکه است که شبکه داخلی متصل میگردد. Outside ناامنترین بخش شبکه است که به اینترنت متصل میگردد. انتخاب این نامها کاملاً اختیاری است و میتوانید نام دیگری در نظر بگیرید فقط به این نکته دقت کنید که برای نسبت دادن ویژگیها به اینترفیسها، تعیین نام منحصر به فرد برای آنها ضروری است. همانطور که پیش از این گفتیم، Security level اهمیت یک اینترفیس را مشخص میکند. اینترفیسی که به شبکه داخلی متصل است مهمترین است بنابراین بالاترین Security level را خواهد داشت. برای Security level عددی بین 0 تا 100 در نظر گرفته میشود. عدد 0 را برای اینترفیسی که به شبکه خارجی مانند اینترنت متصل میشود در نظر میگیریم. نکته حائز اهمیت این است که در صورتی که تعیین نام برای اینترفیس با دستور nameif انجام شود، اختصاص Security level به آن توسط ASA به طور خودکار انجام می شود. نام inside باعث می شود Security level اختصاص یافته به آن اینترفیس 100 باشد. بقیه نام ها عدد 0 را به خود اختصاص می دهند. که این مقدار با دستور security-level قابل تغییر است. اختصاص IP Address از موارد مهمی است که باید به آن توجه شود. این آدرس به صورت دستی و یا از DHCP Server توسط اینترفیس های ASA دریافت می شود.

نکته حائز اهمیت این است که امکان آدرس دهی به اینترفیس های فایروال به شرطی که در حالت Routed mode قرار داشته باشد، وجود دارد. و زمانی که فایروال در حالت Transparent mode قررار بگیرد، آدرس میبایست در global configuration mode ذکر شود.

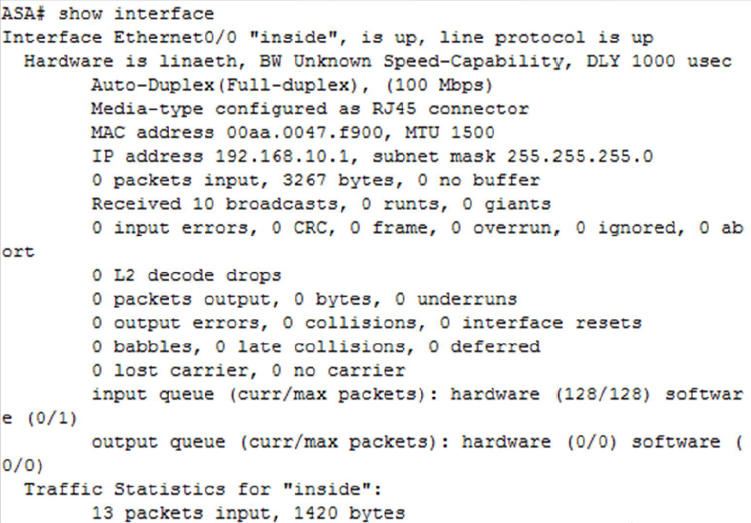

Duplex و Speed نیز در این قسمت وارد میشود. این پارامترها سرعت و Full duplex و Half duplex را تعیین میکنند. وضعیت Interfaceهای دستگاه با کمک دستور Show interface نمایش داده میشود. خروجی این دستور به صورت زیر خواهد بود:

از اینترفیسهای management تنها امکان عبور ترافیکهای مدیریتی وجود دارد. تمامی ترافیکهایی که میخواهند به یک اینترفیس دیگر بروند، بلاک میشود و تنها در صورتی یک ترافیک مورد پردازش قرار میگیرد که مقصد آن ASA باشد. لازم به ذکر است که تمامی اینترفیسهای ASA میتوانند با وارد کردن دستور management- only در اینترفیس موردنظر، در نقش یک اینترفیس management قراربگیرند.

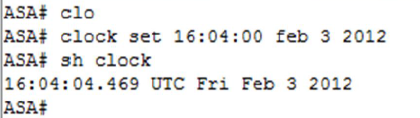

انجام تنظیمات ساعت و تاریخ:

تنظیم زمان و تاریخ دستگاه، با دستور clock set انجام میشود. بعد از تعریف زمان برای ASA، بهروزرسانی System BIOS دستگاه توسط خود دستگاه صورت میگیرد. این بدان معنی است که در صورت Reboot شدن دستگاه، نیازی به تنظیم دوباره زمان نیست. برای مشاهده زمان و تاریخ دستگاه از دستور show clock استفاده میکنیم.

نکته حائز اهمیت این است که پیکربندی دستگاه میتواند به گونهای انجام شود که امکان دریافت تاریخ و زمان دستگاه توسط خود دستگاه از یک NTP Server فراهم شود.

مدیریت فایروال ASA:

از پیکربندیها دو کپی توسط دستگاه نگهداری میشود:

- The active or running configuration

- The saved or startup configuration

Runnig Configuration:

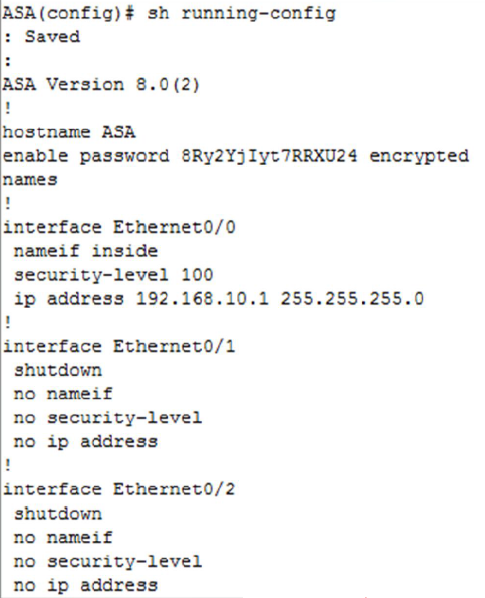

پیکربندی اصلی Running configuration است که توسط دستگاه داخل memory لود می شود. بعد از Boot شدن دستگاه، از تنظیمات ذخیرهشده، یک کپی داخل حافظه توسط ASA قرار میگیرد تا استفاده کند. با کمک دستور show running –config تنظیمات قابل استفاده ASA نمایش داده میشود:

در صورت ایجاد تغییر در پیکربندی دستگاه، تغییرات روی Running config اعمال میشود و NVRAM (nonvolatile RAM) این پیکربندیها را ذخیره نمیکند. دستور show running config خطهای زیادی دارد، برای دیدن ویژگی خاص در آن میبایست بعد از دستور نام ویژگی موردنظر را به دنبالش وارد کنیم:

دستور Show running-config دستورات مقادیر پیشفرض را نمایش نمیدهد دستور Show running –config all برای این که Running Configuration را کامل ببینیم ببینیم، به کار برده میشود. امکان جستوجو براساس یک کلمه کلیدی در سیستم عامل ASA وجود دارد . برای اینمنظور میبایست دستور grep| در ادامه دستور Show running-config و سپس عبارت موردنظر را ذکر کنیم. بهاین ترتیب تمامی سطرهایی که در Running config ، عبارت موردنظر را در خود داشته باشد، به نمایش در میآید. دستور include| میتواند جایگزین grep| شود. دستورات exclude| و begin| نیز به منظور فیلترکردن میتوانند مورداستفاده قرار بگیرند.

Startup Configuration:

دستگاه ، تنظیمات ذخیرهشده به عنوان Running configuration را در طی فرآیند Bootup process به کار میبرد. این تنظیمات با نام Startup Configuration شناخته میشوند که با دستور Show startup-configuration و یا Show configuration قابل مشاهده هستند. ذخیره تنظیمات Active در NVRAM به کمک Copy running-config startup-config و یا write memory انجام میشود. نکتهای که باید به آن توجه داشته باشید این است که Cisco IOS Router قادر به پاککردن Running configuration بدون Reboot شدن است، حال آنکه این امکان در ASA وجود ندارد. در مواقعی که نیاز به بازگرداندن دستگاه به پیکربندی پیشفرض باشد ، از دستور Clear Configuration all استفاده میشود. درصورتی که اتصال به دستگاه توسط پروتکلهای مدیریت از راه دور از قبیل SSH انجام شده باشد، وارد کردن این دستور، موجب قطع ارتباط با دستگاه خواهد شد. پاک کردن دستورات Startup configuration، توسط دستور write erase انجام میشود.

در این مقاله صعی کردیم پیادهسازی و نصب فایروال Cisco ASA را تا حد امکان به زبان ساده آموزش دهیم، ساپراصنعت با همراهی متخصصان و کارشناسان شبکه، آماده است تا با بررسی دقیق نیازهای شما، باتوجه به بودجه درنظر گرفته شده توسط سازمانتان، شمارا در انتخاب فایروال مناسب یاری دهد. با ما تماس بگیرید تا ضمن استعلام قیمت فایروال، شما را در نصب و پیاده سازی آن، همراهی کنیم.

برای دریافت مشاوره رایگان و تخصصی خرید سرور HP و سایر تجهیزات شبکه میتوانید با کارشناسان ساپراصنعت در تماس باشید.