از آنجایی که امروزه استفاده از شبکههای کامپیوتری بیش از پیش گسترش یافته است، لازم است به تأمین امنیت آن و جلوگیری از حملات و نفوذ احتمالی هکرها توجه ویژه شود. یکی از تجهیزات نرمافزاری و سختافزاری بسیار مهم که نقش پررنگی در تأمین امنیت شبکه دارد، فایروال (Firewall) است. در این مقاله سعی داریم اطلاعاتی در ارتباط با این که فایروال چیست و انواع آن و نیز چگونگی عملکرد آن ارائه دهیم. با ما در ادامه مقاله همراه باشید.

فایروال (Firewall) یا دیواره آتش چیست؟

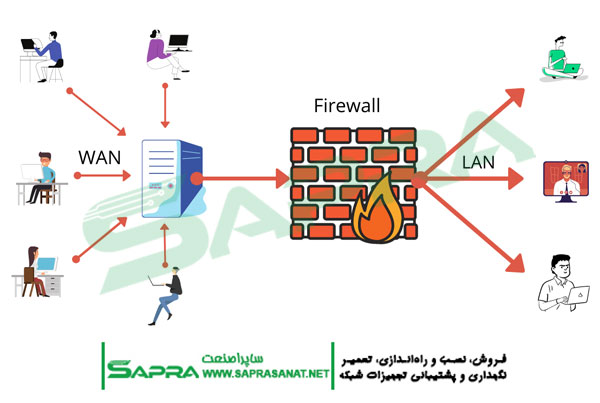

فایروال که به صورت یک دیوار بین شبکه امن و شبکههای ناامن عمل میکند میتواند به صورت یک نرمافزار یا سختافزار باشد که در دروازه شبکه (Gateway) قرار میگیرد و کنترل دسترسی به منابع شبکه را به کمک یک مدل کنترلی، در دست میگیرد. به عبارت دیگر مجوز ورود و خروج تنها در صورت انطباق با سیاستهای امنیتی فایروال، به یک ترافیک داده میشود و ترافیکهای غیر از آن، غیرمجاز محسوب میگردند. محل قرارگیری فایروال در یک شبکه در محل اتصال شبکه داخلی به دیگر شبکهها یا اینترنت است، به این قسمت Junction Point یا Edge شبکه نیز میگویند و به اینترتیب از نفوذ مهاجمان و ابزارهای مخرب به شبکه داخلی جلوگیری میشود.

فایروالها از چه زمانی مطرح شدند؟

پیش از مطرح شدن فایروال که در اواخر دهه 1980 انجام شد، امنیت شبکه تنها از طریق Access Control Lists (ACLs) روی روترها تأمین میگردید. تصمیمگیری در ارتباط با دسترسی آدرسهای IP به شبکه بر عهده ACL بوده است. گستردگی و رشد اینترنت، افزایش ارتباطات شبکهای را به دنبال داشت و فیلترینگ به آن شکل، پاسخگوی تأمین امنیت نبود. شرکت Digital Equipment Corporation(DEC) برای اولین بار فیلترینگ بسته (Packet Filtering) را تحت عنوان فایروال معرفی نمود. در دوره های بعد از آن در ارتباط با فیلترینگ بسته مطالعاتی توسط Steve Bellovin و Bill Cheswick انجام شد و نتیجه آن ارائه مدل کاربردی برای آن بود. با گسترش سرورهای وب، جای خالی فایروالهایی توانمند برای محافظت از سرورها و برنامههای آنها بیشتر از قبل نمایان شد. که فناوری Application layer Firewall در سال 1999 با قابلیت بررسی و فیلترینگ بستهها در لایه های مختلف مدل OSI معرفی شد. در حال حاضر از فناوری فایروال در بسیاری از تجهیزات استفاده میشود، روترها که وظیفه انتقال دیتا در شبکهها را برعهده دارند از فایروال برخوردارند. همچنین سیستمعاملهای کامپیوترهای خانگی نیز مجهز به فایروال از نوع نرمافزاری هستند. به کمک فایروالهای سختافزاری، مسیریابی پایهای در شبکههای داخلی امکانپذیر میشود. از جمله کمپانیهایی که فایروال و دستگاههای امنیتی تولید و به بازار عرضه میکنند، میتوان به شرکتهای Cisco, MiKrotik Juniper, Symantec, Kerio Barracuda, BlueCoat, Infoblo اشاره کرد.

ویژگیهای مهم فایروالها چیست؟

- قابلیت ثبت و اعلان هشدار: توانایی ثبت وقایع از مشخصات یک فایروال خوب است که بتواند ادمین شبکه را در جریان وقایع گوناگون قرار دهد. با وجود این توانایی، امکان کنترل ترافیک ایجادشده از سوی کاربران شبکه، فراهم میگردد.

- بازدید از بستههای اطلاعاتی در حجم زیاد: قابلیت مدیریت ترافیک بالا، از دیگر ویژگیهای یک فایروال خوب به شمار میآید. پردازشها و نظارتهای فایروال اگر به صورتی باشد که سرعت شبکه را به صورت محسوسی کاهش دهد، آن فایروال به طور مشخص، مناسب نیست. البته لازم به ذکر است که کاهش سرعت ناشی از سرعت کم پردازنده و نیز بهینه نبودن کد نرمافزار است.

- پیکربندی ساده : پیکربندی ساده به معنای راهاندازی فایروال با سرعت قابل قبول و نیز امکان مشاهده خطا و مشکلات با سرعت بالا میباشد. پیکربندی نادرست فایروال میتواند منجر به ایجاد مشکلات امنیتی در شبکه شود. و با انجام پیکربندی سریع و ساده میتوان امکان ایجاد خطا در شبکه را کاهش داد.به عنوان مثال بسیار اهمیت دارد که یک فایروال قادر باشد معماری شبکه را به صورت گرافیکی نمایش دهد .

- تأمین امنیت و پشتیبانی از افزونگی: استفاده از فایروال نقش بهسزایی در بالابردن امنیت شبکه دارد. بدیهی است در صورتی که خود فایروال به لحاظ امنیتی مشکلی داشته باشد موجب میشود هکرها به راحتی اجازه ورود به شبکه پیدا کنند و خود فایروال مشکلساز خواهد شد.

فایروالها چگونه از شبکه محافظت میکنند؟

عملکرد فایروالها برای آنکه از شبکهای که در آن قرار دارند، در برابر حملات هکرها و سایر تهدیدات محافظت کنند، به شرح زیر است:

- دریافت ترافیک از ورودی متصل به شبکه، سنجش آن با سیاستهای امنیتی خود و تصمیمگیری بر اساس آن

- جابهجایی و مسیریابی بستهها در شبکه

- مدیریت و فیلترینگ ترافیک ورودی (Inbound) و ترافیک خروجی (Outbound)

- مدیریت دسترسی عمومی به منابع داخلی مانند اتوماسیون داخلی و مانند آن از طریق شبکه های خارجی

- تهیه لاگ و گزارش از درخواست های دسترسی به شبکه داخلی و ارسال هشدار به ادمین سیستم در صورت مشاهده موارد مشکوک

فایروالها تمامی ترافیکی که از شبکه عبور میکنند را با قرارگیری در یک نقطه از مسیر اتصال شبکه مورد بررسی قرار میدهند. وظیفه فایروالها بررسی ترافیک و تشخیص پروتکل شبکهای امن و بستههایی که جزئی از حمله هستند، میباشد. برنامههای کامپیوتری قادرند با نگاه به دستورالعملهای کامپیوتری،هدف آن را شناسایی کنند اما به هیچ عنوان قادر به پیشبینی نتیجه برنامه کامپیوتری دیگر بدون اینکه اجرا کنند، نیستند. حال این موضوع را بسط دهید و به این نتیجه خواهید رسید که امکان شناسایی و تشخیص هدف ترافیک شبکه با نگاه کردن به آن وجود ندارد. اما میتوان به دیتای Packet شبکه نگاه کرد و از آنجایی که پیش از این در حملات اتفاق افتاده نشانههایی وجود داشته است، به دنبال آن نشانهها و الگوهای شناخته شده در بستهها باشیم . این دقیقاً عملکرد Packet Filtering است. تنظیم هر نوع فایروال براساس لیست دسترسیهای آن صورت میگیرد که معیارهایی در آن تعریف شده است که به کمک آن، انتقال بستهها به صورت امن انجام میشود. امروزه فایروالها بسیار تکامل پیدا کردهاند، که در این مقاله 5 نوع از مهمترین آنها را معرفی میکنیم. با ما در ادامه همراه باشید. در ضمن برای این که با نحوه کار فایروال و نقش آن در تأمین امنیت شبکه آشنا شوید، روی لینک کلیک کنید.

انواع فایروال

فایروالها براساس کارایی و نیز سطح امنیتی که ایجاد میکنند در واقع براساس عملکرد به 5 گروه تقسیم میشوند:

-

Packet Filtering (فیلترینگ بستههای اطلاعاتی):

Packet Filtering که در سال 1980 به عنوان اولین گروه فایروالها معرفی شد به کمک یه روتر قابل اجرا میشوند. پس از تشخیص مسیر دیتا، در ارتباط با اقدامات امنیتی تصمیمات لازم گرفته میشود. این روترها وظیفه فیلترینگ بستههای اطلاعاتی را دارند. این فایروال در مدل OSI در لایه Network و در مدل TCP/IP در لایه IP فعالیت میکنند. بر اساس مجموعهای از قوانین امنیتی، بستههای اطلاعاتی و هرگونه ترافیک ورودی بررسی میشوند و چنانچه بستهها عاری از خطر باشند، اجازه ورود و خروج پیدا میکنند. عملکرد این نوع فایروال براساس آدرس IP مبدأ و مقصد است و نیز نوع رفت و آمد Packetهای اطلاعاتی نیز به کارت شبکه فیزیکی بستگی دارد و با توجه آن مورد بررسی قرار میگیرد.

مزایای Packet Filtering:

- سادگی عملکرد به دلیل استفاده از تکنولوژیهای اولیه

- کم هزینه بودن به دلیل ویژگی سادگی و ابتدایی بودن آن

- بهرهمندی از سرعت زیاد به دلیل استفاده از تکنولوژیهای ساده و نیز کارکرد ابتدایی

- اثرگذاری زیاد روی ترافیک و نیز عملکرد شبکه به شرط زیاده از حد نبودن قوانین ترافیک شبکه

- عدم نیاز به ایجاد پیکربندی مخصوص

معایب Packet Filtering:

- شناسایی معایب آن توسط هکرها به دلیل ابتدایی بودن آن و در نتیجه عدم امنیت، عدم درک درست از لایه کاربردی و یا شبکه که ناتوانی در تصمیمگیری در ارتباط با محتوای Packetهای ارسالی را به دنبال خواهد داشت. این به آن معناست که چنانچه یک بسته اطلاعاتی، محتوای تخریبگر داشته باشد، برای برخورد با آن هیچ امکانی مهیا نیست.

- عدم امکان احراز هویت با توجه به موارد فوق و حتی ناتوانی رمزنگاری در انجام این امر

- عدم نمایش وضعیت (Stateless) که موجب میشود کاربر از آنچه در حال وقوع است، گزارشی دریافت نمیکند. در نتیجه در صورتی که حملهای شکل بگیرد یا ترافیکهای مشکوک ایجاد شود برای شناسایی آن هیچ امکانی فراهم نیست.

-

Gateway Circuit-level (فایروالهای سطح مدار):

فایروالGateway Circuit-level که در مدلهای OSI و TCP در لایه انتقال فعالیت میکند در هنگام استفاده از اتصالات TCP کاربرد دارد. بررسی فرایند Handshaking یا همان دست تکان دادن ما بین بستهها به منظور تعیین اعتبار Sessionهای مورددرخواست، در این فایروال انجام میشود. در فرایند پایش، فعالیتهای زیر انجام میشود:

- ذخیره Unique session identifier (شناسه منحصربه فرد سیشنها) به منظور اتصال کاربر به شبکه صرفاً از یک درگاه و محدود شدن امکان ورود متعدد

- بررسی کامل توالی اطلاعات

- بررسی آدرسها چه از لحاظ مبدأ و چه از لحاظ مقصد

- ثبت و نگهداری شماره پورتها

- ذخیره اطلاعات بستههای ورودی و خاروجی به/ از کارت شبکه

پس از انجام مراحل بالا، تمامی بستههایی که وارد محدوده شبکه میشوند، مطابق با قوانین شبکه ارزیابی میشوند و در صورت انطباق با قوانین شبکه، مجوز تررد دریافت میکنند.

مزایای Gateway Circuit-level

- باتوجه به اینکه محتوای بسته ها مورد بررسی کمتری قرار می گیرند، این شیوه سرعت بالاتری در کار را فراهم میسازد.

معایب Gateway Circuit-level

- عدم قابلیت در ایجاد محدودیت دسترسی به پروتکلهای زیرمجموعه TCP

- عدم امکان بررسی دقیق بستههای در حال عبور

-

Gateway Application level (فایروالهای سطح نرمافزار – پروکسیسرور)

به کمک این فایروال انجام عملیات پایش در لایه هفتم مدل OSI که لایه کاربردی است و لایه پنجم TCP/IP صورت میگیرد. آنچه در اینجا مطرح میشود پروکسی سرور است.

مزایای Gateway Application level

- تأمین امنیت بالاتر در مقایسه با نوع ابتدایی فایروال

- ارائه گزارش از کل ترافیکهای ورودی به شبکه

معایب Gateway Application level

- تحمیل بار اضافه روی شبکه به دلیل انجام پردازشهای بیشتر فایروال روی اتصالات

نکته حائز اهمیت این است که افزایش پردازش به تنهایی یک عیب مهم محسوب نمیشود، بلکه آنچه سبب میشود از آن به عنوان عیب این شیوه نام ببریم این است که این فایروال دارای پیچیدگیهایی در سیستم امنیتی خود است که موجب افزایش پردازش میگردد و وجود این پیچیدگیها، میتواند حفرههای امنیتی ایجاد کند که در هنگام اتصال به اینترنت، منابع اطلاعاتی مهمی را برای کاربران خارجی در بر داشته باشد.

-

Inspection Firewall Stateful (فایروالهای نظارت وضعیت)

این فایروال در حقیقت ترکیبی از سه نوع فایروال گفته شده است. و سه سطح امنیتی در فایروالها در این فایروال ارائه میگردد. پایش در لایه 3 و نیز لایه IP صورت میگیرد. به یک Session جدید در صورتی اجازه شروع به کار داده میشود که از تمامی قوانین و مقررات بدون مشکل رد شده باشد و محتوای آن در لایه کاربردی (Application) مورد ارزیابی قرار گرفته باشد.

مزایای Stateful multilayer inspection

- بررسی داینامیک پورتها و Sessionهای برقرار شده و امکان مدیریت تمامی سیشنها. به عبارت دیگر بر خلاف فایروالهای Packet Filtering که پورتها به حال خود که یا باز بودند با بسته رها میشدند، فایروالهای Stateful multilayer inspection پورتهایی که در هرکدام از سیشنها به کاربرده شدهاند را باز یا بسته میکنند.

- بررسی محتوا

معایب Stateful multilayer inspection

هزینه زیاد این فایروالها، نیاز به نرمافزارها و سختافزارهای بیشتر و عدم امکان استفاده از آن در کارتهای شبکه رایج به دلیل عدم قابلیت اجرای الگلوریتمهای آن در این از کارتهای شبکه از جمله معایب این شیوه است.

-

Personal Firewall (فایروالهای شخصی):

این نوع از فایروالها که با هدف مقابله با حملات شبکهای طراحی شدهاند همانطور که از نامشان پیداست روی کامپیوترهای شخصی نصب میگردند. این فایروالها به طور معمول نسبت به برنامههایی که در حال اجرا هستند، آگاهند و فقط به ارتباطاتی اجازه فعالیت میدهند که این برنامهها، آنها را ایجاد کنند. نصب یک فایروال شخصی روی یک کامپیوتر شخصی از دو منظر مفید خواهد بود: اول اینکه موجب افزایش سطح امنیت پیشنهادی توسط فایروال شبکه میگردد، ثانیاً باتوجه به احتمال زیاد بروز حمله از داخل شبکه حفاظتشده و عدم توانایی فایروال شبکه برای رفع آن، وجود یک فایروال شخصی بسیار اهمیت خواهد داشت.

یکی دیگر از تقسیمبندیهای فایروال براساس نوع ساختار آن است که به دو دسته سختافزاری و نرمافزاری تقسیم میشوند:

-

Hardware Firewall (فایروال سختافزاری )

کمپانیهای تولیدکننده فایروال، این نوع از فایروالهای سختافزاری را به صورت زیرساختهایی مخصوص روی بوردهای سختافزاری به صورت customize شده، نصب و راهاندازی میکنند که فعالیت آنها در شبکه در قالب یک روتر خواهد بود. روترها این قابلیت را دارند که در شبکه نقش یک فایروال را ایفا کنند. فایروالهای سختافزاری، با نام فایروال شبکه نیز شناخته میشوند. چنانچه پشت فایروال فقط یک کامپیوتر وجود داشته باشدو یا از بهنگام بودن تمامی patchها روی کامپیوترهای دیگر اطمینان دارید و میدانید که آنها هیچ گونه ویروس یا کرمی ندارند، نیازی ندارید که از یک سطح حفاظتی اضافه تر استفاده کنید. منظور از یک سطح حفاظتی اضافه میتواند یک فایروال نرمافزاری باشد. وجود یک سیستم عامل اختصاصی در فایروالهای سختافزاری موجب میشود که استفاده از آنها یک لایه دفاعی اضافه در برابر تهاجمها به وجود بیاورد.

این فایروالها همانطور که گفته شد به صورت یک دستگاه فیزیکی طراحی شدهاند و برای اینکه دیتا را فیلترکنند و محافظت توسط آنها انجام شود به سیستم عامل کامپیوتر شخصی نیاز ندارند. فایروال سختافزاری به دلیل عدم وابستگی به کامپیوترهای شبکه تعداد بیشتری از کامپیوترهای موجود در شبکه را تحت پوشش و محافظت خود قرار میدهد. از جمله فایروالهای سختافزاری میتوان Mikrotik Routerboard، Cisco Firewalls ، Juniper Firewalls ، Fortigate و … را نام برد.

-

Software Firewall (فایروال نرمافزاری)

این دسته از فایروالها، به صورت نرمافزارهایی هستند که بعد از نصب روی سیستم عام، وظیفه کنترل ترافیک ورودی و خروجی به/ از شبکه و یا سیستمعامل را بر عهده دارند. از جمله فایروالهای نرمافزاری میتوان برنامههای Mikrotik، Kerio Control و یا Microsoft TMG را نام برد. علاوه بر آنچه گفته شده سیستمعامل ویندوز نیز در لایهها و سطوح پایینتر دارای فایروال است که ارتباطات را کنترل میکنند و همچنین به همینمنظور فایروالهایی در بستههای نرمافزاری امنیتی به عنوان مثال Kaspersky Internet Security، Eset Smart Security قرار داده شده است. فایروالهای نرمافزاری را میتوان به صورت برنامههای قابل نصب یا پرتابل که برای سیستمعاملهای گوناگون مثل ویندوز، لینوکس و … عرضه شدهاند، روی CD یا DVD تهیه کرد. (این امر به این دلیل است که دریافت برنامه از اینترنت توسط کامپیوتری که محافظت نشده، ایمن نیست). از جمله فایروالهای نرمافزاری دیگر که در سیستمعامل تعبیه نشده میتوان Comodo یا Zone Alarm را نام برد. نصب ساده و نیز امکان پیکربندی آن از جمله مزیتهای این نوع فایروال محسوب میگردد. درحالی که استفاده از این فایروالها نیازمند دانش خاصی نیست و کاربران به راحتی آن را به کار میبرند، فایروالهای سختافزاری به پیکربندی دقیقتری نیاز دارند. اما در مقابل باید درنظر داشته باشیم که ماهیت نرمافزاری این نوع فایروال موجب میشود که فایروالهای نرمافزاری فقط یک کامپیوتر را تحت محافظت قرار دهند، در نتیجه برای یک شبکه با چند کامپیوتر به فایروال سختافزاری نیز نیاز دارد. استفاده از فایروالهای نرمافزاری که بهطور پیشفرض در سیستمعامل وجود دارد برای کاربرعادی میتواند کافی و مناسب باشد. اما استفاده از فایروالهای نرمافزاری دیگر نیز پیشنهاد میشود. علاوه برآن به دلیل عدم توانایی یک فایروال سختافزاری در ایجاد یک لایه امنیتی مطمئن،لازم است از فایروال نرمافزاری نیز علاوه بر نوع سختافزاری آن، استفاده شود.

فایروالها چه نوع حملاتی را شناسایی میکنند؟

- Remote Login: اتصال به سیستم شما و کنترل از راه دور توسط شخص دیگر

- Application Backdoor: اشکلات نرم افزاری و باگ های ایجاد شده در زمان دستیابی هکرها به دسترسی مخفی

- :SMTP Session Hijack دستیابی هکر به لیست آدرسهای داخل SMTP به عنوان معمولترین شیوه ارسال ایمیل در اینترنت، و ارسال چندین هزار اسپم به کاربران

- DOS and DDOS: ایجاد باگهای سیستمعامل شبیه به باگهای نرمافزاری

- Email Bombs: بمباران ایمیل به نیت آزار کاربران

- Virus: ویروسها آشناترین نوع تهدیدات کامپیوتری محسوب میشوند.

- Spam: اسپمها زیانی به سیستم شما نمیرسانند اما موجب مزاحمت و آزار میشوند و البته گاهی نیز خطرناک هستند.

چه نوع فایروالی برای شبکه شما مناسب است؟

برای آنکه بدانید چه نوع فایروالی برای شبکه شما مناسب است لازم است به چند سوال پاسخ دهید:

- استفاده از فایروال برای چه کاری است؟

- چگونگی استفاده از فایروال؟

- فایروال از چه زیرساختی محافظت میکند؟

این نکته را در نظر داشته باشید که هر سازمانی، با توجه به منحصر به فرد بودن شبکه خصوصی در هر سازمان و الزامات مختص خود، فایروال مناسب خود را خواهد داشت. هنگام انتخاب فایروال مناسب، نکات زیر را در نظر داشته باشید:

- اهداف فنی فایروال؟ احتمال دارد که در شبکه شما جایگزین بهتری برای فایرال با قابلیتهای بیشتر و عملکرد بهتر وجود داشته باشد؟

- چگونگی انطباق فایروال با معماری سازمان؟ یعنی باید بدانید که از فایروال برای محافظت از یک سرویس با توانایی دید کم در اینترنت استفاده میکنید و یا یک برنامه وب یا …

- نوع بازرسی امنیتی لازم بر ترافیک؟ گاهی نیاز به نظارت بر محتوای همه بستهها در بعضی از برنامههای کاربردی احساس میشود، این در حالی است که در برخی دیگر از برنامههای کاربردی، مرتبسازی بستهها طبق آدرس IP مبدأ و مقصد و نیز پورتها کفایت میکند.

پیادهسازی فایروالها، در برخی مواقع از ویژگیهای فایروالهای گوناگون پیروی میکند. برای انتخاب فایروالی که برای شبکه شما ایدهآل محسوب شود، لازم است ابتدا از معماری و عملکردهای شبکه خصوصی درک درستی داشته باشید و همچنین لازم است انواع مختلف فایروالها و نیز پالیسیهای فایروالها را بشناسید. بعد از انتخاب درست، نوبت به پیکربندی مناسب آن میرسد. نکته حائز اهمیت این است که یک فایروال مناسب، با پیکربندی نادرست (Misconfigured) میتواند گاهی حتی خطرناکتر از نداشتن فایروال عمل کند. زیرا به شما احساس ایجاد امنیت در شبکه میدهد در حالی که اگر نگوییم هیچ امنیتی برقرار نمیسازد حداقل این است که بگوییم مقدار بسیار کمی از امنیت آن را تأمین میکند. نوع فایروالی که در شبکه شما میبایست مورد استفاده قرار بگیرد، به قابلیتهای شبکه، نیازمندیهای سازمان و نیز منابع لازم بهمنظور مدیریت فایروال بستگی خواهد داشت. در نتیجه میبایست شرایط و منابع سازمانی خود را در نظر بگیرید و سپس متناسب با آن، فایروال موردنیاز خود را انتخاب کنید. در این مقاله تلاش شد تا اطلاعاتی در ارتباط با فایروال، چگونگی عملکرد آن و نیز انواع آن ارائه کنیم که شما با توجه به نیازهای سازمانی خود و نیز قابلیتهایی که توسط هرکدام از فایروالها ارائه میگردند، مناسبترین انتخاب را داشته باشید. همکاران ما در ساپراصنعت برای ارائه مشاوره و راهنماییهای بیشتر و نیز پاسخگویی به سؤالات شما همواره یاریرسان شما هستند. شما میتوانید برای دریافت مشاوره تخصصی و رایگان خرید فورتی گیت و هم چنین بررسی و انتخاب و خرید فایروال فورتی نت با کارشناسان ما ارتباط داشته باشید.