حملات سایبری به طور فزایندهای پیچیده و هدفمند شدهاند، در چنین شرایطی امنیت پورتهای شبکه (Network Port Security) به یک ضرورت بنیادین برای هر سازمان تبدیل شده است. پورتهای شبکه، به عنوان نقاط ورود و خروج دادهها، اولین خطوط دفاعی و در عین حال آسیبپذیرترین نقاط در برابر دسترسیهای غیرمجاز و نفوذ سایبری محسوب میشوند. در این مقاله، با تمرکز بر راهکارهای جامع و پیشرفته، به تشریح جزئیات مربوط به ایمنسازی این دروازههای حیاتی و سیستمهای تشخیص نفوذ مبتنی بر پورت می پردازیم تا سازمانها بتوانند زیرساخت شبکه خود را در برابر تهدیدات روزافزون محافظت کنند.

اهمیت استراتژیک امنیت پورتهای شبکه در معماری امنیت سایبری

هر پورت باز و پیکربندینشده در یک سوئیچ شبکه، یک دعوتنامه بالقوه برای مهاجمین است. از دیدگاه مهاجمان، اسکن پورتها اولین گام برای شناسایی نقاط ضعف و ورود به شبکه است. دسترسیهای غیرمجاز از طریق پورتها میتواند عواقب فاجعهباری داشته باشد، از جمله:

- سرقت اطلاعات حساس: اطلاعات مالی، دادههای مشتریان، اسرار تجاری و مالکیت فکری.

- نصب بدافزار و باجافزار: آلوده کردن کل شبکه و از کار انداختن سیستمها.

- ایجاد در پشتی (Backdoor): حفظ دسترسی پایدار به شبکه برای حملات آتی.

- شنود ترافیک (Packet Sniffing): جمعآوری اطلاعات از ارتباطات داخلی شبکه.

- حملات انکار سرویس (DoS/DDoS): مختل کردن خدمات حیاتی و عملیات کسبوکار.

بنابراین، رویکردی جامع به امنیت پورتهای شبکه نه تنها از دادهها محافظت میکند، بلکه تداوم کسبوکار و اعتبار سازمان را نیز تضمین مینماید.

راهکارهای پیشرفته برای تضمین امنیت پورتهای شبکه

برای ایجاد یک لایه دفاعی مستحکم، مجموعهای از ابزارها و استراتژیها باید به صورت هوشمندانه با هم ترکیب شوند:

-

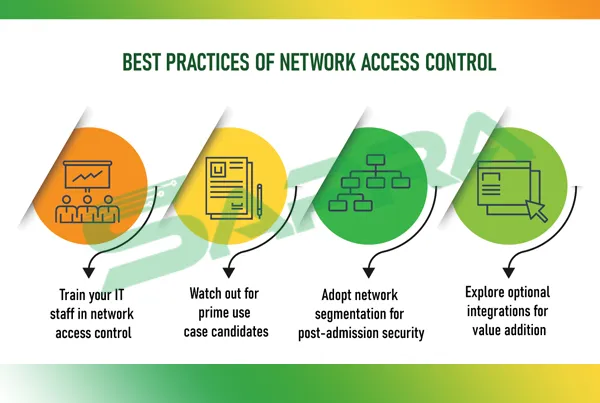

کنترل دسترسی شبکه (Network Access Control – NAC) هوشمند:

NAC بیش از یک سیستم احراز هویت ساده است. NAC مدرن یک فریمورک امنیتی پویا است که:

- شناسایی و احراز هویت چندعاملی (MFA): قبل از اتصال هر دستگاه به شبکه، هویت کاربر و دستگاه را با استفاده از روشهای متنوع (مانند 802.1X، EAP-TLS، Kerberos) تأیید میکند.

- ارزیابی وضعیت سلامت (Posture Assessment): وضعیت امنیتی هر دستگاه متصل را در لحظه بررسی میکند. این شامل وجود و بهروز بودن آنتیویروس، فعال بودن فایروال محلی، وجود وصلههای امنیتی حیاتی، و حتی رعایت سیاستهای رمز عبور میشود.

- تخصیص پویا به VLAN (Dynamic VLAN Assignment): بر اساس هویت و وضعیت امنیتی دستگاه، آن را به VLAN مناسب و با سطح دسترسی مشخص منتقل میکند. برای مثال، دستگاهی که الزامات امنیتی را برآورده نمیکند، میتواند به یک VLAN قرنطینه منتقل شود.

- محدودیت دسترسی (Least Privilege Access): فقط حداقل دسترسی لازم را به منابع شبکه به هر دستگاه و کاربر اعطا میکند، که از گسترش احتمالی نفوذ در شبکه جلوگیری میکند.

-

امنیت پیشرفته پورت سوئیچ (Advanced Switch Port Security):

قابلیتهای امنیتی سوئیچهای نسل جدید بسیار فراتر رفتهاند:

- محدودیت آدرس MAC و چسبندگی (MAC Address Limiting & Sticky MAC): تعداد آدرسهای MAC مجاز برای هر پورت را محدود کرده و آدرس MAC اولیه مجاز را به صورت “sticky” یا دائمی به پورت پیوند میدهد. هرگونه تلاش برای اتصال دستگاه دیگر منجر به قفل شدن پورت (Port Shutdown) یا ارسال هشدار میشود.

- DHCP Snooping: از حملات DHCP spoofing جلوگیری میکند. این قابلیت فقط به سرورهای DHCP معتبر اجازه میدهد آدرس IP اختصاص دهند و درخواستهای DHCP از منابع نامعتبر را مسدود میکند.

- ARP Inspection (DAI – Dynamic ARP Inspection): از حملات ARP poisoning جلوگیری میکند که میتواند منجر به شنود ترافیک و جعل هویت شود. DAI با بررسی بستههای ARP و مطابقت آنها با اطلاعات معتبر (مانند جدول DHCP Snooping)، از دادهها محافظت میکند.

- IP Source Guard: با محدود کردن آدرسهای IP مبدأ مجاز برای هر پورت، از حملات IP spoofing جلوگیری میکند و تضمین میکند که فقط دستگاههای مجاز با آدرس IP صحیح میتوانند ترافیک ارسال کنند.

- Port Fast / BPDU Guard: برای جلوگیری از حملات توپولوژی شبکه (مانند حملات Spanning Tree Protocol) که میتوانند باعث ایجاد حلقههای شبکه و حملات DoS شوند، استفاده میشود.

-

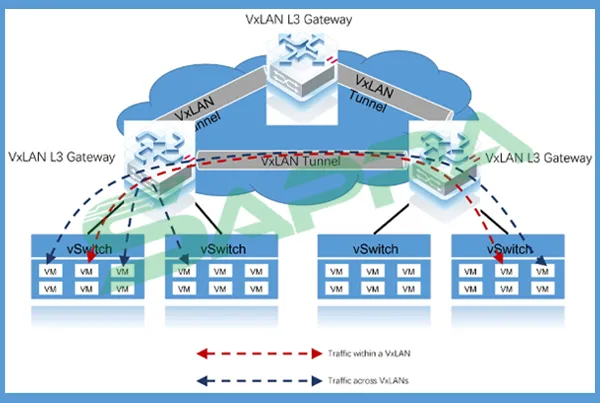

تقسیمبندی شبکه با استفاده از VLANها و میکرو-سگمنتیشن:

- VLANها: تقسیم شبکه به بخشهای منطقی جداگانه (VLAN) با هدف جداسازی ترافیک و محدود کردن دامنه نفوذ. برای مثال، جداسازی سرورها، ایستگاههای کاری، دوربینهای مداربسته، و دستگاههای IoT در VLANهای مجزا.

- میکرو-سگمنتیشن: با استفاده از فناوریهایی مانند SDN (Software-Defined Networking) و فایروالهای توزیع شده، میتوان امنیت را تا سطح هر Workload یا حتی هر NIC (Network Interface Card) گسترش داد. این رویکرد به معنای اعمال سیاستهای امنیتی دقیق بین اجزای مختلف یک سرور یا بین سرویسهای یکسان است.

-

فایروالهای نسل جدید (NGFWs) و UTM (Unified Threat Management):

این راهکارها در دروازه شبکه و یا درون شبکه عمل میکنند:

- بازرسی عمیق بسته (Deep Packet Inspection – DPI): محتوای بستهها را فراتر از هدرها بررسی میکند تا تهدیدات پنهان در لایههای کاربرد را شناسایی کند.

- IPS/IDS یکپارچه: دارای قابلیتهای تشخیص و جلوگیری از نفوذ پیشرفته هستند.

- فیلترینگ URL و محتوا: مسدود کردن دسترسی به وبسایتهای مخرب یا نامناسب.

- کنترل برنامهها (Application Control): مدیریت و محدود کردن استفاده از برنامههای خاص در شبکه.

سیستمهای تشخیص و جلوگیری از نفوذ مبتنی بر پورت (Port-based IDS/IPS)

تشخیص نفوذ مبتنی بر پورت بر نظارت دقیق بر فعالیتهای غیرعادی در سطح پورتها تمرکز دارد. این سیستمها به دو دسته اصلی تقسیم میشوند:

-

سیستمهای تشخیص نفوذ (IDS):

- NIDS (Network Intrusion Detection System): این سیستمها به صورت پسیو (passive) ترافیک عبوری از پورتها را مانیتور کرده و در صورت شناسایی الگوهای مشکوک (مبتنی بر امضا یا ناهنجاری)، هشدار صادر میکنند. این الگوها میتوانند شامل اسکن پورتها، تلاش برای Brute-force، ناهنجاری در پروتکلها، یا ترافیک غیرمجاز باشند.

- HIDS (Host-based Intrusion Detection System): بر روی سرورها و ایستگاههای کاری نصب شده و فعالیتهای داخلی سیستم، از جمله دسترسی به فایلها، تغییرات رجیستری، و فعالیتهای پورتهای محلی را نظارت میکنند. این سیستمها میتوانند تلاش برای استفاده از پورتهای غیرمجاز توسط برنامههای مخرب را شناسایی کنند.

-

سیستمهای جلوگیری از نفوذ (IPS):

- NIPS (Network Intrusion Prevention System): بر خلاف IDS که فقط هشدار میدهد، NIPS به صورت اکتیو (active) در مسیر ترافیک قرار گرفته و به محض تشخیص تهدید، آن را مسدود میکند. این سیستمها میتوانند به صورت خودکار پورتهای آلوده را قرنطینه کرده، ترافیک مخرب را دور بریزند، یا ارتباطات مشکوک را قطع کنند.

- HIPS (Host-based Intrusion Prevention System): بر روی سیستمهای میزبان نصب شده و علاوه بر تشخیص، توانایی جلوگیری از فعالیتهای مشکوک را نیز دارند، مانند مسدود کردن تلاش برای باز کردن پورتهای خاص توسط بدافزارها.

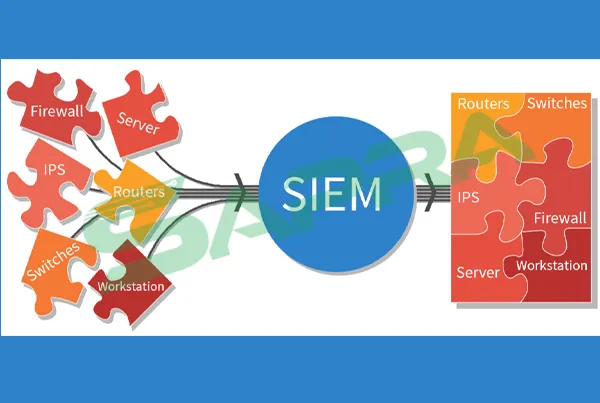

تلفیق IDS/IPS با SIEM (Security Information and Event Management):

یک استراتژی امنیتی قوی شامل جمعآوری و تحلیل متمرکز لاگها و هشدارهای IDS/IPS در یک پلتفرم SIEM است. SIEM میتواند همبستگی بین رویدادهای مختلف را کشف کرده، دید جامعتری از وضعیت امنیتی ارائه دهد و زمان پاسخ به حادثه را به طور چشمگیری کاهش دهد. این سیستمها به ویژه برای پورتهایی که ترافیک زیادی دارند یا حیاتی هستند، امکان مانیتورینگ پیشرفته و بلادرنگ را فراهم میکنند.

بهترین روشها (Best Practices) برای مدیریت امنیت پورتها

برای حفظ اثربخشی راهکارهای امنیتی، اجرای مستمر بهترین روشها حیاتی است:

- سیاستگذاری دقیق: ایجاد و مستندسازی سیاستهای امنیتی جامع برای مدیریت پورتها، شامل تعیین پورتهای مجاز، قوانین پیکربندی، و رویههای پاسخ به حوادث.

- غیرفعالسازی پورتهای بلااستفاده: تمامی پورتهای سوئیچ که در حال حاضر استفاده نمیشوند، باید غیرفعال و در صورت نیاز به VLAN مجزا و بدون دسترسی (Blackhole VLAN) منتقل شوند.

- ممیزی و اسکن منظم پورتها: استفاده از ابزارهای اسکنر پورت و ارزیابی آسیبپذیری (Vulnerability Assessment) برای شناسایی پورتهای باز، سرویسهای ناخواسته، و نقاط ضعف پیکربندی.

- نظارت مستمر (Continuous Monitoring): استفاده از ابزارهای مانیتورینگ شبکه و SIEM برای رصد فعالیتهای پورتها، تشخیص الگوهای ترافیکی غیرعادی، و شناسایی تلاشهای نفوذ.

- مدیریت وصلهها و بهروزرسانیها: اطمینان از بهروز بودن سیستمعاملها، نرمافزارها، و فریمویر تجهیزات شبکه (مانند سوئیچها، روترها، فایروالها) با آخرین وصلههای امنیتی.

- بخشبندی شبکه (Network Segmentation): حتی فراتر از VLANها، ایجاد مرزهای امنیتی منطقی و فیزیکی درون شبکه برای محدود کردن انتشار حملات.

- آموزش و آگاهیرسانی: آموزش منظم کارکنان در مورد تهدیدات سایبری، سیاستهای امنیتی، و اهمیت گزارشدهی فعالیتهای مشکوک.

نتیجهگیری: سرمایهگذاری بر امنیت پورتها، سرمایهگذاری بر آینده

امنیت پورتهای شبکه و تشخیص نفوذ مبتنی بر پورت ستونهای یک استراتژی جامع دفاع سایبری هستند. در دنیایی که تهدیدات به سرعت در حال تکامل هستند، صرفاً بستن پورتها کافی نیست؛ بلکه نیاز به یک رویکرد چندلایه، پویا، و هوشمندانه برای محافظت از تمامی نقاط ورود به شبکه داریم. با پیادهسازی راهکارهای پیشرفتهای که در این مقاله بررسی شد، سازمانها میتوانند ریسکهای امنیتی را به حداقل برسانند و از داراییهای ارزشمند خود در برابر حملات مخرب محافظت کنند. این یک سرمایهگذاری حیاتی برای تضمین پایداری، اعتماد، و موفقیت در عصر دیجیتال است.

تضمین امنیت زیرساخت شبکه شما با ساپراصنعت

ساپراصنعت، به عنوان تأمینکنندهی سرور اچ پی و تجهیزات شبکه در ایران، با درک عمیق از چالشهای امنیتی امروز، راهکارهای جامع و سفارشیسازی شده برای محافظت از پورتهای شبکه و تشخیص نفوذ ارائه میدهد. ما با تأمین بهروزترین تجهیزات و ارائه خدمات مشاوره تخصصی، به شما کمک میکنیم تا زیرساخت شبکهای امن و پایدار داشته باشید. برای دریافت مشاوره رایگان، استعلام قیمت، و خرید سرور اچ پی و تجهیزات شبکه، همین حالا با کارشناسان مجرب ما در ساپراصنعت تماس بگیرید.

مقاله پیشنهادی:

امنیت شبکه در عصر حملات پیشرفته: راهنمای ساپراصنعت برای حفاظت از کسبوکار شما