ورود غیرمجاز، خرابکاری، بلایای طبیعی پیشبینی نشده، یا حتی یک خطای انسانی ساده، پتانسیل تخریب وسیعی دارند. این رویدادها میتوانند به از دست رفتن دائمی دادهها، توقف کامل سرویسها، ضررهای مالی هنگفت، و آسیبهای جبرانناپذیری به اعتبار یک سازمان منجر شوند. هدف این مقاله، ارائه یک راهنمای جامع و کاربردی برای درک و پیادهسازی امنیت فیزیکی دیتاسنترها است. ما در این مقاله به شما نشان میدهیم که چگونه با یک رویکرد چندلایه و قوی، از زیرساختهای حیاتی خود محافظت کنید.

چرا امنیت فیزیکی در دیتاسنترها حیاتی است؟

امنیت فیزیکی در دیتاسنترها نه تنها به معنای نصب چند دوربین و قفل محکم است، بلکه یک رویکرد جامع و لایهبندی شده برای محافظت از تجهیزات، دادهها و پرسنل در برابر تهدیدات محیطی، انسانی و طبیعی را شامل میشود. ابتدا با هم دلایل اصلی اهمیت این موضوع را بررسی میکنیم:

۱. حفاظت از دادههای حساس و محرمانه

دیتاسنترها مخازن اصلی دادههای حساس مانند اطلاعات مالی، سوابق پزشکی، اطلاعات مشتریان و مالکیت فکری هستند. دسترسی غیرمجاز فیزیکی به سرورها و دستگاههای ذخیرهسازی میتواند منجر به سرقت، دستکاری یا از بین رفتن این دادهها شود. بدون امنیت فیزیکی قوی، حتی پیشرفتهترین تدابیر امنیت سایبری نیز بیاثر خواهند بود. تصور کنید هکری بدون نیاز به دانش پیچیده برنامهنویسی، به راحتی وارد اتاق سرور شود و اطلاعات را مستقیم از روی دیسکها کپی کند؛ این یک فاجعه به تمام معناست.

۲. تداوم عملیات و سرویسدهی (Business Continuity)

هرگونه اختلال فیزیکی در دیتاسنتر، از جمله خرابکاری، آتشسوزی، سیل یا قطع برق، میتواند منجر به توقف کامل سرویسها شود. برای بسیاری از کسبوکارها، حتی چند دقیقه توقف سرویس به معنای از دست دادن میلیونها دلار درآمد و آسیب جدی به اعتبار است. امنیت فیزیکی با جلوگیری از این حوادث، تداوم عملیات (Business Continuity) و دسترسی دائمی به سرویسها را تضمین میکند. برای مثال، اگر یک سیستم خنککننده به دلیل نفوذ فیزیکی خرابکارانه از کار بیفتد، سرورها به سرعت داغ و خاموش میشوند.

۳. رعایت الزامات قانونی و نظارتی (Compliance)

بسیاری از صنایع و کشورها دارای قوانین سختگیرانهای برای حفاظت از دادهها هستند. عدم رعایت این الزامات، مانند GDPR (مقررات عمومی حفاظت از دادهها)، HIPAA (قانون قابلیت انتقال و پاسخگویی بیمه سلامت)، و PCI DSS (استاندارد امنیت داده صنعت کارت پرداخت)، میتواند منجر به جریمههای سنگین و تبعات قانونی شود. امنیت فیزیکی قوی بخش جداییناپذیری از انطباق با این استانداردهاست و سازمانها را در برابر مسئولیتهای قانونی محافظت میکند. به عنوان مثال، PCI DSS به الزامات سختگیرانهای برای کنترل دسترسی فیزیکی به مناطقی که دادههای کارت پرداخت پردازش میشوند، تاکید دارد.

۴. حفاظت از سرمایهگذاریهای زیرساختی

دیتاسنترها شامل سرمایهگذاریهای کلانی در تجهیزات گرانقیمت مانند سرورها، ذخیرهسازها، تجهیزات شبکه، سیستمهای برق اضطراری و خنککننده هستند. آسیب فیزیکی به این تجهیزات میتواند هزینههای تعمیر یا جایگزینی بالایی را به همراه داشته باشد. تدابیر امنیت فیزیکی با محافظت از این داراییهای ارزشمند، به حفظ سرمایه سازمان کمک میکنند. یک خرابی فیزیکی میتواند منجر به هزینههای مالی گزافی شود که حتی فراتر از هزینه خود تجهیزات باشد، چرا که شامل از دست دادن درآمد ناشی از توقف کسبوکار نیز میشود.

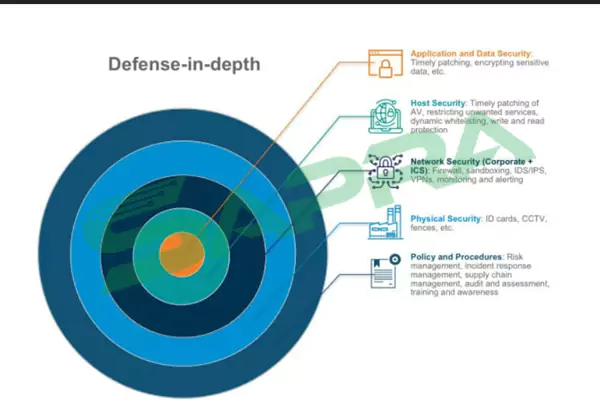

رویکرد لایهبندی شده به امنیت فیزیکی (Layered Security Approach)

امنیت فیزیکی دیتاسنتر باید بر اساس یک رویکرد لایهبندی شده (Layered Security) یا دفاع در عمق (Defense in Depth) طراحی شود.به این معنا که چندین لایه از موانع و کنترلها برای کند کردن، تشخیص و جلوگیری از نفوذ مهاجمان وجود دارد. هر لایه به عنوان یک مانع اضافی عمل میکند و حتی اگر یک لایه نقض شود، لایههای بعدی همچنان محافظت را ادامه میدهند.

۱. لایه بیرونی: امنیت محیطی (Perimeter Security)

این لایه اولین خط دفاعی دیتاسنتر را تشکیل میدهد و هدف آن جلوگیری از ورود افراد غیرمجاز به محوطه دیتاسنتر است.

- فنسکشی و دیوارکشی: استفاده از فنسهای بلند و مستحکم (حداقل 2.5 تا 3 متر ارتفاع) با سیمخاردار یا موانع دیگر در بالای آن. دیوارهای بتنی یا آجری نیز میتوانند امنیت بیشتری فراهم کنند. باید دقت شود که هیچ نقطه ضعفی مانند درختان بلند نزدیک فنس که امکان بالا رفتن را فراهم کنند، وجود نداشته باشد.

- دروازههای امنیتی و نگهبانی: نصب دروازههای ورودی کنترلشده با گارد امنیتی 24/7 و سیستمهای کنترل دسترسی (مانند کارتخوان یا بیومتریک) برای وسایل نقلیه و افراد. کلیه ورود و خروجها باید ثبت و نظارت شوند.

- نورپردازی مناسب: استفاده از نورپردازی کافی در تمامی محوطه دیتاسنتر، به ویژه در نقاط کور و ورودیها. نورپردازی مناسب، دید دوربینها را بهبود میبخشد و مهاجمان را از نزدیک شدن بازمیدارد.

- دوربینهای نظارتی (CCTV): نصب دوربینهای مداربسته با کیفیت بالا و قابلیت دید در شب در تمامی نقاط محیطی، از جمله فنسها، دروازهها و پارکینگها. این دوربینها باید به یک مرکز نظارت 24/7 متصل باشند.

- حسگرهای محیطی: استفاده از حسگرهای حرکتی، لرزشی و مادون قرمز برای تشخیص هرگونه تلاش برای نفوذ به فنسها یا دیوارها. این حسگرها باید به سیستم هشدار مرکزی متصل باشند.

- خندق یا موانع طبیعی: در برخی دیتاسنترهای با امنیت بسیار بالا، استفاده از خندقها، تپههای خاکی یا دیگر موانع طبیعی برای افزایش امنیت محیطی در نظر گرفته میشود. این موانع میتوانند ورود وسایل نقلیه یا افراد را دشوارتر کنند.

۲. لایه میانی: امنیت ساختمان (Building Security)

پس از عبور از لایه بیرونی، لایه امنیت ساختمان وارد عمل میشود. هدف این لایه کنترل دسترسی به خود ساختمان دیتاسنتر و محدود کردن حرکت در داخل آن است.

- دیوارهای مستحکم و مقاوم: دیوارهای ساختمان دیتاسنتر باید از مواد مقاوم در برابر ضربه، آتش و حتی انفجار (در موارد خاص) ساخته شوند. این دیوارها باید بدون پنجره باشند یا پنجرهها با شیشههای ضد گلوله و مقاوم در برابر نفوذ پوشانده شوند.

- دربهای امنیتی: استفاده از دربهای فولادی با قفلهای چندگانه و سیستمهای کنترل دسترسی پیشرفته (کارتخوان، بیومتریک، پین کد). تمامی دربها باید به سیستم هشدار متصل باشند و هرگونه تلاش برای باز کردن غیرمجاز آنها گزارش شود. دربهای خروج اضطراری نیز باید مجهز به آلارم باشند.

- کنترل دسترسی چند مرحلهای: برای ورود به مناطق حساستر داخل ساختمان (مانند اتاق سرور)، باید چندین مرحله احراز هویت (Multi-factor Authentication) وجود داشته باشد. به عنوان مثال، ابتدا کارت شناسایی، سپس اثر انگشت و در نهایت وارد کردن پین کد.

- لابی و پذیرش کنترلشده: ایجاد یک لابی یا منطقه پذیرش که تمام بازدیدکنندگان باید در آن ثبتنام کنند، هویتشان تایید شود و تحت اسکورت وارد شوند. این منطقه باید مجهز به دوربین و پرسنل امنیتی باشد.

- بازرسی ورودیها: بررسی دقیق کلیه اقلام و بستههایی که وارد دیتاسنتر میشوند (مانند تجهیزات جدید) برای جلوگیری از ورود مواد خطرناک یا دستگاههای جاسوسی. این میتواند شامل استفاده از دستگاههای ایکسری و آشکارساز فلز باشد.

- سقف و کف مقاوم: سقف و کف ساختمان نیز باید مقاوم در برابر نفوذ باشند. سقفها باید دارای سیستمهای هشدار برای تشخیص تلاش برای ورود از بالا باشند.

۳. لایه درونی: امنیت اتاق سرور (Server Room Security)

این لایه حیاتیترین بخش امنیت فیزیکی است، زیرا مستقیماً از تجهیزات IT و دادهها محافظت میکند.

- دربهای مقاوم اتاق سرور: دربهای اتاق سرور باید بسیار مستحکم، ضد حریق و مجهز به سیستمهای کنترل دسترسی پیشرفته (مانند بیومتریک عنبیه چشم یا اسکن کف دست) باشند.

- محفظههای قفلدار رک (Rack Enclosures): هر رک سرور باید دارای دربهای قفلدار باشد تا حتی پس از ورود به اتاق سرور، دسترسی به تجهیزات داخل رک محدود شود. این دربها میتوانند مجهز به سنسورهای باز شدن باشند.

- نظارت تصویری دقیق: نصب دوربینهای مداربسته با وضوح بالا در داخل اتاق سرور، با پوشش کامل تمامی راهروها، رکها و نقاط حساس. این دوربینها باید قادر به ضبط و ذخیرهسازی طولانیمدت باشند.

- حسگرهای محیطی دقیق: استفاده از حسگرهای دما، رطوبت، دود، نشت آب و لرزش در تمامی نقاط اتاق سرور و رکها. این حسگرها باید به سیستمهای DCIM (مدیریت زیرساخت دیتاسنتر) متصل باشند و در صورت بروز ناهنجاری، هشدار ارسال کنند.

- کف کاذب امن: اگر از کف کاذب استفاده میشود، دسترسی به زیر آن باید کنترلشده باشد. پنلهای کف کاذب باید سنگین و مقاوم باشند و سنسورهای تشخیص حرکت در زیر کف کاذب نصب شوند.

- سیاستهای “دستهای خالی” (Clean Desk/Empty Hands): پرسنل مجاز به ورود به اتاق سرور نباید هیچ گونه وسیله شخصی (کیف، کولهپشتی، تلفن همراه) را با خود همراه داشته باشند تا از سرقت اطلاعات یا نصب بدافزار جلوگیری شود.

۴. لایه نرمافزاری/مدیریتی: کنترلهای سازمانی (Organizational Controls)

این لایه شامل سیاستها، رویهها و آموزشهایی است که برای پشتیبانی از امنیت فیزیکی طراحی شدهاند.

- سیاستهای کنترل دسترسی: تعریف دقیق اینکه چه کسانی، در چه زمانی و به کدام مناطق دیتاسنتر دسترسی دارند. این سیاستها باید شامل فرآیندهای اعطا و لغو دسترسی باشند.

- آموزش پرسنل: آموزش منظم تمامی کارکنان دیتاسنتر در مورد پروتکلهای امنیتی، شناسایی فعالیتهای مشکوک و نحوه واکنش به حوادث امنیتی.

- بازبینی و ممیزی منظم: انجام بازبینیهای دورهای و ممیزیهای داخلی و خارجی بر روی تمامی سیستمها و رویههای امنیتی فیزیکی برای شناسایی نقاط ضعف و بهبود مستمر.

- طرح واکنش به حوادث (Incident Response Plan): ایجاد یک برنامه جامع برای واکنش به حوادث امنیتی فیزیکی (مانند نفوذ، آتشسوزی، سرقت). این طرح باید شامل پروتکلهای ارتباطی، مراحل اقدام و مسئولیتهای هر فرد باشد.

- مستندسازی: نگهداری دقیق از تمامی سوابق ورود و خروج، گزارشات دوربینها، هشدارهای امنیتی و نتایج تستها.

- جداسازی وظایف (Separation of Duties): تقسیم وظایف حساس بین چندین نفر تا از سوءاستفاده توسط یک فرد جلوگیری شود. به عنوان مثال، فردی که دسترسی به سرورها را مدیریت میکند، نباید همان فردی باشد که مانیتورینگ دوربینها را انجام میدهد.

برای راهاندازی اتاق سرور میتوانید با کارشناسان فنی ما در ارتباط باشید. همچنین کارشناسان ما آمادهاند تا شما را برای انتخاب و خرید سرور hp متناسب با نیازهای کسب و کارتان، همراهی کنند.

بررسی مؤلفههای کلیدی امنیت فیزیکی دیتاسنتر

برای پیادهسازی مؤثر رویکرد لایهبندی شده، باید به جزئیات هر مؤلفه کلیدی امنیت فیزیکی توجه کرد:

۱. سیستمهای کنترل دسترسی (Access Control Systems)

این سیستمها مهمترین بخش تأمین امنیت فیزیکی محسوب میشوند.

- انواع تکنولوژیها:

- کارتخوانها (Card Readers): استفاده از کارتهای RFID یا Smart Card که اطلاعات کاربری را ذخیره میکنند. این کارتها باید به صورت دورهای باطل شوند و در صورت گم شدن، سریعاً غیرفعال شوند.

- بیومتریک (Biometrics): پیشرفتهترین شکل کنترل دسترسی، شامل اسکن اثر انگشت، عنبیه چشم، رگ کف دست یا حتی تشخیص چهره. این روشها اطمینان بالایی را فراهم میکنند زیرا به ویژگیهای فیزیکی منحصر به فرد افراد متکی هستند و امکان تقلب در آنها بسیار کم است.

- کیپد (Keypads): وارد کردن کدهای عددی. این روش امنیت کمتری دارد مگر اینکه با روشهای دیگر ترکیب شود (مثلاً پین کد + کارت).

- مدیریت دسترسی: نرمافزار مرکزی برای مدیریت دسترسی کاربران، گروهها و زمانبندیها. این نرمافزار باید قابلیت گزارشگیری دقیق از تمامی ورود و خروجها را داشته باشد.

- گزارشگیری و هشدار: ثبت تمامی تلاشهای موفق و ناموفق برای دسترسی. در صورت تلاش غیرمجاز، سیستم باید بلافاصله هشدار ارسال کند.

- قفلهای هوشمند رک (Smart Rack Locks): قفلهایی که به سیستم کنترل دسترسی مرکزی متصل هستند و امکان کنترل و نظارت بر دسترسی به هر رک به صورت مجزا را فراهم میکنند.

۲. نظارت تصویری (Video Surveillance – CCTV)

دوربینهای مداربسته نقش حیاتی در تشخیص، ضبط و بازدارندگی دارند.

- پوشش جامع: نصب دوربینها در تمامی نقاط ورودی، خروجی، راهروها، اتاق سرور، محیط بیرونی و نقاط حساس. هیچ نقطه کوری نباید وجود داشته باشد.

- کیفیت تصویر بالا: استفاده از دوربینهای با کیفیت HD یا 4K برای اطمینان از وضوح تصویر و امکان شناسایی افراد.

- دید در شب و مادون قرمز: دوربینهایی با قابلیت دید در شب برای نظارت موثر در شرایط نور کم.

- ذخیرهسازی طولانیمدت: سیستمهای ذخیرهسازی ویدئو (NVR/DVR) با ظرفیت بالا که قادر به نگهداری فیلمها برای حداقل 90 تا 180 روز باشند.

- آنالیز ویدئو هوشمند (Video Analytics): استفاده از نرمافزارهای هوشمند برای تشخیص حرکت مشکوک، ورود به مناطق ممنوعه، رها کردن اشیا و تشخیص چهره. این سیستمها میتوانند هشدارهای خودکار ارسال کنند.

۳. سیستمهای اعلام و اطفای حریق (Fire Detection and Suppression Systems)

آتشسوزی یکی از بزرگترین تهدیدات برای دیتاسنتر است.

- سیستمهای تشخیص حریق:

- سنسورهای دود نقطهای (Spot Smoke Detectors): سنسورهایی که در نقاط مختلف نصب میشوند و دود را تشخیص میدهند.

- سنسورهای دود لیزری/نمونهبرداری از هوا (Aspirating Smoke Detection – ASD): سیستمهای بسیار حساسی که به طور مداوم نمونههایی از هوای دیتاسنتر را جمعآوری و برای ذرات دود میکروسکوپی آنالیز میکنند. این سیستمها میتوانند آتشسوزی را در مراحل اولیه و قبل از شعلهور شدن کامل تشخیص دهند.

- سنسورهای حرارتی (Heat Detectors): برای تشخیص افزایش ناگهانی دما.

- سیستمهای اطفای حریق با عوامل پاک (Clean Agent Suppression Systems):

- FM-200, Novec 1230, Argonite: این گازها آتش را با حذف اکسیژن یا جذب گرما خاموش میکنند بدون اینکه به تجهیزات الکترونیکی آسیب برسانند یا پسماندهای از خود بر جای بگذارند.

- عدم استفاده از آب: سیستمهای اطفای حریق مبتنی بر آب (مانند اسپرینکلر) به طور کلی برای اتاقهای سرور توصیه نمیشوند مگر در مناطق خاص، زیرا میتوانند آسیبهای جدی به تجهیزات وارد کنند. در صورت نیاز به سیستم آبی، باید از سیستمهای “Pre-Action” استفاده شود که تنها در صورت تشخیص همزمان دود و حرارت فعال میشوند.

- پروتکلهای تخلیه: برنامههای مشخص برای تخلیه ایمن پرسنل در صورت بروز آتشسوزی و فعال شدن سیستم اطفاء حریق گازی (که اکسیژن را کاهش میدهد).

۴. مدیریت محیطی (Environmental Monitoring)

حفظ شرایط محیطی پایدار برای عملکرد صحیح تجهیزات حیاتی است.

- سنسورهای دما و رطوبت: نصب سنسورها در نقاط مختلف دیتاسنتر و داخل رکها برای پایش مداوم دما و رطوبت.

- سنسورهای نشت آب: نصب سنسورها در زیر کف کاذب و در نزدیکی منابع آب (مانند واحدهای خنککننده) برای تشخیص زودهنگام نشت آب.

- سنسورهای لرزش: برای تشخیص فعالیتهای غیرمعمول در اطراف رکها یا تجهیزات حیاتی.

- سیستمهای هشدار: اتصال تمامی سنسورها به سیستم مانیتورینگ مرکزی که در صورت خروج از محدوده مجاز، هشدارهای خودکار ارسال کند.

۵. سیستمهای برق اضطراری (Emergency Power Systems)

این سیستم به شکل مستقیم مربوط به “امنیت فیزیکی” در مفهوم سنتی نیست، اما اطمینان از پایداری برق برای عملکرد سیستمهای امنیتی فیزیکی حیاتی است.

- UPS (Uninterruptible Power Supply): برای تأمین برق بدون وقفه به تمامی سیستمهای امنیتی (دوربینها، کنترل دسترسی، سیستمهای اعلام حریق) در هنگام قطعی برق.

- ژنراتورها: برای تأمین برق در طولانیمدت به تمامی سیستمهای دیتاسنتر، از جمله سیستمهای امنیتی.

برنامهریزی و مدیریت امنیت فیزیکی

پیادهسازی موفقیتآمیز امنیت فیزیکی نیازمند برنامهریزی، مدیریت و بازبینی مداوم است.

۱. ارزیابی ریسک (Risk Assessment)

- شناسایی داراییها: فهرستبرداری از تمامی داراییهای فیزیکی و دادهای دیتاسنتر و ارزش آنها.

- شناسایی تهدیدات: تحلیل تمامی تهدیدات احتمالی (انسانی، طبیعی، محیطی) و آسیبپذیریهای موجود.

- تحلیل تاثیر (Impact Analysis): ارزیابی تأثیر هر تهدید در صورت وقوع (مالی، عملیاتی، اعتباری).

- تعیین اولویتها: اولویتبندی ریسکها بر اساس احتمال وقوع و میزان تاثیر.

۲. طراحی و پیادهسازی (Design and Implementation)

- طراحی معماری امن: ادغام امنیت فیزیکی از همان مراحل اولیه طراحی دیتاسنتر.

- انتخاب تجهیزات مناسب: خرید و نصب تجهیزات امنیتی با کیفیت بالا و مطابق با استانداردها.

- پیمانکاران متخصص: همکاری با پیمانکاران و مشاوران امنیتی با تجربه در حوزه دیتاسنتر.

۳. عملیات و نگهداری (Operations and Maintenance)

- مانیتورینگ ۲۴/۷: حضور پرسنل امنیتی یا استفاده از مراکز عملیات امنیتی (SOC) برای نظارت شبانهروزی بر تمامی سیستمهای امنیتی.

- نگهداری پیشگیرانه: سرویس و نگهداری منظم تمامی تجهیزات امنیتی (دوربینها، حسگرها، سیستمهای کنترل دسترسی، سیستمهای اطفای حریق) برای اطمینان از عملکرد صحیح آنها.

- تستهای دورهای: انجام تستهای منظم بر روی سیستمهای امنیتی (مثلاً تست نفوذ فیزیکی) برای شناسایی نقاط ضعف و بهبود آنها.

- مدیریت تغییر (Change Management): هرگونه تغییر در زیرساخت دیتاسنتر (مانند اضافه کردن رکهای جدید) باید با در نظر گرفتن ملاحظات امنیتی انجام شود.

۴. پاسخ به حوادث (Incident Response)

- آمادگی: ایجاد یک طرح جامع برای واکنش به حوادث امنیتی فیزیکی.

- آموزش و تمرین: آموزش پرسنل و انجام تمرینهای دورهای (Drills) برای اطمینان از آمادگی آنها در زمان حادثه.

- ثبت و بررسی حوادث: ثبت دقیق تمامی حوادث امنیتی و بررسی آنها برای شناسایی علل ریشهای و جلوگیری از تکرار.

ملاحظات خاص در امنیت فیزیکی

علاوه بر مؤلفههای اصلی، برخی ملاحظات خاص نیز وجود دارند که باید در نظر گرفته شوند:

۱. بلایای طبیعی (Natural Disasters)

- انتخاب سایت: انتخاب مکانی با ریسک پایین بلایای طبیعی (زلزله، سیل، طوفان).

- مقاومت سازه: طراحی ساختمان دیتاسنتر برای مقاومت در برابر زلزله، سیل و بادهای شدید.

- سیستمهای زهکشی: نصب سیستمهای زهکشی مناسب برای جلوگیری از جمع شدن آب در اطراف ساختمان.

- پوشش بیمه: پوشش بیمهای جامع برای حوادث ناشی از بلایای طبیعی.

۲. تهدیدات داخلی (Insider Threats)

یکی از جدیترین تهدیدات، خطر از جانب کارکنان فعلی یا سابق است که به دلیل دسترسیها و دانش داخلی، میتوانند آسیب زیادی وارد کنند.

- پیشینه افراد (Background Checks): انجام بررسیهای دقیق سوابق کیفری و کاری برای تمامی پرسنل و پیمانکارانی که به دیتاسنتر دسترسی دارند.

- اصل حداقل امتیاز (Principle of Least Privilege): اعطای حداقل دسترسی لازم به افراد برای انجام وظایفشان.

- جداسازی وظایف (Separation of Duties): تقسیم وظایف حساس بین چندین فرد برای جلوگیری از تسلط یک نفر بر کل فرآیند.

- مانیتورینگ رفتار (Behavioral Monitoring): نظارت بر فعالیتهای کارکنان برای شناسایی الگوهای مشکوک.

۳. حفاظت از کابلکشی و زیرساخت ارتباطی

- مسیریابی امن کابلها: کابلهای شبکه و برق باید در مسیرهای محافظتشده (مانند داکتهای فلزی یا زیر کف کاذب) قرار گیرند تا از دستکاری یا قطع شدن آنها جلوگیری شود.

- اتاق Meet-Me (MMR): کنترل دسترسی سختگیرانه به اتاق Meet-Me که نقطه اتصال دیتاسنتر به شبکههای خارجی است.

- حفاظت از فیبر نوری: حفاظت از کابلهای فیبر نوری خارجی در برابر قطع شدن یا شنود.

۴. حفاظت از تجهیزات پشتیبانی

- ژنراتورها و UPS: حفاظت فیزیکی از ژنراتورها، مخازن سوخت و سیستمهای UPS که خارج از اتاق سرور قرار دارند. این مناطق باید فنسکشی شده و تحت نظارت دوربین باشند.

- تجهیزات خنککننده: حفاظت از چیلرها، واحدهای CRAC/CRAH و برجهای خنککننده در برابر خرابکاری.

نتیجهگیری: رویکرد جامع برای آیندهای امن

امنیت فیزیکی دیتاسنتر یک عنصر جداییناپذیر از استراتژی کلی امنیت اطلاعات است و به همان اندازه امنیت سایبری اهمیت دارد. با پیادهسازی یک رویکرد لایهبندی شده، سرمایهگذاری در تکنولوژیهای مناسب و مهمتر از همه، آموزش پرسنل و ایجاد رویههای قوی، سازمانها میتوانند از زیرساختهای حیاتی خود در برابر طیف وسیعی از تهدیدات فیزیکی محافظت کنند. این نه تنها به حفظ تداوم کسبوکار و حفاظت از دادهها کمک میکند، بلکه به سازمانها اجازه میدهد تا با اطمینان خاطر بیشتری به رشد و نوآوری در دنیای دیجیتال بپردازند. به یاد داشته باشید که امنیت فیزیکی یک فرآیند مداوم است و نیازمند بازبینی و بهبود مستمر برای مقابله با تهدیدات در حال تکامل است.

مقاله پیشنهادی:

استانداردهای دیتاسنتر: راهنمای جامع طراحی، ساخت و مدیریت مراکز داده مدرن