مقدمه: ایمیل، دروازه ورود مهاجمان

ایمیل، با وجود قدمت زیادش، همچنان اصلیترین ابزار ارتباطی در کسبوکارها و مهمترین نقطه ضعف امنیتی محسوب میشود. بر اساس گزارشهای معتبر جهانی، بیش از ۹۰٪ حملات سایبری موفق با یک ایمیل فیشینگ یا یک تلاش کلاهبرداری BEC آغاز میشوند. تمرکز مهاجمان بر روی ایمیل منطقی است: هدف گرفتن انسانها آسانتر از دور زدن فایروالها است. برای مثال، زیرساختهای فناوری که با خرید سرور اچ پی ایجاد میشوند، هرچقدر هم که قدرتمند باشند، تا زمانی که کارمندان از خطر فیشینگ بیاطلاع باشند، امنیت کل سازمان به خطر خواهد افتاد.

این مقاله به بررسی این دو تهدید اصلی (فیشینگ و BEC)، لایههای دفاعی تکنولوژیک و مهمتر از همه، نقش حیاتی آموزش در تحکیم دفاع سازمانی میپردازد.

تهدیدات اصلی: فیشینگ و کلاهبرداری BEC

برای طراحی یک استراتژی دفاعی مؤثر، ابتدا باید مکانیزم و اهداف دو بردار اصلی حمله ایمیلی را درک کرد.

۱. فیشینگ (Phishing): شکار اطلاعات و اعتبارنامهها

فیشینگ تلاش مجرمان برای به دست آوردن اطلاعات حساس مانند نامهای کاربری، رمزهای عبور و اطلاعات کارتهای اعتباری است.

- فیشینگ عمومی (Mass Phishing): ایمیلهای عمومی و بدون هدفگیری خاص که هزاران نفر را هدف قرار میدهند و اغلب حاوی لینکهای مخرب یا پیوستهای آلوده هستند (مانند اخطار از طرف یک بانک یا سرویس ابری عمومی).

- فیشینگ نیزهای (Spear Phishing): هدفگیری یک فرد یا گروه کوچک خاص. مهاجم قبل از حمله، اطلاعاتی در مورد قربانی از منابع عمومی (مانند شبکههای اجتماعی) جمعآوری میکند تا ایمیل را بسیار شخصیتر و متقاعدکنندهتر سازد.

- ویشینگ و اسمیشینگ (Vishing/Smishing): فیشینگ از طریق تماس تلفنی (Voice Phishing) یا پیامک (SMS Phishing).

۲. کلاهبرداری ایمیل کسبوکار (BEC): فریب مالی

BEC خطرناکترین و گرانترین نوع حمله سایبری است. در این حمله، هدف سرقت پول است و هیچ بدافزاری استفاده نمیشود، بلکه مهندسی اجتماعی (Social Engineering) است.

- جعل هویت مدیر عامل (CEO Fraud): مهاجم خود را به عنوان مدیر عامل یا یک مدیر ارشد جا میزند و به کارمند مالی یا حسابداری دستور میدهد که یک انتقال سیمی (Wire Transfer) فوری و محرمانه انجام دهد.

- جعل فاکتور (Invoice Fraud): مهاجم هویت یک فروشنده مورد اعتماد را جعل کرده و فاکتورهای پرداخت موجود را با تغییر شماره حساب بانکی به نفع خود دستکاری میکند.

- جعل حسابهای ابری: مهاجم ابتدا حساب ایمیل کارمند را به خطر میاندازد، سپس منتظر میماند و بر اساس مکالمات ایمیلی قربانی، حملات بعدی را طراحی میکند تا فریب را کاملاً طبیعی جلوه دهد.

لایههای دفاعی تکنولوژیک (Secure Email Gateway و پروتکلها)

دفاع مؤثر ایمیل نیازمند یک استراتژی لایهای است که شامل پروتکلهای تأیید هویت و ابزارهای پیشرفته فیلترینگ باشد.

۱. پروتکلهای تأیید هویت فرستنده (Sender Authentication)

این پروتکلها ستون فقرات حفاظت از جعل هویت دامنهها هستند و در لبه شبکه ایمیل عمل میکنند.

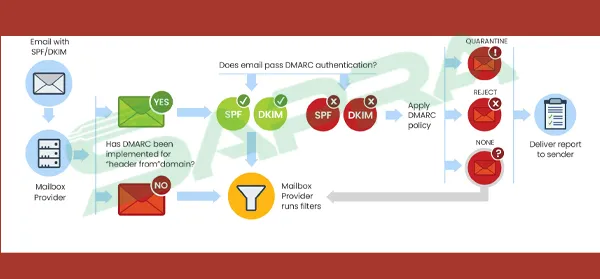

- SPF (Sender Policy Framework): به گیرنده ایمیل اجازه میدهد تا بررسی کند که آیا سرور ارسالکننده ایمیل مجاز به ارسال ایمیل از طرف آن دامنه است یا خیر.

- DKIM (DomainKeys Identified Mail): یک امضای دیجیتال به ایمیل اضافه میکند. گیرنده میتواند صحت امضا را تأیید کرده و مطمئن شود که ایمیل در طول مسیر دستکاری نشده است.

- DMARC (Domain-based Message Authentication, Reporting, and Conformance): قویترین پروتکل، DMARC است. این پروتکل SPF و DKIM را با هم ترکیب میکند و مهمتر از آن، به صاحب دامنه اجازه میدهد تا یک سیاست (Policy) تعیین کند (مانند رد کردن / Reject ایمیلهایی که تأیید هویت نشدهاند) و گزارشهایی از تلاشهای جعل هویت را دریافت کند. پیادهسازی صحیح DMARC مهمترین قدم در محافظت از برند در برابر BEC است.

۲. دروازههای امن ایمیل (Secure Email Gateways – SEG) و فیلترینگ پیشرفته

SEGها خط مقدم دفاع هستند و باید از تکنولوژیهای پیشرفتهتری نسبت به فیلترهای سنتی اسپم استفاده کنند:

- تجزیه و تحلیل رفتار لینکها (Link Analysis): SEG به جای اعتماد به URL موجود در ایمیل، میتواند لینک را در یک محیط سندباکس (Sandbox) به صورت آنی (Real-time) باز کند و در صورت وجود محتوای مخرب، دسترسی کاربر را مسدود سازد.

- بازنویسی URL (URL Rewriting): SEGها آدرسهای اینترنتی موجود در ایمیل را بازنویسی میکنند تا حتی اگر کاربر بر روی لینک مخرب کلیک کرد، ابتدا به دروازه امنیتی منتقل شود.

- سندباکس فایل پیوست: پیوستهای مشکوک قبل از رسیدن به صندوق ورودی کاربر، در یک محیط ایزوله و امن (Sandbox) اجرا میشوند تا هرگونه بدافزار یا کد مخرب شناسایی شود.

- محافظت در برابر جعل نام (Display Name Spoofing): SEGs پیشرفته میتوانند ایمیلهایی را که در آنها نام فرستنده (Display Name) شبیه به یک مدیر ارشد است اما آدرس ایمیل واقعی متفاوت است (مثلاً “مدیر عامل” اما آدرس جیمیل است)، مسدود کنند.

هوش مصنوعی و آموزش: لایههای دفاعی نوین

در نبردی که مهاجمان از مهندسی اجتماعی استفاده میکنند، فناوری به تنهایی کافی نیست.

۱. نقش هوش مصنوعی (AI) در مقابله با BEC

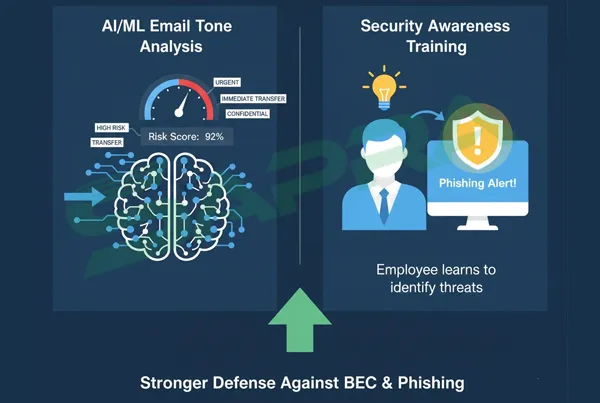

از آنجا که حملات BEC بدافزار ندارند، تشخیص آنها برای فیلترهای قدیمی مشکل است. هوش مصنوعی و یادگیری ماشین (ML) این چالش را حل میکنند:

- تجزیه و تحلیل لحن و زمینه: الگوریتمهای ML میتوانند لحن (Tone) و زبان ایمیل را تحلیل کنند. آیا این ایمیل از کلماتی مانند “فوری”، “محرمانه” یا “سریع” استفاده میکند؟ آیا لحن آن با لحن عادی ایمیلهای این فرستنده (بهعنوان مثال، مدیرعامل) مطابقت دارد؟

- تجزیه و تحلیل الگوهای ارسال: هوش مصنوعی میتواند الگوهای ارسال ایمیل را در سازمان یاد بگیرد. اگر یک کارمند مالی ناگهان از یک کشور خارجی در ساعت ۳ صبح درخواستی برای انتقال پول دریافت کند، AI آن را به عنوان یک ناهنجاری (Anomaly) علامتگذاری میکند.

- تحلیل فراداده (Metadata Analysis): بررسی دقیق سربرگ (Header) ایمیل برای شناسایی تغییرات جزئی در آدرسهای پاسخ (Reply-To)، نام دامنه یا تغییر مسیرهای ارسال.

۲. حیاتیترین دفاع: آگاهیبخشی امنیتی (Security Awareness)

کارمندان شما آخرین و مهمترین خط دفاعی هستند.

- آموزش مداوم و جذاب: آموزشهای امنیتی نباید یک رویداد سالانه و خستهکننده باشند. باید به صورت مکرر، کوتاه و جذاب ارائه شوند که بر روی سناریوهای زندگی واقعی تمرکز کنند.

- شبیهسازی فیشینگ (Phishing Simulations): بهترین راه برای اندازهگیری آمادگی کارکنان، ارسال ایمیلهای فیشینگ شبیهسازیشده به صورت دورهای و تحت کنترل است. این تمرینها باید به صورت آموزشی انجام شوند، نه تنبیهی، تا کارمندان بدون ترس از گزارش خطا استقبال کنند.

- تشویق به گزارشدهی: سازمان باید یک مکانیزم ساده و ایمن برای گزارش سریع ایمیلهای مشکوک فراهم کند (مانند یک دکمه “گزارش فیشینگ” در صندوق ورودی). هرچه سریعتر یک حمله شناسایی شود، دامنه خسارت محدودتر خواهد بود.

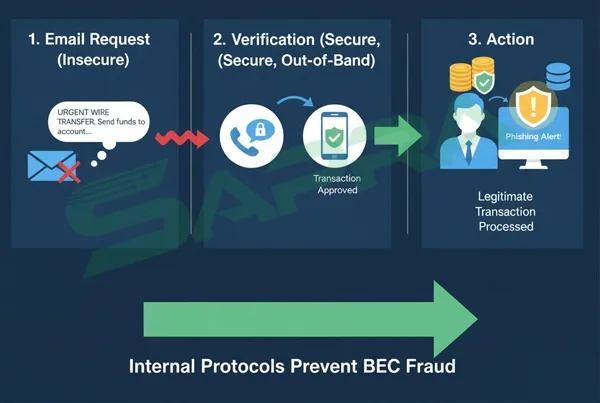

- پروتکل تأیید مالی: برای جلوگیری از BEC، باید یک پروتکل تأیید هویت خارج از باند (Out-of-Band Verification) وجود داشته باشد. هر درخواست انتقال پول یا تغییر اطلاعات بانکی، حتی اگر از مدیر عامل باشد، باید با تماس تلفنی به شمارهای که قبلاً تأیید شده، تأیید شود.

نتیجهگیری

امنیت ایمیل یک تلاش مستمر و ترکیبی است. تهدیدات فیشینگ و BEC به دلیل تکیه بر جنبه انسانی، همواره در حال تحول هستند و میتوانند عواقب مالی و اعتباری فاجعهباری داشته باشند. استراتژی دفاعی موفق باید شامل سه مؤلفه کلیدی باشد:

- تقویت زیرساخت: پیادهسازی پروتکلهای DMARC/SPF/DKIM به طور کامل و استفاده از SEGهای هوشمند با قابلیتهای سندباکس و تحلیل لینکها.

- استفاده از AI: بهکارگیری هوش مصنوعی برای تشخیص حملات BEC از طریق تحلیل لحن و الگوهای رفتاری.

- قدرتمندسازی نیروی انسانی: اجرای برنامههای آموزشی مستمر و شبیهسازی فیشینگ و نهادینه کردن فرهنگ “شک و تأیید” در میان تمام کارکنان سازمان.

تنها با تبدیل کاربران از آسیبپذیری به خط مقدم دفاع، میتوان به طور مؤثر این بردار اصلی حملات سایبری را خنثی کرد.

مقاله پیشنهادی: