در دنیای دیجیتال امروز، که تهدیدات سایبری روزبهروز پیچیدهتر و هوشمندانهتر میشوند، صرفاً تکیه بر راهحلهای امنیتی نرمافزاری دیگر کافی نیست. مهاجمان به طور فزایندهای به دنبال نقاط ضعف در لایههای پایینتر سیستم، از جمله سیستمعامل و حتی سختافزار، هستند. در این میان، ماژول امنیتی سختافزاری یا TPM (Trusted Platform Module) به عنوان یک جزء حیاتی در امنیت مدرن سرورها و رایانهها، نقش بهسزایی ایفا میکند. TPM یک ریزتراشه اختصاصی است که روی مادربرد سیستم قرار میگیرد و قابلیتهای امنیتی مبتنی بر سختافزار را برای محافظت در برابر تهدیداتی که ممکن است از طریق نرمافزار قابل شناسایی نباشند، فراهم میکند.

این مقاله به طور جامع به بررسی TPM، نحوه عملکرد آن، نقش کلیدیاش در افزایش امنیت سرور، بهویژه از طریق فرآیند بوت امن (Secure Boot) و بوت اندازهگیری شده (Measured Boot)، و همچنین راهنماییهایی برای پیادهسازی و پیکربندی آن خواهد پرداخت.

ماژول امنیتی سختافزاری (TPM) چیست؟

TPM یک ریزتراشه فیزیکی و ضد دستکاری (Tamper-Resistant) است که به صورت امن اطلاعات رمزنگاری شده را ذخیره میکند و عملیات مربوط به رمزنگاری را انجام میدهد. این تراشه توسط Trusted Computing Group (TCG)، یک کنسرسیوم صنعتی متشکل از شرکتهای بزرگ فناوری، استانداردسازی شده است.

تصور کنید TPM یک “خزانه امن” کوچک و بسیار مقاوم روی کامپیوتر یا سرور شماست. این خزانه میتواند کلیدهای رمزنگاری را تولید، ذخیره و محافظت کند، به گونهای که حتی نرمافزارهای مخرب یا دسترسی فیزیکی غیرمجاز نتوانند به این کلیدها دسترسی پیدا کنند.

ویژگیهای کلیدی TPM

- ذخیرهسازی امن کلید: TPM قادر است کلیدهای رمزنگاری را در محیطی امن و ایزوله ذخیره کند. این کلیدها هرگز از تراشه خارج نمیشوند و فقط میتوانند برای عملیات خاصی که TPM مجاز میداند، مورد استفاده قرار گیرند.

- تولید اعداد تصادفی: TPM میتواند اعداد تصادفی با کیفیت بالا تولید کند که برای عملیات رمزنگاری ضروری هستند.

- هشینگ و اعتبارسنجی: قابلیت انجام عملیات هشینگ (Hashing) برای تولید “اثر انگشت” دیجیتال از دادهها و کدها. این قابلیت برای بررسی یکپارچگی (Integrity) سیستم بسیار مهم است.

- اندازهگیری پلتفرم (Platform Measurement): TPM میتواند وضعیت بوت سیستم را از لحظه روشن شدن تا بارگذاری سیستمعامل، اندازهگیری و ثبت کند. این “اندازهگیری” شامل هشهای اجزای مختلف بوت (مثل Firmware, Bootloader, OS Kernel) میشود.

- ضد دستکاری: تراشه TPM به گونهای طراحی شده که در برابر حملات فیزیکی مقاوم باشد و تلاش برای دسترسی به اطلاعات داخلی آن منجر به از بین رفتن دادهها شود.

نقش TPM در افزایش امنیت سرور

TPM به طرق مختلفی امنیت سرور را بهبود میبخشد، که مهمترین آنها در مراحل بوت و رمزنگاری دادهها آشکار میشود.

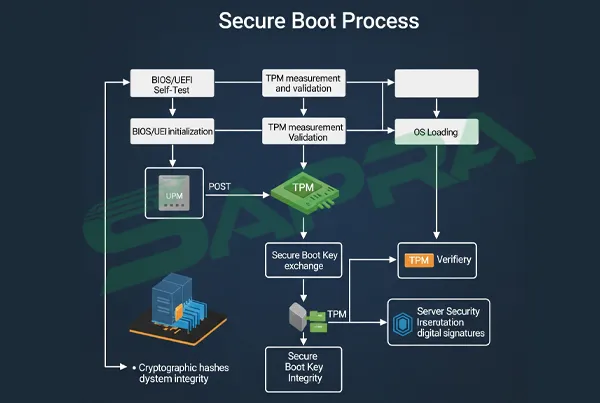

بوت امن (Secure Boot) و بوت اندازهگیری شده (Measured Boot)

این دو قابلیت، پایههای اصلی امنیتی هستند که TPM فراهم میکند:

- بوت امن (Secure Boot): این یک ویژگی از سیستمهای UEFI (Unified Extensible Firmware Interface) است که تضمین میکند سیستمعامل و درایورهای سختافزاری فقط در صورتی بارگذاری میشوند که توسط سازنده (یا ارائهدهنده سیستمعامل) امضا شده و معتبر باشند. Secure Boot از اجرای بدافزارها در مراحل اولیه بوت سیستم، حتی قبل از بارگذاری کامل سیستمعامل، جلوگیری میکند. در واقع، TPM کلیدهای عمومی لازم برای اعتبارسنجی این امضاها را به صورت امن ذخیره میکند.

- مثال: اگر یک مهاجم سعی کند یک بوتلودر مخرب را روی سرور شما نصب کند، Secure Boot این بوتلودر غیرمعتبر را شناسایی و از اجرای آن جلوگیری میکند.

- بوت اندازهگیری شده (Measured Boot): این قابلیت یک گام فراتر از Secure Boot میرود. Measured Boot هر جزء از فرآیند بوت (از Firmware UEFI گرفته تا Bootloader و Kernel سیستمعامل) را اندازهگیری (هش میکند) و این اندازهگیریها را به صورت امن در رجیسترهای پیکربندی پلتفرم (Platform Configuration Registers – PCRs) درون TPM ذخیره میکند. این اندازهگیریها یک “گزارش” از وضعیت سلامت سیستم در هر مرحله از بوت را ارائه میدهند.

- کاربرد: این “گزارش” سلامت میتواند بعداً توسط یک نهاد خارجی (مثلاً یک سرور “Attestation”) بررسی شود تا اطمینان حاصل شود که هیچ تغییری (چه عمدی و چه بدافزاری) در فرآیند بوت رخ نداده است. اگر حتی یک بایت از کد بوت تغییر کرده باشد، هش مربوطه متفاوت خواهد بود و سیستم “ناسالم” تشخیص داده میشود.

رمزنگاری کامل دیسک (Full Disk Encryption – FDE)

TPM نقش حیاتی در فعالسازی و مدیریت راهکارهای رمزنگاری کامل دیسک، مانند BitLocker در ویندوز سرور، ایفا میکند.

- هنگامی که BitLocker فعال میشود، کلید رمزنگاری دیسک (یا بخشی از آن) در TPM ذخیره میشود.

- TPM فقط زمانی این کلید را آزاد میکند که فرآیند بوت سالم باشد (بر اساس اندازهگیریهای Measured Boot).

- به این ترتیب، حتی اگر دیسک سخت سرور از سیستم خارج و به کامپیوتر دیگری متصل شود، بدون کلید موجود در TPM، دسترسی به دادهها غیرممکن خواهد بود. این امر محافظت بسیار قدرتمندی در برابر سرقت فیزیکی دادهها فراهم میکند.

احراز هویت و مدیریت اعتبارنامه

TPM میتواند برای ذخیرهسازی امن اعتبارنامههای احراز هویت (مانند گواهینامههای دیجیتال یا کلیدهای SSH) استفاده شود. این امر باعث میشود که این اطلاعات حیاتی در برابر حملات نرمافزاری و حتی حملات دسترسی فیزیکی، مقاومتر باشند.

حفاظت از یکپارچگی پلتفرم (Platform Integrity)

TPM با ثبت وضعیت اجزای حیاتی سیستم در طول فرآیند بوت، یک “ریشه اعتماد سختافزاری (Hardware Root of Trust)” ایجاد میکند. این ریشه اعتماد، تضمین میکند که سیستم از همان لحظه روشن شدن، در وضعیتی امن و دستنخورده قرار دارد.

پیادهسازی و پیکربندی TPM در سرورها

فعالسازی و استفاده از TPM در سرورها معمولاً شامل چند مرحله اصلی است:

پیشنیازهای سختافزاری و نرمافزاری

- وجود تراشه TPM: اطمینان حاصل کنید که سرور شما مجهز به تراشه TPM (معمولاً TPM 1.2 یا 2.0) است. اکثر سرورهای مدرن HP، Dell, Lenovo و… دارای TPM هستند.

- پشتیبانی UEFI/BIOS: سیستم عامل و Firmware سرور باید از TPM و قابلیتهای مربوط به آن (مانند Secure Boot) پشتیبانی کنند.

- سیستمعامل سازگار: سیستمعامل سرور (مثلاً Windows Server 2012 R2 و بالاتر، یا نسخههای جدید لینوکس) باید از TPM پشتیبانی کند.

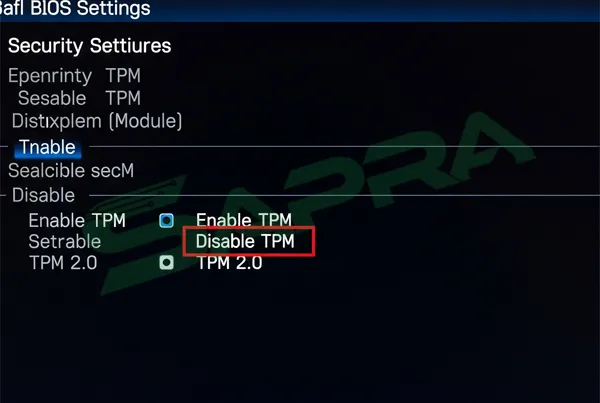

فعالسازی TPM در Firmware/BIOS

اولین گام، فعالسازی TPM در تنظیمات Firmware/BIOS سرور است:

- دسترسی به Firmware/BIOS: سرور را ریستارت کنید و در حین بوت، کلید مربوطه (معمولاً F2، F10، F12، Del) را فشار دهید تا وارد تنظیمات Firmware/BIOS شوید.

- یافتن تنظیمات TPM: به دنبال بخش “Security” یا “Trusted Computing” بگردید.

- فعالسازی TPM: گزینه “TPM State” یا “TPM Support” را روی “Enabled” یا “Active” تنظیم کنید.

- ذخیره و خروج: تغییرات را ذخیره کنید و از Firmware/BIOS خارج شوید. سیستم بوت خواهد شد.

فعالسازی و پیکربندی در سیستمعامل (ویندوز سرور)

پس از فعالسازی در Firmware، باید TPM را در سیستمعامل نیز پیکربندی کنید. در ویندوز سرور:

- مدیریت TPM: از طریق “TPM Management” (با جستجوی msc در Run) میتوانید وضعیت TPM را بررسی و آن را “Initialize” (راهاندازی اولیه) کنید. این مرحله معمولاً برای آمادهسازی TPM برای استفاده ضروری است.

- فعالسازی BitLocker: برای بهرهبرداری از قابلیت رمزنگاری کامل دیسک، BitLocker را فعال کنید. BitLocker از TPM برای ذخیره کلیدهای رمزنگاری استفاده میکند و امنیت دادهها را حتی در صورت سرقت فیزیکی تضمین میکند.

- مراحل: به “Server Manager” > “Tools” > “BitLocker Drive Encryption” بروید و مراحل فعالسازی را دنبال کنید. اطمینان حاصل کنید که گزینه استفاده از TPM برای محافظت از کلید بوت انتخاب شده باشد.

- پیکربندی Secure Boot و Measured Boot: این قابلیتها معمولاً از طریق تنظیمات UEFI/BIOS فعال میشوند. سیستمعامل پس از بوت شدن میتواند از نتایج اندازهگیریهای TPM برای ارزیابی سلامت بوت استفاده کند. برای ویندوز، این به Windows Defender System Guard و قابلیتهای یکپارچگی کد (Code Integrity) مرتبط است.

مدیریت و نظارت بر TPM

نظارت بر وضعیت TPM و گزارشهای آن برای اطمینان از سلامت امنیتی سیستم حیاتی است. ابزارهای مدیریتی در سیستمعاملها و همچنین راهکارهای مدیریت یکپارچه سرور (مانند HPE iLO یا Dell iDRAC) میتوانند وضعیت TPM را نمایش و هشدارهای لازم را در صورت بروز مشکل (مانند تغییر در پیکربندی بوت) ارائه دهند.

آینده TPM و امنیت سختافزاری

TPM یا همان Trusted Platform Module، که تاکنون بیشتر به عنوان یک ابزار برای تأمین امنیت بوت سیستم و رمزنگاری دیسک شناخته شده است، در حال ورود به فاز جدیدی از کاربردها و توسعههاست. با توجه به روند رو به رشد تهدیدات سایبری و نیاز به امنیت از سطح سختافزار، آینده TPM بسیار روشن و گسترده به نظر میرسد.

در ادامه مقاله به برخی از جنبههای کلیدی آینده TPM اشاره میکنیم:

-

تکامل استانداردها: فراتر از TPM 2.0

اگرچه TPM 2.0 در حال حاضر استاندارد غالب است و قابلیتهای امنیتی قابل توجهی را ارائه میدهد، اما توسعه و بهبود این استانداردها ادامه خواهد داشت. Trusted Computing Group (TCG) به طور مداوم در حال کار بر روی نسخههای بعدی و ویژگیهای جدید است تا TPM را برای مقابله با تهدیدات نوظهور آماده کند. این تکامل ممکن است شامل موارد زیر باشد:

- الگوریتمهای رمزنگاری پساکوانتومی (Post-Quantum Cryptography – PQC): با نزدیک شدن عصر رایانش کوانتومی که پتانسیل شکستن بسیاری از الگوریتمهای رمزنگاری فعلی را دارد، TPMهای آینده احتمالاً از الگوریتمهای رمزنگاری مقاوم در برابر کوانتوم پشتیبانی خواهند کرد. این امر برای تضمین امنیت بلندمدت کلیدها و دادهها حیاتی است.

- عملکرد بهتر و مصرف انرژی کمتر: بهبود در طراحی تراشهها به منظور افزایش سرعت عملیات رمزنگاری و کاهش مصرف انرژی، به ویژه برای دستگاههای لبه (Edge Devices) و اینترنت اشیا (IoT) بسیار مهم خواهد بود.

- قابلیتهای پیشرفتهتر اعتبارسنجی (Attestation): مکانیسمهای اعتبارسنجی قویتر و انعطافپذیرتر که امکان تأیید جامعتر و پویاتر سلامت پلتفرم را در سناریوهای پیچیدهتر فراهم کنند.

-

نقش پررنگتر در اکوسیستمهای ابری و لبه

TPM در حال حاضر در زیرساختهای ابری برای تأمین امنیت ماشینهای مجازی و تضمین “اعتماد” به پلتفرم فیزیکی استفاده میشود. در آینده، نقش آن در این حوزهها گستردهتر خواهد شد:

- اعتماد قابل برنامهریزی در Cloud: با افزایش پیچیدگی سرویسهای ابری، TPM امکان ایجاد یک “ریشه اعتماد” قابل برنامهریزی را در محیطهای ابری فراهم میکند که به مشتریان اجازه میدهد از یکپارچگی محیطهای مجازی خود اطمینان حاصل کنند.

- امنیت Edge Computing: با رشد چشمگیر دستگاهها و پردازش در لبه شبکه، TPM به یک جزء ضروری برای تأمین امنیت این دستگاههای توزیع شده تبدیل خواهد شد. این شامل بوت امن، رمزنگاری دادهها در لبه، و اطمینان از صحت نرمافزار در حال اجرا بر روی دستگاههای Edge میشود.

- محیطهای اجرایی قابل اعتماد (Trusted Execution Environments – TEEs): TPM به همکاری نزدیکتر با TEEهایی مانند Intel SGX یا ARM TrustZone ادامه خواهد داد تا یک لایه امنیتی عمیقتر برای پردازشهای حساس فراهم کند، جایی که کدها و دادهها در محیطی ایزوله از بقیه سیستم اجرا میشوند.

-

همگرایی با هوش مصنوعی (AI) و یادگیری ماشین (ML)

با افزایش استفاده از هوش مصنوعی در کاربردهای مختلف، محافظت از مدلهای هوش مصنوعی و دادههای آموزشی حساس به یک نگرانی بزرگ تبدیل شده است. TPM میتواند در این زمینه نقش حیاتی ایفا کند:

- حفاظت از مدلهای AI: برای رمزنگاری و تضمین یکپارچگی مدلهای یادگیری ماشین (که خود نوعی نرمافزار هستند)، TPMمیتواند مورد استفاده قرار گیرد تا از دستکاری یا سرقت آنها جلوگیری شود.

- امنیت دادههای آموزشی: دادههای حساسی که برای آموزش مدلهای AI استفاده میشوند، میتوانند توسط TPM محافظت شوند تا از افشای آنها جلوگیری شود.

- احراز هویت دستگاههای AI: در سیستمهای AI توزیع شده، TPM میتواند هویت دستگاهها را تأیید کند تا اطمینان حاصل شود که فقط دستگاههای معتبر در فرآیند AI مشارکت دارند.

- AI برای بهبود امنیت TPM: در آینده، ممکن است شاهد استفاده از AI و ML برای تحلیل گزارشهای Measured Boot از TPM و شناسایی الگوهای غیرعادی باشیم که میتواند نشاندهنده حملات پیچیدهتر باشد.

-

افزایش پذیرش و الزامات قانونی

با توجه به افزایش تهدیدات سایبری و نیاز به امنیت بالاتر، احتمالاً الزامات قانونی و استانداردهای صنعتی بیشتری برای گنجاندن TPM در دستگاههای مختلف، از جمله سرورها، کامپیوترهای شخصی، و حتی دستگاههای IoT، وضع خواهد شد. ویندوز ۱۱ قبلاً استفاده از TPM 2.0 را اجباری کرده است که نشاندهنده این روند است. این امر باعث افزایش پذیرش TPM به عنوان یک استاندارد دوفاکتو (de facto) برای امنیت سختافزاری خواهد شد.

-

چالشها در آینده

با وجود آینده روشن، TPM با چالشهایی نیز روبروست:

- پیچیدگی پیادهسازی: با افزایش قابلیتها، پیچیدگی پیادهسازی و مدیریت TPM نیز ممکن است افزایش یابد.

- حملات جانبی (Side-Channel Attacks): همچنان نیاز به مقاومسازی TPM در برابر انواع جدید حملات، از جمله حملات کانال جانبی وجود دارد.

- پذیرش عمومی: آموزش کاربران و توسعهدهندگان برای استفاده بهینه از قابلیتهای TPM یک چالش مداوم خواهد بود.

در مجموع، TPM در حال تکامل به یک مؤلفه حیاتیتر در معماری امنیتی دیجیتال است. نقش آن از صرفاً تأمین بوت امن به یک عنصر اصلی در تضمین اعتماد، حریم خصوصی و یکپارچگی در طیف وسیعی از کاربردهای آینده، از جمله رایانش ابری، لبه، 5G و هوش مصنوعی، گسترش خواهد یافت.

نتیجهگیری: TPM، یک لایه دفاعی ضروری

ماژول امنیتی سختافزاری (TPM) دیگر یک گزینه لوکس نیست، بلکه یک ضرورت مطلق در معماری امنیت سرورهای مدرن و سیستمهای حساس محسوب میشود. با قابلیتهای منحصر به فرد خود در ذخیرهسازی امن کلیدها، فعالسازی بوت امن و بوت اندازهگیری شده، و پشتیبانی از رمزنگاری کامل دیسک، TPM یک لایه دفاعی قدرتمند در برابر بدافزارها، حملات فیزیکی و دستکاریهای غیرمجاز فراهم میکند. آشنایی با TPM و نحوه پیادهسازی آن، گامی اساسی در جهت ایجاد سیستمهایی مقاوم و قابل اعتماد در برابر تهدیدات پیشرفته سایبری خواهد بود. با فعالسازی و پیکربندی صحیح TPM، میتوانید از سلامت و یکپارچگی سرورهای خود از لحظه روشن شدن تا زمان اجرای کامل سیستمعامل اطمینان حاصل کنید.

در ساپراصنعت، ما راهکارهای جامع امنیت سختافزاری را برای شما فراهم میکنیم. برای محافظت از دادههای حیاتی و تضمین امنیت زیرساخت خود، همین امروز اقدام به خرید سرور HP و خرید ماژول امنیتی TPM نمایید. کارشناسان ما آمادهاند تا شما را در انتخاب بهترین تجهیزات و راهاندازی امنترین سرورها یاری رسانند.

مقاله پیشنهادی:

امنیت داده در هاردهای سرور اچ پی؛ رمزنگاری و پاکسازی امن (Encryption & Secure Erase)