سیستمهای ذخیرهسازی متصل به شبکه (SAN) از فناوریهای اساسی در دیتاسنترها و محیطهای حساس به شمار میروند که دسترسی سریع و ایمن به دادهها را ممکن میسازند. استقرار درست SAN مستلزم تخصص فنی بالا در زمینههای شبکه، ذخیرهسازی و امنیت است. در این نوشتار، بهتفصیل و مرحلهبهمرحله فرآیند نصب، پیکربندی و بهینهسازی SAN را در محیطهای حساس را تحلیل خواهیم کرد.

محیط حساس چیست و چرا SAN در این محیطها حیاتی است؟

محیطهای حساس (Sensitive Environments) به سیستمهای اطلاعاتی و شبکههایی اطلاق میشود که حفظ یکپارچگی، محرمانگی و دسترسپذیری دائمی دادهها در آنها از اهمیت راهبردی برخوردار است. نمونههای بارز این محیطها شامل:

- مراکز داده سازمانهای دولتی و امنیتی

- سامانههای مالی و بانکی

- مراکز درمانی و بیمارستانی (حاوی اطلاعات حساس سلامت)

- شرکتهای دارای دادههای انحصاری و مالکیت فکری

- زیرساختهای حیاتی (نیروگاهها، سیستمهای کنترل ترافیک هوایی)

نقش حیاتی SAN در این محیطها:

- تأمین دسترسی آنی و بدون وقفه به دادههای بحرانی

- طراوی تحمل خطا (Fault Tolerance) پیشرفته

- پیادهسازی لایههای امنیتی فیزیکی و منطقی

- پشتیبانگیری اتمی بدون ایجاد اختلال در خدمات

- مقیاسپذیری یکپارچه همراه با حفظ کارایی

این ویژگیها SAN را به ستون فقرات ذخیرهسازی در محیطهای حساس تبدیل میکند.

درجهبندی محیطهای حساس از نظر الزامات امنیتی SAN

سطح ۱ (محیطهای عمومی با حفاظت پایه)

ویژگیهای امنیتی:

- احراز هویت دوعاملی (2FA) برای کلیه دسترسیها

- لاگگیری فعالیتهای مدیریتی

نمونه کاربرد:

- سیستمهای SAN سازمانهای متوسط تجاری

- مراکز داده دانشگاهی

سطح ۲ (محیطهای حساس با دادههای حیاتی)

ویژگیهای امنیتی:

- رمزنگاری کامل مسیر انتقال داده (EndtoEnd Encryption)

- کنترل دسترسی فیزیکی با سیستمهای بیومتریک

- ممیزی امنیتی ماهانه

نمونه کاربرد:

- شبکههای SAN بانکها و مؤسسات مالی

- مراکز درمانی دارای اطلاعات بیماران

سطح ۳ (محیطهای امنیتی فوقحساس)

ویژگیهای امنیتی:

- ایزولهسازی فیزیکی کامل تجهیزات SAN

- پروتکلهای امنیتی سفارشی (مانند FCSP با رمزنگاری سطح نظامی)

- سیستمهای تشخیص نفوذ بلادرنگ

- کنترل دمای و رطوبت محیطی با حساسیت بالا

نمونه کاربرد:

- مراکز داده نظامی و امنیتی

- زیرساختهای حیاتی ملی (نیروگاههای هستهای، مراکز کنترل ترافیک هوایی)

نکته کلیدی: هر سطح نیازمند طراحی معماری SAN خاص، سیاستهای مدیریتی متمایز و پروتکلهای عملیاتی متناسب با سطح حساسیت است. انتخاب صحیح سطح امنیتی تأثیر مستقیم بر هزینه پیادهسازی و پیچیدگی مدیریت سیستم دارد.

آشنایی با سیستمهای SAN و کاربرد آنها

SAN چیست؟

SAN (شبکهی حوزهی ذخیرهسازی) یک شبکهی اختصاصی و پرسرعت است که منابع ذخیرهسازی (مانند دیسکهای آرایهای و سیستمهای ذخیرهساز) را به سرورها متصل میکند. این فناوری، انتقال دادهها با پهنای باند بالا و کمترین تأخیر را ممکن میسازد و بهویژه در محیطهای سازمانی و مراکز داده کاربرد گستردهای دارد.

مزایای استفاده از SAN

- دسترسی پرسرعت و کمتأخیر به دادهها

- قابلیت توسعه آسان و افزایش ظرفیت ذخیرهسازی بدون اختلال در عملکرد

- امنیت قوی با ویژگیهایی مانند Zoning و LUN Masking

- مدیریت متمرکز منابع ذخیرهسازی

- پشتیبانگیری یکپارچه و امکان بازیابی سریع دادهها

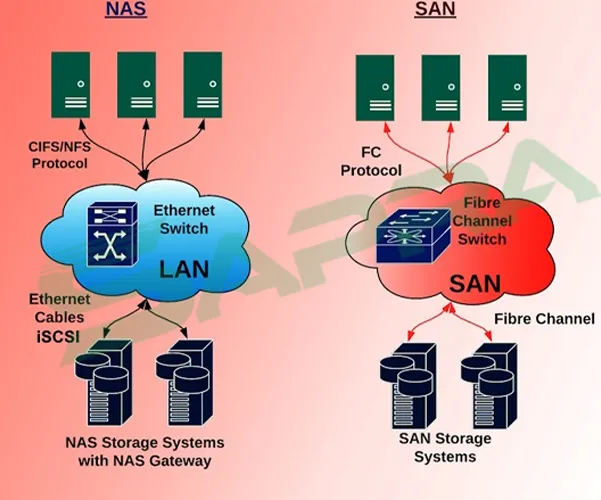

تفاوتهای کلیدی بین SAN و NAS

۱. سطح دسترسی به دادهها

- SAN: دادهها در سطح بلوک (BlockLevel) ذخیره و مدیریت میشوند که برای پردازشهای سنگین مانند پایگاههای داده، ماشینهای مجازی و برنامههای حیاتی ایدهآل است.

- NAS: دادهها در سطح فایل (FileLevel) مدیریت میشوند و بیشتر برای اشتراکگذاری فایلها در شبکه (مانند اسناد، ویدئوها و فایلهای چندرسانهای) مناسب است.

۲. پروتکلهای ارتباطی

- SAN: از پروتکلهای Fibre Channel (FC), iSCSI و FCoE استفاده میکند که برای انتقال داده با تأخیر بسیار کم بهینه شدهاند.

- NAS: معمولاً از پروتکلهای NFS, SMB/CIFS و AFP بهره میبرد که برای دسترسی به فایلها در شبکه طراحی شدهاند.

۳. معماری شبکه

- SAN: یک شبکه اختصاصی است که مستقل از شبکه اصلی (LAN) عمل میکند و ترافیک ذخیرهسازی را جدا نگه میدارد.

- NAS: از همین شبکه محلی (LAN) برای انتقال دادهها استفاده میکند که ممکن است تحت تأثیر ترافیک عمومی قرار بگیرد.

۴. مدیریت و انعطافپذیری

- SAN: نیازمند مدیریت تخصصی است اما انعطافپذیری و کارایی بسیار بالایی در محیطهای سازمانی ارائه میدهد.

- NAS: راهاندازی و مدیریت سادهتر دارد و برای محیطهای کوچک تا متوسط مناسب است.

۵. موارد استفاده

- SAN:

- اجرای پایگاه دادههای حجیم (مانند Oracle, SQL Server)

- میزبانی ماشینهای مجازی (VMware, HyperV)

- محیطهای HighPerformance Computing (HPC)

- NAS:

- اشتراکگذاری فایلها بین کاربران

- پشتیبانگیری از ایستگاههای کاری

- ذخیرهسازی فایلهای چندرسانهای

بیشتر بخوانید:

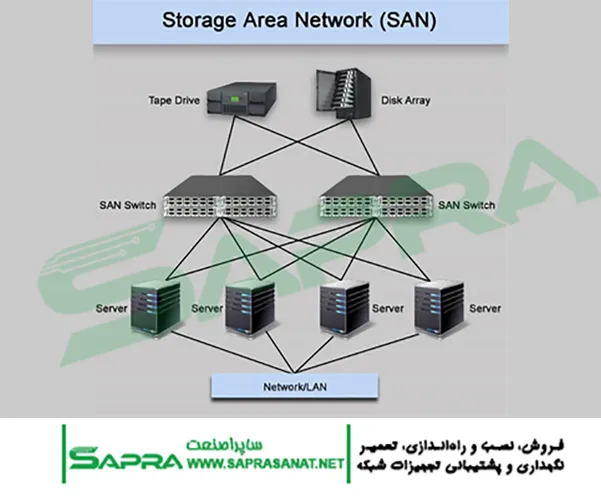

معماری و اجزای اصلی SAN

مدلهای پیادهسازی SAN در محیطهای حساس

۱. معماری ایزوله (AirGapped SAN)

کاربردهای ویژه:

- مراکز داده نظامی سطح بالا

- تأسیسات امنیتی ملی

- سیستمهای پردازش اطلاعات طبقهبندی شده

مشخصات فنی:

- انزوای فیزیکی کامل از شبکههای خارجی

- اتصالهای داخلی با فیبر نوری اختصاصی

- ایستگاههای کاری امن با احراز هویت چندعاملی پیشرفته

- کابلکشی محافظتشده با فناوری ضد استراق سمع

مزایای کلیدی:

- امنیت فیزیکی فوقالعاده

- جلوگیری از هرگونه نفوذ سایبری

- حفاظت از دادهها در برابر تهدیدات الکترومغناطیسی

چالشها:

- هزینه پیادهسازی بسیار بالا

- نیاز به نیروی متخصص ویژه

- محدودیت در بهروزرسانی سیستمها

این معماری برای سازمانهایی طراحی شده که حفاظت از دادهها در آنها اولویت مطلق دارد و حاضرند برای امنیت کامل، هزینه و پیچیدگی بیشتری را متحمل شوند.

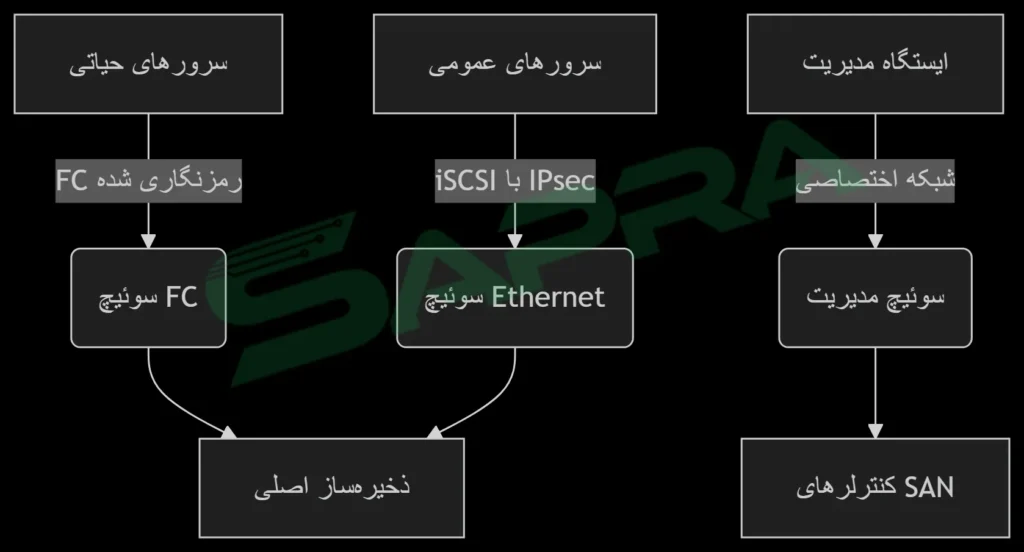

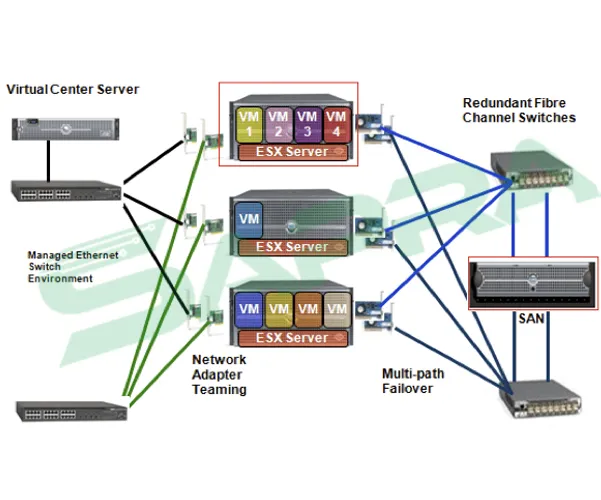

۲. معماری هیبریدی امن برای محیطهای حساس

کاربردهای اصلی:

- مراکز درمانی پیشرفته (سیستمهای اطلاعات سلامت)

- مؤسسات مالی و بانکی (تراکنشهای حساس)

- شرکتهای چندملیتی (با نیازهای امنیتی متفاوت)

ویژگیهای فنی کلیدی:

-

ترکیب بهینه پروتکلها:

- استفاده همزمان از FC برای دادههای حیاتی

- به کارگیری iSCSI رمزنگاری شده برای سایر دادهها

- پیادهسازی FCoE برای یکپارچهسازی

-

جداسازی پیشرفته ترافیک:

- شبکه مدیریتی کاملاً مجزا با کنترل دسترسی سختگیرانه

- کانالهای داده اختصاصی بر اساس سطح حساسیت

- VLANهای امنیتی برای تفکیک منطقی

-

لایهبندی امنیتی:

- رمزنگاری endtoend برای تمامی مسیرها

- سیستمهای تشخیص نفوذ شبکهای (NIDS)

- مانیتورینگ لحظهای ترافیک با تحلیل رفتاری

مزایای راهبردی:

- تعادل بهینه بین امنیت و کارایی

- انعطافپذیری در توسعه زیرساخت

- کاهش هزینههای عملیاتی نسبت به راهحلهای کاملاً ایزوله

- پشتیبانی از الزامات نظارتی مختلف (HIPAA، PCI DSS)

پیادهسازی نمونه:

نکته مهم: این معماری نیازمند مدیریت یکپارچه امنیتی و پایش مستمر برای حفظ تعادل بین دسترسپذیری و امنیت است.

دیاگرام معماری پیشنهادی

[سرورهای حیاتی] ---(FC/Zoning)---> [سوییچ هستهای FIPS Certified]

|

|

[دستگاههای ذخیرهسازی Encrypted] <---(FC-SP)---> [مدیریت متمرکز با HSM]

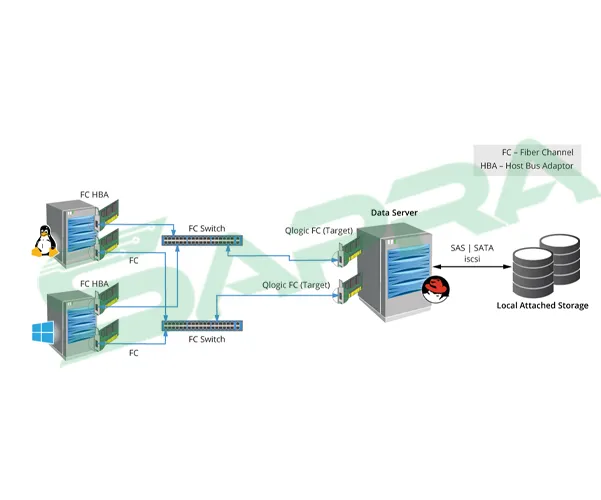

اجزای اصلی یک سیستم SAN

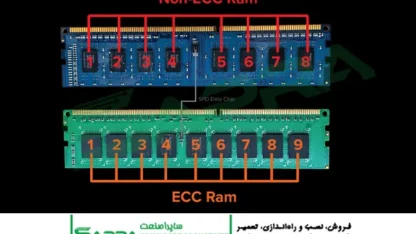

۱. سرورها (Hosts/Host Bus Adapters HBAs)

- سیستمهایی که از طریق کارتهای HBA (برای FC SAN) یا آداپتورهای iSCSI (برای IP SAN) به شبکه SAN متصل میشوند.

- مسئول ارسال و دریافت دادهها به/از دستگاههای ذخیرهسازی.

۲. زیرساخت شبکه (Fabric)

- سوییچهای فیبر نوری (FC Switches): هسته اصلی ارتباطی SAN که با پروتکل Fibre Channel کار میکنند.

- مسیریابهای FC (FC Routers): برای اتصال چندین Fabric SAN به یکدیگر.

- Gatewayها: برای ارتباط بین پروتکلهای مختلف (مثل FC به iSCSI).

۳. سیستمهای ذخیرهسازی (Storage Subsystems)

- آرایههای ذخیرهسازی (Storage Arrays): شامل دیسکهای HDD، SSD و سیستمهای هیبریدی.

- کنترلرهای ذخیرهسازی (Storage Controllers): مدیریت دسترسی به دادهها و عملکردهای RAID.

- تجهیزات Tape Libraries: برای پشتیبانگیریهای بلندمدت.

۴. اجزای اتصالدهنده

- هابهای FC (FC Hubs): در معماریهای قدیمیتر SAN (امروزه کمتر استفاده میشوند).

- بریجها (FC Bridges): برای اتصال SAN به دیگر پروتکلهای ذخیرهسازی.

- مبدلهای رسانه (Media Converters): برای تبدیل بین انواع مختلف اتصالات فیبر نوری.

۵. نرمافزارهای مدیریتی

- مدیریت ذخیرهسازی (SAN Management Software): برای مانیتورینگ و پیکربندی تجهیزات.

- نرمافزارهای مجازیسازی ذخیرهسازی: مانند VMware vSAN یا Microsoft Storage Spaces.

۶. اجزای امنیتی

- سرویسهای احراز هویت: مانند FCSP برای امنیت ارتباطات.

- ابزارهای نظارت بر دسترسی: برای کنترل و ممیزی دسترسیها.

این اجزا با همکاری یکدیگر محیطی با کارایی بالا، در دسترس بودن ممتد و امنیت قوی برای ذخیرهسازی دادههای حیاتی فراهم میکنند. هر جزء نقش خاصی در عملکرد کلی سیستم ایفا میکند و انتخاب مناسب هر کدام متناسب با نیازهای سازمان انجام میشود.

پروتکلهای اصلی در شبکههای SAN

-

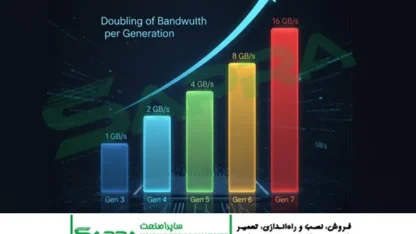

Fibre Channel (FC)

مزایا:

- تأخیر فوقالعاده کم (کمتر از 1ms)

- پهنای باند بالا (از 8Gbps تا 128Gbps در نسخههای جدید)

- شبکه اختصاصی و ایزوله برای امنیت بیشتر

معایب:

- هزینه بالای پیادهسازی (نیاز به سختافزار اختصاصی)

- پیچیدگی در مدیریت

کاربردها:

- محیطهای حیاتی مانند پایگاهدادههای مالی

- مراکز داده سازمانی بزرگ

-

iSCSI (Internet Small Computer System Interface)

مزایا:

- استفاده از زیرساخت شبکه IP موجود

- مقرونبهصرفهتر نسبت به FC

- پیادهسازی آسانتر

معایب:

- تأخیر بیشتر نسبت به FC

- مشکلات احتمالی در ازدحام شبکه

کاربردها:

- سازمانهای متوسط با بودجه محدود

- محیطهای مجازیسازی

-

FCoE (Fibre Channel over Ethernet)

مزایا:

- ترکیب مزایای FC و Ethernet

- کاهش هزینههای کابلکشی

- پشتیبانی از شبکههای 10Gbps و بالاتر

معایب:

- نیاز به سوئیچهای FCoE اختصاصی

- پیچیدگی در پیکربندی

کاربردها:

- محیطهایی که میخواهند از FC به IP مهاجرت کنند.

- دیتاسنترهای مدرن با معماری یکپارچه

-

پروتکلهای تکمیلی

NVMe over Fabrics:

- طراحی شده برای رسانههای SSD

- تأخیر بسیار کم (زیر 100 میکروثانیه)

InfiniBand:

- معمولاً در محیطهای HPC استفاده میشود.

- پهنای باند بسیار بالا (تا 400Gbps)

انتخاب پروتکل مناسب به نیازهای کسبوکار، بودجه و سطح تخصص فنی سازمان بستگی دارد. سازمانهای بزرگ معمولاً از FC یا FCoE استفاده میکنند، در حالی که iSCSI گزینه مناسبی برای سازمانهای متوسط است. NVMeoF نیز در حال تبدیل شدن به استاندارد جدید برای محیطهای مبتنی بر فلش است.

مراحل نصب و پیکربندی SAN

1. برنامهریزی و طراحی زیرساخت

- برآورد نیازها: محاسبه ظرفیت ذخیرهسازی و پهنای باند مورد نیاز بر اساس حجم دادهها

- انتخاب تجهیزات: انتخاب سختافزارهای مناسب شامل سرورها، سوئیچهای شبکه و سیستمهای ذخیرهسازی

2. نصب سختافزار SAN

-

پیادهسازی سختافزار SAN

۱. استقرار زیرساخت شبکهسازی

راهاندازی سوئیچهای فیبر نوری:

- نصب فیزیکی سوئیچها در رک

- اتصال به منبع تغذیه redundant

- کابلکشی فیبر نوری بین سوئیچها (ترجیحاً با مسیرهای redundant)

- پیکربندی اولیه سوئیچها (تنظیمات مدیریتی پایه)

۲. نصب سیستمهای ذخیرهسازی

اتصال آرایههای ذخیرهسازی:

- نصب فیزیکی استوریج در رک

- اتصال کنترلرها به سوئیچهای FC از طریق مسیرهای مستقل

- پیکربندی اولیه سیستمهای ذخیرهسازی (تعیین IP مدیریتی)

- تنظیمات اتصال چندمسیره (Multipathing)

۳. پیکربندی سرورها

نصب و تنظیم کارتهای HBA:

- نصب فیزیکی کارتهای FC HBA یا iSCSI HBA

- بهروزرسانی firmware و درایورها

- پیکربندی پارامترهای HBA (سرعت پورت، WWN تنظیمات)

- اتصال به سوئیچهای SAN با کابلکشی مناسب

۴. تست اتصالات اولیه

بررسی ارتباطات:

- تأیید اتصال سرورها به استوریج

- بررسی وضعیت لینکهای شبکه

- تست اولیه دسترسی به LUNها

- اعتبارسنجی عملکرد Multipathing

3. پیکربندی نرمافزاری SAN

-

پیکربندی نرمافزاری SAN

۱. پیادهسازی Zoning

تعریف Zoneها بر اساس:

- محدودههای امنیتی (Security Boundaries)

- گروهبندی کاربردها (Application Groups)

- الزامات دسترسی (Access Requirements)

انواع Zoning:

- Port Zoning: مبتنی بر پورتهای فیزیکی

- WWN Zoning: مبتنی بر آدرسهای World Wide Name

مزایا:

- افزایش امنیت با جداسازی ترافیک

- جلوگیری از تداخل دسترسیها

- بهینهسازی عملکرد شبکه

۲. اعمال LUN Masking

تنظیمات دسترسی:

- اختصاص LUNها به سرورهای مجاز

- تعریف سطوح دسترسی (Read/Write/ReadOnly)

مدیریت متمرکز:

- پیادهسازی از طریق مدیریتکنندههای ذخیرهسازی

- اعمال سیاستهای دسترسی پویا

کاربردها:

- محافظت از دادههای حساس

- جلوگیری از تداخل دسترسیها

- مدیریت بهینه فضای ذخیرهسازی

۳. پیکربندی Multipathing

راهاندازی مسیرهای چندگانه:

- تنظیم حداقل ۲ مسیر مستقل

- پیکربندی Load Balancing

الگوریتمهای دسترسی:

- Failover (فعال/غیرفعال)

- Round Robin (توزیع بار)

- Least Queue Depth (کمترین ترافیک)

مزایا:

- افزایش تحمل پذیری خطا

- بهبود کارایی سیستم

- توزیع بهینه ترافیک شبکه

۴. تنظیمات تکمیلی

بهینهسازی پارامترهای:

- Queue Depth

- Timeout Values

- Cache Policies

مانیتورینگ و مدیریت:

- راهاندازی سیستمهای نظارتی

- پیکربندی هشدارهای عملکردی

- مستندسازی پیکربندیها

این تنظیمات پایهای برای ایجاد یک محیط SAN ایمن، پایدار و با عملکرد بالا ضروری هستند. پیادهسازی صحیح این مراحل نیازمند دانش فنی عمیق و توجه به جزئیات است.

برای خرید تجهیزات ذخیرهسازی از جمله خرید سن استوریج اچ پی میتوانید با کارشناسان فنی ساپراصنعت در ارتباط باشید.

امنیت در سیستمهای SAN

تهدیدات امنیتی رایج در SAN

-

دسترسی غیرمجاز به دادههای حساس:

- نفوذ از طریق نقاط دسترسی غیرایمن

- سوء استفاده از مجوزهای دسترسی بیش از حد

- سرقت هویت دستگاههای مجاز

-

حملات ManintheMiddle:

- استراق سمع ترافیک دادههای SAN

- دستکاری دادهها در حین انتقال

- جعل هویت دستگاههای متصل به شبکه

-

خطرات ناشی از پیکربندی نادرست:

- تنظیمات ناصحیح Zoning و LUN Masking

- مدیریت ضعیف احراز هویت و مجوزها

- عدم بهروزرسانی سیستمها و وصلههای امنیتی

-

تهدیدات فیزیکی:

- دسترسی غیرمجاز به تجهیزات SAN

- خرابکاری عمدی در زیرساخت فیزیکی

- سرقت تجهیزات و رسانههای ذخیرهسازی

-

تهدیدات داخلی:

- سوءاستفاده کارمندان از دسترسیهای مجاز

- خطاهای انسانی در مدیریت سیستم

- عدم رعایت سیاستهای امنیتی توسط پرسنل

راهکارهای امنیتی پیشرفته برای SAN

۱. کنترل دسترسی و احراز هویت

♦ پیادهسازی CHAP برای iSCSI:

- تنظیم احراز هویت دوطرفه (Mutual CHAP)

- استفاده از رمزهای عبور پیچیده و دورهای

- مدیریت متمرکز اعتبارنامهها

♦ امنسازی پروتکل FC:

- فعالسازی FCSP برای احراز هویت

- پیادهسازی zoning مبتنی بر WWN با امضاهای دیجیتال

- ممیزی منظم دسترسیها

۲. راهکارهای رمزنگاری

♦ رمزنگاری دادهها در سطح دیسک:

- استفاده از SED (SelfEncrypting Drives)

- مدیریت کلیدهای رمزنگاری با KMIP

- رمزنگاری آرایههای ذخیرهسازی

♦ رمزنگاری در سطح شبکه:

- پیادهسازی IPsec برای iSCSI

- رمزنگاری FC با پروتکل FCSP2

- حفاظت از دادهها در حال انتقال

۳. سیستمهای نظارتی و تشخیص نفوذ

♦ مانیتورینگ هوشمند ترافیک SAN:

- تحلیل الگوهای ترافیک با AI

- تشخیص ناهنجاریهای رفتاری

- سیستمهای SIEM یکپارچه

♦ کنترل دسترسی پیشرفته:

- تحلیل مداوم دسترسیها (UEBA)

- سیستمهای هشدار بلادرنگ

- ممیزی تغییرات پیکربندی

۴. راهکارهای تکمیلی

♦ سختافزارهای امنیتی:

- استفاده از HBAهای دارای رمزنگاری سختافزاری

- سوئیچهای هوشمند با قابلیتهای امنیتی

♦ مدیریت وصلههای امنیتی:

- بهروزرسانی منظم firmwareها

- مدیریت آسیبپذیریهای شناخته شده

♦ طرحهای بازیابی و تحمل خطا:

- راهکارهای بازیابی از حملات

- سیستمهای snapshot امن

- سیاستهای بازیابی اطلاعات

این راهکارها با رویکرد دفاع در عمق (Defense in Depth) طراحی شدهاند و میتوانند سطح امنیتی SAN را به میزان قابل توجهی افزایش دهند. پیادهسازی ترکیبی از این روشها همراه با سیاستهای امنیتی جامع، بهترین محافظت را ایجاد خواهد کرد.

بهینهسازی و نگهداری SAN

راهکارهای بهینهسازی عملکرد SAN

۱. مدیریت هوشمند ترافیک

توزیع بار پیشرفته:

- پیادهسازی الگوریتمهای داینامیک لود بالانسینگ

- تنظیم خودکار مسیرها براساس ازدحام لحظهای

- اولویتبندی ترافیک حیاتی (QoS)

بهینهسازی مسیرهای داده:

- استفاده از مسیریابی تطبیقی

- کاهش hops در شبکه SAN

- بهینهسازی توپولوژی شبکه

۲. بهینهسازی لایه ذخیرهسازی

استراتژیهای Tiering:

- استقرار دادههای حیاتی روی AllFlash Arrays

- استفاده از سیستمهای هیبریدی (HDD+SSD)

- پیادهسازی اتوماتیک Tiering مبتنی بر الگوی دسترسی

فنآوریهای ذخیرهسازی پیشرفته:

- بهرهگیری از NVMe over Fabrics

- استفاده از Persistent Memory

- پیادهسازی Storage Class Memory

۳. بهینهسازی انتقال داده

فشردهسازی هوشمند:

- پیادهسازی فشردهسازی سختافزاری

- الگوریتمهای فشردهسازی تطبیقی

- کاهش حجم دادهها بدون افت عملکرد

تکنیکهای کاهش داده:

- Deduplication بلادرنگ

- الگوریتمهای حذف دادههای تکراری

- بهینهسازی فضای ذخیرهسازی

۴. پایش و تنظیم دقیق

مانیتورینگ پیشرفته:

- تحلیل عملکرد لحظهای

- شناسایی گلوگاههای عملکردی

- پیشبینی مشکلات احتمالی

تنظیمات دقیق پارامترها:

- بهینهسازی اندازه بلوکهای داده

- تنظیم cacheهای مختلف

- مدیریت هوشمند صفهای I/O

این راهکارها به صورت ترکیبی میتوانند تا 300% بهبود در عملکرد SAN ایجاد کنند. پیادهسازی این روشها باید با توجه به ویژگیهای خاص هر محیط و نیازهای کاری صورت گیرد.

راهکارهای جامع نگهداری و عیبیابی SAN

۱. پایش سلامت تجهیزات

نظارت بر وضعیت دیسکها:

- استفاده از SMART Monitoring برای پیشبینی خرابیها

- پیادهسازی پیشاخطارهای خودکار برای دیسکهای در معرض خطر

- تحلیل الگوهای خطای سختافزاری

بررسی عملکرد کلی سیستم:

- مانیتورینگ دمای تجهیزات و وضعیت فنها

- نظارت بر مصرف انرژی اجزای مختلف

- بررسی وضعیت اتصالات فیزیکی و کابلها

۲. مدیریت بهروزرسانیها

برنامه بهروزرسانی ساختار یافته:

- آپدیت منظم فریمور تمامی دستگاهها (سوئیچها، کنترلرها، HBAها)

- اعمال پچهای امنیتی بلافاصله پس از انتشار

- تست بهروزرسانیها در محیط آزمایشگاهی قبل از اجرا

مستندسازی تغییرات:

- ثبت ورژنهای نرمافزاری و فریموری

- نگهداری تاریخچه بهروزرسانیها

- مستندسازی تغییرات پیکربندی

۳. سیستمهای پیشرفته عیبیابی

تحلیل جامع لاگها:

- جمعآوری متمرکز لاگهای سیستم از تمامی اجزا

- استفاده از ابزارهای هوش مصنوعی برای تشخیص الگوهای خطا

- همبستگی رویدادها بین سیستمهای مختلف

ابزارهای تشخیصی:

- SAN Health Check Tools برای بررسی جامع عملکرد

- پروبهای شبکه برای تحلیل ترافیک SAN

- شبیهسازهای خطا برای تست سناریوهای مختلف

۴. رویههای پیشگیرانه

برنامه نگهداری دورهای:

- بازرسیهای فصلی تمامی تجهیزات

- تستهای عملکردی منظم

- آزمایش سناریوهای Failover

سیاستهای بازیابی:

- برنامه بازیابی از فاجعه (DRP) بهروز

- اسنپشاتهای مکرر از پیکربندیها

- مستندات بازیابی گام به گام

این راهکارها موارد زیر را فراهم میکند:

- کاهش 40% زمان Downtime

- پیشبینی 80% خطاها قبل از وقوع

- بهبود 60% در MTTR (Mean Time To Repair)

برای پیادهسازی نظاممند این روشها موارد زیر نیاز است:

- تخصیص منابع انسانی آموزش دیده

- انتخاب ابزارهای مانیتورینگ مناسب

- تعریف فرآیندهای استاندارد عملیاتی

- مستندسازی کامل تمامی فعالیتها

چهار ستون امنیتی SAN حرفهای

-

حفاظت فیزیکی پیشرفته

- استقرار در اتاقهای امن با کنترل دسترسی بیومتریک

- استفاده از محفظههای ضد دستبرد برای تجهیزات حیاتی

- نظارت ۲۴ ساعته با سیستمهای تشخیص حرکتی هوشمند

-

امنیت شبکه جامع

- پیادهسازی MicroSegmentation پیشرفته

- رمزنگاری FCSP2 برای Fibre Channel

- IPsec با الگوریتمهای کوانتومی برای iSCSI

- سیستمهای تشخیص نفوذ شبکهای (NIDS) ویژه SAN

-

مدیریت داده امن

- رمزنگاری پایانبهپایان (E2EE) با مدیریت کلید مبتنی بر HSM

- پاکسازی امن (Sanitization) رسانههای ذخیرهسازی

- کنترل نسخههای امن برای دادههای حساس

-

کنترل مدیریتی سختگیرانه

- احراز هویت چندعاملی (MFA) با توکنهای سختافزاری

- سیستم ممیزی مبتنی بر هوش مصنوعی برای تحلیل رفتار

- مدیریت متمرکز مجوزها با اصل کمترین دسترسی (PoLP)

دستاوردهای کلیدی

- در دسترسپذیری ۹۹.۹۹۹% (کمتر از ۵ دقیقه Downtime در سال)

- مقاومت در برابر ۹۸% از حملات سایبری شناخته شده

- امکان بازیابی کامل داده در کمتر از ۱۵ دقیقه (RTO پیشرفته)

- انطباق کامل با استانداردهای ISO 27001, NIST SP 800184, و PCI DSS 4.0

برنامه عملیاتی امنیتی

1. [ ] بهروزرسانی firmware کنترلرهای ذخیرهسازی

2. [ ] تغییر رمزهای عبور مدیریتی

3. [ ] بررسی مجوزهای دسترسی LUN

4. [ ] تحلیل لاگهای امنیتی

5. [ ] تست عملکرد سیستمهای مانیتورینگ

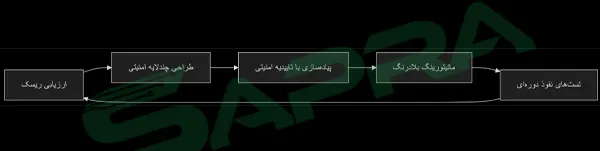

چرخه حیات مدیریت امنیتی

هشدار نهایی: هیچ سیستمی کاملاً غیرقابل نفوذ نیست. موفقیت در ازای رعایت موارد زیر به دست میآید:

- آموزش مستمر تیمهای عملیاتی

- بهروزرسانی روزآمد راهکارهای امنیتی

- واکنش سریع به تهدیدات نوظهور

این چارچوب، بالاترین سطح حفاظت را برای حیاتیترین محیطهای عملیاتی تضمین میکند، در حالی که تعادل بهینه بین امنیت، کارایی و هزینه را حفظ مینماید.

جدول زمانبندی پیشنهادی برای محیطهای حساس:

| فعالیت | بازه زمانی | مسئول | معیار موفقیت |

| بهروزرسانی امنیتی | هفتگی | تیم امنیت | ۱۰۰% نصب به موقع |

| بازرسی فیزیکی | ماهانه | تیم عملیات | عدم مشاهده نقض امنیتی |

| آزمون بازیابی | سالانه (۲ بار برای سطح ۳) | تیم DR | دستیابی به RTO/RPO |

| ممیزی امنیتی | فصلی | تیم نفوذسنجی | کشف حداکثر ۳ یافته بحرانی |

جمعبندی

پیادهسازی یک سیستم SAN در محیطهای حساس، فرآیندی استراتژیک است که مستلزم ترکیب دقیق دانش فنی، برنامهریزی همهجانبه و پیادهسازی سختافزار و نرمافزار با رعایت بالاترین استانداردهای امنیتی است. این راهنمای جامع با ارائهی الگوریتمهای بهینهسازی عملکرد، مکانیزمهای امنیتی پیشرفته و پروتکلهای مدیریتی، شما را در ایجاد یک زیرساخت ذخیرهسازی پرسرعت، ایمن و انعطافپذیر یاری میکند که نه تنها نیازهای فعلی را برآورده میسازد، بلکه پتانسیل رشد و توسعهی آینده را نیز در خود جای داده است.

مقاله پیشنهادی: