مقدمه: انقلاب کانتینرها و چالش امنیتی

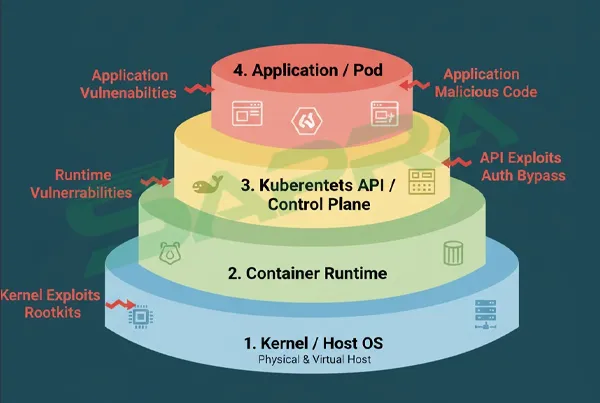

کانتینرها، به ویژه با مدیریت توسط Kubernetes، روش توسعه، استقرار و اجرای نرمافزار را متحول کردهاند. این تکنولوژیها امکان مقیاسپذیری (Scalability) و سرعت (Agility) بینظیری را فراهم میکنند. با این حال، انتقال از ماشینهای مجازی (VMs) سنتی به معماریهای Cloud-Native، یک مدل تهدید (Threat Model) کاملاً جدید ایجاد کرده است. در زیرساختهای سنتی، امنیت بر لایه سرور فیزیکی یا VM متمرکز بود؛ زیرساختی که اغلب برای محاسبات سنگین و مرکزی مانند پردازش دادهها در سرور اچ پی استفاده میشد.

اما در دنیای کانتینرها، مرزهای امنیتی در حال جابهجایی هستند. هر Pod، هر Image، و هر Microservice یک نقطه بالقوه برای نفوذ است. امنیت Kubernetes به یک رویکرد سهبعدی نیاز دارد: حفاظت از چرخه حیات توسعه (Build)، زمان اجرا (Runtime) و زیرساخت (Orchestration). امنیت Kubernetes دیگر یک موضوع جانبی نیست؛ بلکه باید در هر مرحله از فرآیند توسعه (DevSecOps) تعبیه شود.

امنیت در چرخه حیات (DevSecOps)

یک استراتژی امنیتی موفق برای کانتینرها از لحظهای شروع میشود که کد نوشته میشود، نه لحظهای که کانتینر مستقر میشود. این رویکرد به عنوان DevSecOps شناخته میشود.

۱. امنیت Image و Registry (مرحله Build)

Image کانتینر یک واحد استقرار (Deployment Unit) است و آسیبپذیری آن بزرگترین ریسک اولیه را ایجاد میکند.

- اسکن آسیبپذیری (Vulnerability Scanning): تمام Imageهای کانتینر باید قبل از ذخیره شدن در رجیستری (Registry) برای آسیبپذیریهای شناخته شده (مانند CVEها) اسکن شوند. این اسکن باید به صورت خودکار در خط لوله CI/CD (Continuous Integration/Continuous Delivery) ادغام شود.

- استفاده از Imageهای پایه معتبر: همیشه از Imageهای پایه (Base Images) رسمی، سبک و ایمن (مانند Alpine Linux یا Distroless) استفاده کنید. Imageهایی که شامل ابزارها و کتابخانههای غیرضروری هستند، سطح حمله (Attack Surface) را به طور قابل توجهی کاهش میدهند.

- عدم وجود اطلاعات حساس: اطمینان حاصل کنید که اطلاعات حساس، کلیدهای API یا کلمات عبور به صورت Hardcoded در Imageها وجود ندارند. از مکانیسمهای مدیریت Secrets خود Kubernetes استفاده کنید.

- امضای دیجیتال Image: Imageهای مهم باید به صورت دیجیتالی امضا شوند (ماند Notary یا Cosign) تا اطمینان حاصل شود که Image مستقر شده همان Imageی است که توسط تیم امنیتی تأیید شده است.

۲. امنیت پیکربندی (مرحله Deploy)

استقرار کانتینرها با تنظیمات پیکربندی (Configuration) ضعیف، یکی از بزرگترین منابع ریسک است.

- تحلیل Manifest (IaC Security): قبل از اعمال فایلهای Manifest (YAML) به Kubernetes، باید آنها را برای مسائل امنیتی تجزیه و تحلیل کرد. ابزارهای IaC Security اطمینان میدهند که پیکربندیهایی مانند Privileged Mode غیرفعال هستند.

- سیاستهای سفتوسخت (Pod Security Admission): از Pod Security Admission (PSA) یا ابزارهای سیاستگذاری (مانند OPA Gatekeeper یا Kyverno) برای اعمال قوانین امنیتی در سطح کلاستر استفاده کنید. این سیاستها میتوانند به طور خودکار استقرار هر Podی را که الزامات امنیتی را رعایت نمیکند، رد کنند.

- استفاده از Read-Only Filesystems: برای جلوگیری از نوشتن (Write) و تغییرات در زمان اجرا، FileSystem کانتینرها باید به صورت Read-Only تنظیم شود.

امنیت و مدیریت زمان اجرا (Runtime Security & Orchestration)

مهمترین چالش، تضمین امنیت کانتینرها و زیرساخت آنها در حین اجرای سرویسها است.

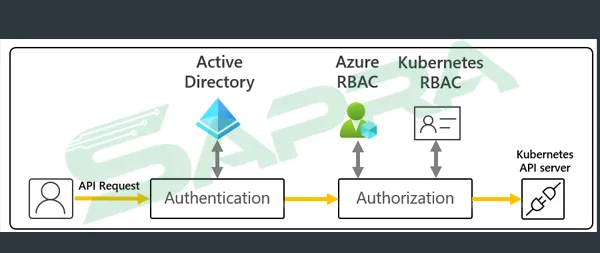

۱. کنترل دسترسی مبتنی بر نقش (RBAC) در Kubernetes

RBAC (Role-Based Access Control) ستون فقرات مدیریت دسترسی در Kubernetes است و تعیین میکند که چه کسی (کاربران یا Service Accountها) میتواند چه عملی را (ساخت Pod، دسترسی به Secret) روی چه منابعی انجام دهد.

- اصل کمترین امتیاز (Least Privilege): به کاربران، گروهها و Service Accountها فقط حداقل مجوزهای لازم را بدهید. از Roles و ClusterRoles با دامنه دسترسی محدود استفاده کنید.

- محدودیت Service Accountها: هر Pod باید از Service Account مخصوص به خود استفاده کند. همچنین، قابلیت Auto-Mount API Tokens باید برای Service Accountهایی که به آن نیاز ندارند، غیرفعال شود تا ریسک به خطر افتادن توکنها کاهش یابد.

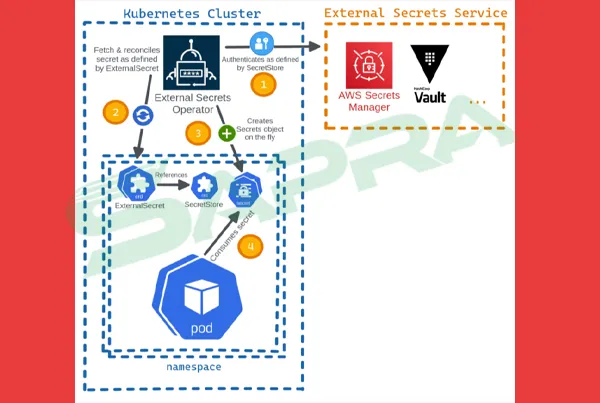

۲. حفاظت از Secrets و اطلاعات حساس

ذخیرهسازی و مدیریت اطلاعات حساس (Secrets) یک چالش امنیتی بزرگ در محیط Kubernetes است.

- استفاده از Vaultها: به جای استفاده از منابع Secret بومی Kubernetes (که به صورت Base64 رمزگذاری شدهاند)، باید از راهحلهای حرفهای مانند HashiCorp Vault یا سرویسهای مدیریت Secret ابری (مانند AWS Secrets Manager) استفاده شود. این ابزارها رمزگذاری قویتری را ارائه میدهند و فقط در زمان اجرا، اطلاعات رمزگشایی شده را به کانتینرها تزریق میکنند.

- Encryption At Rest: اطمینان از اینکه Etcd (پایگاه داده کلیدی Kubernetes) که شامل تمام پیکربندیها و Secrets است، با استفاده از رمزگذاری در حال سکون (Encryption At Rest) محافظت میشود.

۳. امنیت Runtime و پایش رفتار

حتی اگر یک Image امن مستقر شود، ممکن است در زمان اجرا توسط یک مهاجم تسخیر شود.

- اجرای سیاستهای امنیتی لینوکس: استفاده از تکنولوژیهای سطح سیستم عامل مانند SELinux یا AppArmor برای محدود کردن تواناییهای کانتینرها (مانند محدود کردن دسترسی به سیستم فایل یا تماسهای سیستمی/Syscalls).

- پایش زمان اجرا (Runtime Monitoring): استفاده از ابزارهایی (مانند Falco) که Syscallsهای زمان اجرا را برای شناسایی فعالیتهای غیرعادی در کانتینرها (مثل اجرای Shell در یک کانتینر وب سرور، یا دسترسی به فایلهای حیاتی) بررسی میکنند و در صورت لزوم، فرآیند را قطع (Terminate) میکنند.

امنیت شبکه و Zero Trust در کانتینرها

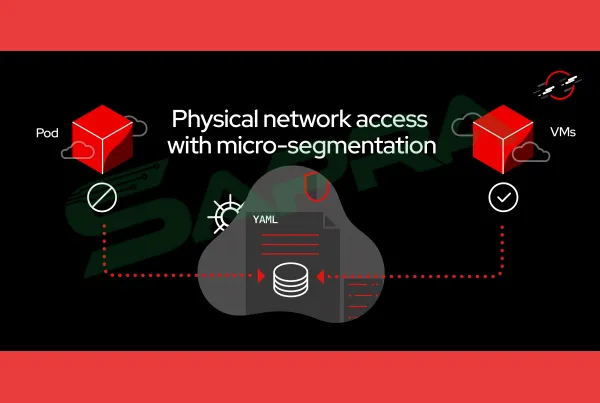

مدیریت ترافیک و ارتباطات بین Microserviceها برای جلوگیری از حرکت افقی، حیاتی است. اینجاست که اصول Zero Trust و شبکههای تعریف شده توسط نرمافزار (Software-Defined Networking) وارد عمل میشوند.

۱. سیاستهای شبکه (Network Policies)

Network Policies راه اصلی پیادهسازی میکرو سگمنتیشن در Kubernetes هستند و یک لایه فایروال داخلی را بین Podها ایجاد میکنند.

- اصل Zero Trust: سیاستهای شبکه باید بر اساس اصل رد ضمنی (Implicit Deny) کار کنند. یعنی تا زمانی که یک سیاست به طور صریح اجازه ارتباطی را صادر نکرده، آن ارتباط باید مسدود شود.

- CNI و Enforce کردن سیاست: اجرای Network Policies نیازمند یک Container Network Interface (CNI) سازگار (مانند Calico یا Cilium) است که توانایی اعمال فایروال بین Podها را داشته باشد.

- سگمنتیشن افقی: Network Policies اطمینان میدهند که Podهای مربوط به Microservice “A” فقط میتوانند با Podهای Microservice “B” ارتباط برقرار کنند و نه با دیتابیس یا سایر Podهای نامربوط.

۲. شبکههای Service Mesh

Service Meshها (مانند Istio یا Linkerd) امنیت شبکه را به سطح بالاتری میبرند.

- mTLS (Mutual TLS): رمزگذاری و احراز هویت دوجانبه (mTLS) بین تمام Microserviceها توسط Service Mesh به طور خودکار فعال میشوند. این تضمین میکند که هر ارتباط بین دو Pod رمزگذاری شده و هر دو طرف هویت یکدیگر را تأیید کردهاند (Zero Trust).

- کنترل ترافیک ریزدانه (Fine-Grained Traffic Control): امکان تعریف سیاستهای امنیتی بسیار دقیق در لایه ۷ (مانند اجازه دادن به درخواستهای GET از یک سرویس، اما مسدود کردن درخواستهای POST).

۳. مدیریت نودهای کاری (Worker Node Security)

Worker Nodeها میزبان اصلی کانتینرها هستند و امنیت آنها بسیار مهم است.

- سفتسازی سیستم عامل (OS Hardening): استفاده از Imageهای سفتشده و بهروز از سیستم عاملهای میزبان (مانند CoreOS یا Bottlerock) و غیرفعال کردن سرویسها و پورتهای غیرضروری.

- جدا بودن کرنل (Kernel Isolation): از آنجایی که کانتینرها کرنل را به اشتراک میگذارند، به خطر افتادن کرنل میتواند کل Node را به خطر اندازد. استفاده از تکنولوژیهایی مانند Sandboxing (مانند gVisor یا Kata Containers) برای افزودن یک لایه جداسازی دیگر.

- مدیریت وصله و بهروزرسانی (Patch Management): Kubernetes و سیستم عامل Nodeها باید به طور مداوم وصله شوند. این امر به ویژه برای سرورهای فیزیکی یا مجازیسازهایی که Worker Nodeها را اجرا میکنند (مانند سرورهای HPE) حیاتی است.

نتیجهگیری

امنیت زیرساختهای Cloud-Native و Kubernetes نیازمند یک تغییر پارادایم از امنیت مبتنی بر مرز به امنیت مبتنی بر هویت و زمینه (Context) است. موفقیت در این حوزه به اجرای یک استراتژی DevSecOps بستگی دارد که امنیت را در هر فاز تعبیه میکند:

- Build: اسکن و سفتسازی Imageها.

- Deploy: اعمال سیاستهای قوی با PSA و OPA.

- Runtime: اجرای RBAC دقیق، استفاده از Secrets Managerها و پایش رفتاری با Syscalls.

با پیادهسازی میکرو سگمنتیشن توسط Network Policies و mTLS توسط Service Mesh، سازمانها میتوانند به طور مؤثر اصول Zero Trust را در محیطهای کانتینری پیادهسازی کنند و از مقیاسپذیری و چابکی Kubernetes با اطمینان خاطر بهره ببرند.

مقاله پیشنهادی:

شبکههای مبتنی بر نرمافزار (SDN) و مجازیسازی شبکه (NFV): معماری، مزایا و آینده تحولآفرین