مقدمه: PKI، ستون فقرات اعتماد دیجیتال و ریسک مقیاس

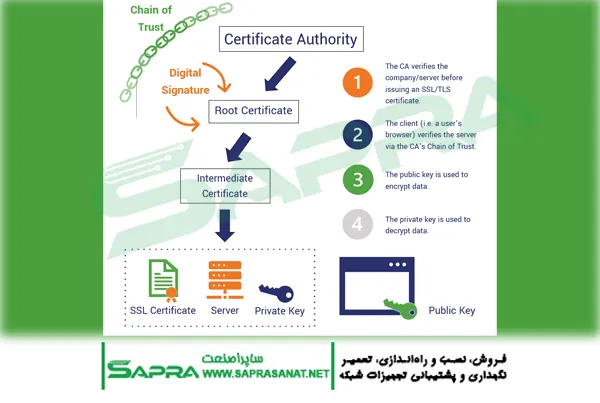

زیرساخت کلید عمومی (PKI)، که شامل گواهیهای دیجیتال، مراجع گواهی (CA) و فرآیندهای مرتبط است، تضمین میکند که هویتها در فضای دیجیتال (چه کاربران، چه سرورها و چه دستگاهها) معتبر هستند و ارتباطات بهطور ایمن و رمزگذاریشده انجام میشوند. از گواهیهای TLS/SSL وبسایتها گرفته تا امضای دیجیتال ایمیلها، PKI در همه جا حضور دارد.

در محیطهای سازمانی بزرگ، که شامل هزاران سرور، دستگاه IoT، VPN و Microservice است، مدیریت این گواهیها به یک چالش بزرگ تبدیل میشود. برای مثال، اگر فرآیند تمدید گواهیها در هزاران سیستم، از جمله سرورهای حیاتی که پس از خرید سرور HP در دیتاسنتر مستقر شدهاند، به صورت دستی انجام شود، ریسک انقضای ناخواسته (Unplanned Expiration) و قطعی سرویس به یک تهدید دائمی تبدیل میشود. مدیریت PKI در مقیاس بزرگ یعنی حرکت از فرآیندهای دستی و اسناد گسترده به سمت اتوماسیون (Automation) کامل چرخه حیات گواهیها (Certificate Lifecycle Management یا CLM).

چالشهای PKI در مقیاس بزرگ

مدیریت PKI در یک سازمان بزرگ با پیچیدگیهای فنی و عملیاتی متعددی روبروست که تهدیدکننده پایداری و امنیت است.

۱. چرخه حیات گواهیها (CLM) و ریسک انقضا

بزرگترین چالش عملیاتی، انقضای ناخواستهی گواهیهاست که به “Certificate Outages” معروف است.

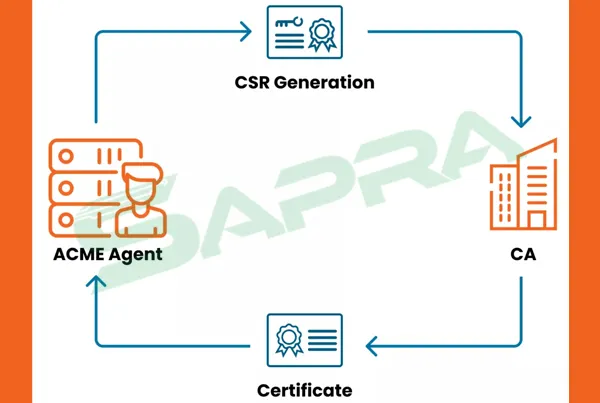

- فرآیند دستی طولانی: ایجاد، امضا، نصب، نظارت و تمدید گواهیها معمولاً شامل چندین مرحله دستی است (ایجاد CSR، ارسال به CA، دانلود، نصب در چندین سیستم).

- دید ناکافی (Lack of Visibility): سازمانها اغلب نمیدانند چند گواهی فعال دارند، در کجا نصب شدهاند و تاریخ انقضای دقیق آنها چیست.

- تمدید فراموششده: با توجه به عمر کوتاهتر گواهیها (اکنون معمولاً یک سال)، تکرار عملیات تمدید بسیار بیشتر شده و احتمال فراموشی در یک دیتاسنتر بزرگ را افزایش میدهد.

۲. امنیت و معماری مراجع گواهی (CA)

مرجع گواهی (CA)، هسته اصلی اعتماد است و به خطر افتادن آن میتواند کل امنیت سازمان را نابود کند.

- حفاظت از کلید خصوصی CA: کلید خصوصی CA، کلید طلایی PKI است و باید با بالاترین سطح امنیتی محافظت شود. مدیریت و حفاظت از این کلیدها در محیطهای بزرگ و توزیعشده بسیار دشوار است.

- پیچیدگی CA داخلی: راهاندازی و نگهداری یک CA داخلی (مانند Microsoft AD CS) پیچیده، پرهزینه و نیازمند تیمهای تخصصی با دانش بالا است.

- CAهای متعدد: در محیطهای Multi-Cloud، سازمانها ممکن است با چندین CA داخلی، CA عمومی (مانند DigiCert) و CAهای سرویس ابری (مانند AWS Private CA) روبرو شوند که مدیریت سیاستهای امنیتی یکپارچه را غیرممکن میکند.

۳. مدیریت کلیدهای خصوصی و دستگاهها

- ذخیرهسازی کلید خصوصی: کلید خصوصی که برای ایجاد گواهی استفاده میشود، باید در جای امنی ذخیره شود. ذخیرهسازی نامناسب (مانند در فایل متنی روی سرور) به هکرها اجازه میدهد تا هویت سرور را جعل کنند.

- PKI برای دستگاهها: با افزایش دستگاههای IoT و Microserviceها، PKI از صدور گواهی برای ۱۰۰ سرور به صدور گواهی برای ۱۰۰۰۰ هویت، گسترش یافته است. مدیریت این حجم عظیم و متنوع از دستگاهها یک چالش مقیاسپذیری است.

راهکارهای اتوماسیون و استانداردها (CLM Automation)

حل چالشهای PKI در مقیاس بزرگ، تنها با اتوماسیون کل فرآیند CLM امکانپذیر است.

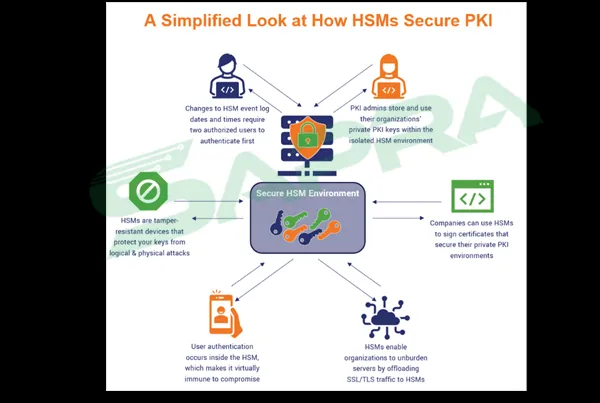

۱. استفاده از HSM (Hardware Security Module)

HSMها ابزارهای سختافزاری هستند که برای حفاظت از کلیدهای رمزنگاری، به ویژه کلید خصوصی CA، طراحی شدهاند.

- ریشه اعتماد سختافزاری: HSM کلیدهای خصوصی را در یک محیط فیزیکی بسیار ایمن و ضد دستکاری (Tamper-Resistant) ذخیره و عملیات رمزنگاری را در داخل خود ماژول انجام میدهد. کلید هرگز محیط HSM را ترک نمیکند.

- الزامات CA: برای CAهای داخلی و خارجی، استفاده از HSM برای حفاظت از کلید خصوصی Root CA و Issuing CA، یک استاندارد امنیتی غیرقابل مذاکره است.

۲. پروتکلهای اتوماسیون گواهی

برای حذف فرآیندهای دستی، پروتکلهایی برای ارتباط خودکار سیستمها با CA طراحی شدهاند.

- ACME (Automatic Certificate Management Environment): پروتکل اصلی اتوماسیون، به ویژه برای گواهیهای TLS/SSL عمومی (مانند Let’s Encrypt). این پروتکل امکان صدور، تمدید و ابطال گواهیها را بدون دخالت انسان فراهم میکند.

- SCEP/EST (Simple Certificate Enrollment Protocol / Enrollment over Secure Transport): این پروتکلها معمولاً برای گواهیهای سازمانی، دستگاهها (IoT) و مدیریت VPN استفاده میشوند و فرآیند ثبتنام و تمدید گواهی را خودکار میکنند.

۳. پلتفرمهای CLM (Certificate Lifecycle Management)

پلتفرمهای CLM یک ابزار مرکزی برای مدیریت کل موجودی گواهیها فراهم میکنند.

- دید متمرکز: CLM به طور خودکار تمام گواهیهای عمومی و داخلی (حتی آنهایی که در دستگاههای شبکه، Load Balancerها و سرورها هستند) را کشف و ردیابی میکند.

- هشداردهی خودکار: ارائه هشدارهای دقیق و پیشبینیکننده قبل از انقضا.

- ادغام با ابزارها: یکپارچگی با ابزارهای اتوماسیون (مانند Ansible و Terraform) و ابزارهای مانیتورینگ برای اعمال و جایگزینی خودکار گواهیهای تمدید شده.

معماری PKI مدرن و امنیت آن

معماری PKI در مقیاس بزرگ باید بر اساس اصول سلسله مراتبی، ایزولهسازی و اعتماد صفر بنا شود.

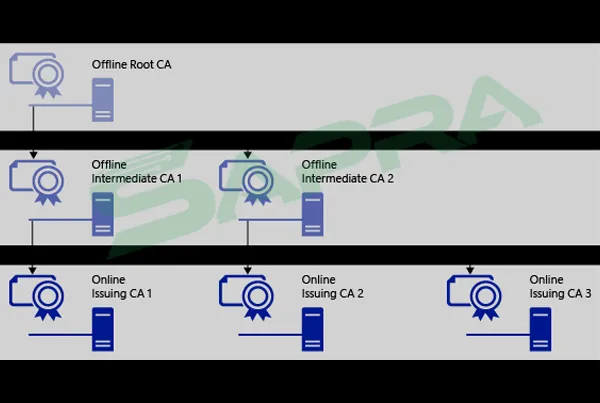

۱. معماری سلسله مراتبی CA

یک PKI قوی شامل یک ساختار چند لایهای برای به حداقل رساندن ریسک است:

- Root CA (ریشه): این CA در بالای سلسله مراتب قرار دارد و برای امنیت، باید کاملاً آفلاین باشد و کلید آن با HSM محافظت شود. وظیفه آن فقط امضای گواهی Issuing CA است.

- Issuing CA (صدور): این CA آنلاین است و مسئول صدور گواهیهای نهایی (End-Entity) برای سرورها، کاربران و دستگاهها است. اگر این CA به خطر بیفتد، میتوان آن را ابطال کرد و با یک CA جدید جایگزین نمود، بدون اینکه نیاز به تغییر Root CA باشد.

۲. امنیت کلید خصوصی با Vaultها

در محیطهای Cloud-Native، کلیدهای خصوصی نباید به صورت فایل روی دیسک سرور باقی بمانند.

- تزریق Secrets در زمان اجرا: استفاده از ابزارهایی مانند HashiCorp Vault یا سرویسهای مدیریت کلید ابری (KMS) برای نگهداری کلیدهای خصوصی و تزریق آنها به صورت موقت و رمزگذاری شده به Workloads (مانند کانتینرها) در زمان اجرا.

- امضای موقت (Ephemeral Certificates): استفاده از Vault برای صدور گواهیهای با عمر بسیار کوتاه (مثلاً فقط ۸ ساعت) که به طور خودکار منقضی میشوند. این امر ریسک به خطر افتادن طولانیمدت هویت را به شدت کاهش میدهد.

۳. ابطال و پایش پیوسته

اتوماسیون PKI همچنین باید شامل فرآیندهای ابطال و نظارت باشد.

- CRL و OCSP: فهرست ابطال گواهی (CRL) توسط CA میبایست به صورت مداوم منتشر شود. برای تأیید سریعتر وضعیت گواهی، از پروتکل OCSP (Online Certificate Status Protocol) استفاده میشود.

- Certificate Transparency (CT): برای گواهیهای عمومی، اطمینان از اینکه همه گواهیهای صادر شده در گزارشهای عمومی ثبت میشوند، به شناسایی گواهیهای تقلبی یا صادر شده بدون مجوز کمک میکند.

- سفتسازی (Hardening) سیستم: اجرای اصول Zero Trust برای اطمینان از اینکه فقط سیستمها و کاربران مجاز میتوانند به منابع PKI دسترسی داشته باشند.

نتیجهگیری

مدیریت PKI در مقیاس بزرگ یک چالش حیاتی است که موفقیت آن مستقیماً با پایداری کسبوکار و امنیت ارتباطات گره خورده است. سازمانها باید با پذیرش کامل اتوماسیون (CLM)، از فرآیندهای دستی و پرریسک فاصله بگیرند. راهکار اصلی، ایجاد یک معماری سلسله مراتبی Root CA آفلاین و Issuing CA آنلاین است که با حفاظت کلیدهای خصوصی توسط HSMها و پلتفرمهای KMS/Vault تقویت شده است. پیادهسازی پروتکلهای مدرن مانند ACME و SCEP برای مدیریت خودکار گواهیها، تنها راه برای اطمینان از این است که هزاران گواهی سازمانی هرگز منقضی نشده و در برابر حملات جعل هویت مقاوم باقی میمانند.

مقاله پیشنهادی:

سوئیچهای نسل جدید با هوش مصنوعی و خودکارسازی برای شبکههای آینده