مقدمه: پایان مدیریت دستی و ظهور زیرساخت چابک

در محیط کسبوکار امروز، که سرعت حرف اول را میزند، سازمانها دیگر نمیتوانند منتظر بمانند تا تغییرات شبکه یا پاسخهای امنیتی به صورت دستی انجام شوند. مدلهای سنتی مدیریت شبکه (Network Operations) و عملیات امنیتی (Security Operations) با فرآیندهای دستی، تیکتهای طولانی و خطاهای انسانی، به گلوگاه اصلی نوآوری تبدیل شدهاند.

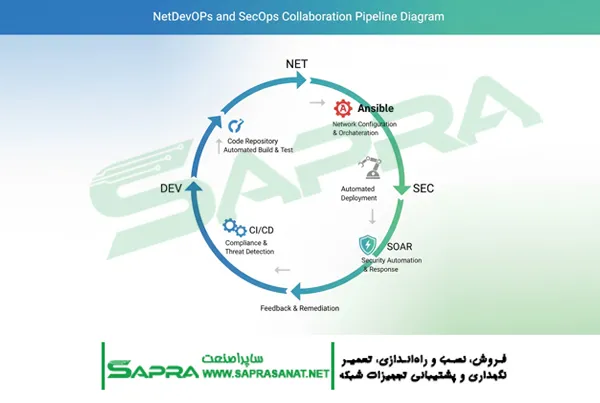

NetDevOps و SecOps راهکار این مشکل هستند. این مفاهیم فرهنگی و فنی، اصول توسعه نرمافزار چابک (Agile) و DevOps را به ترتیب به حوزههای شبکه و امنیت گسترش میدهند. هدف نهایی، دستیابی به یک زیرساخت قابل برنامهریزی است. زیرساختی که به صورت خودکار تغییر میکند، خودکار پاسخ میدهد و از خطای انسانی به دور است. این رویکرد نه تنها زمان استقرار سرویسها را به دقیقه کاهش میدهد، بلکه سطح امنیت را نیز به طور چشمگیری افزایش میدهد. در نتیجه، پلتفرمهای حیاتی مانند سرورهای دیتاسنتر که با سرور HP تهیه و مدیریت میشوند، میتوانند به صورت کارآمدتر و ایمنتر خدمات خود را ارائه دهند.

NetDevOps و تحول در عملیات شبکه

NetDevOps ترکیبی از توسعه (Development)، عملیات (Operations) و شبکه (Networking) است. هدف، مدیریت زیرساخت شبکه به عنوان کد و ادغام آن در خط لوله CI/CD است.

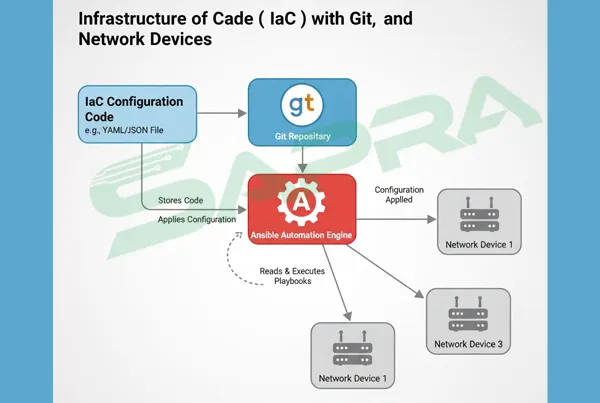

۱. زیرساخت به عنوان کد (Infrastructure as Code – IaC)

هسته اصلی NetDevOps، IaC است. به جای پیکربندی دستی دستگاهها (مانند روترها، سوئیچها و فایروالها) از طریق CLI، تنظیمات در فایلهای متنی (مانند YAML یا JSON) ذخیره و مدیریت میشوند.

- ابزارهای کلیدی: Ansible (برای اتوماسیون پیکربندی)، Terraform (برای مدیریت منابع Cloud و شبکه) و Python با کتابخانههای تخصصی (مانند NAPALM).

- مزایا: تکرارپذیری (Repeatability) بالا (همه دستگاهها دقیقاً یکسان پیکربندی میشوند)، نسخهسازی (Versioning) با استفاده از Git (امکان بازگشت سریع به تنظیمات قبلی)، و مستندسازی خودکار.

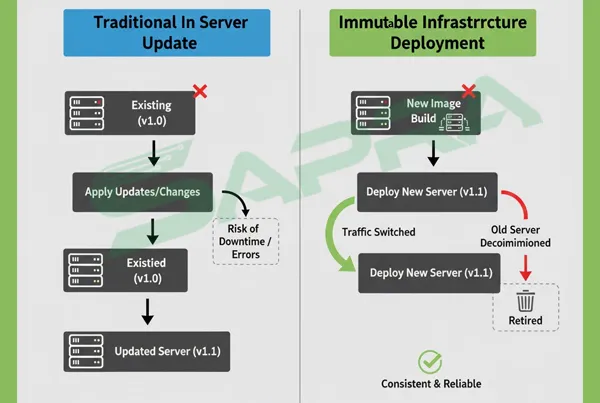

۲. زیرساخت تغییرناپذیر (Immutable Infrastructure)

در مدل سنتی، تغییرات (Change) با وصله زدن یا اصلاح روی دستگاه زنده (In-Place) اعمال میشدند. در مدل NetDevOps، از رویکرد تغییرناپذیر استفاده میشود.

- نحوه کار: به جای اصلاح یک سوئیچ موجود، یک پیکربندی جدید ایجاد شده و بر روی یک دستگاه جدید یا یک تصویر (Image) جدید بارگذاری میشود. سپس ترافیک به دستگاه جدید سوئیچ میشود و دستگاه قدیمی از رده خارج میگردد.

- مزایا: کاهش خطاهای ناشی از تغییرات دستی، اطمینان از سازگاری پیکربندی، و امکان بازگشت سریع (Rollback) از طریق کنار گذاشتن دستگاه جدید و استفاده مجدد از دستگاه قدیمی.

۳. CI/CD برای شبکه

استفاده از خط لوله Continuous Integration / Continuous Delivery (CI/CD) برای شبکه:

- CI (یکپارچهسازی مداوم): هر تغییر در پیکربندی در Git ذخیره میشود، سپس به صورت خودکار تست میشود (مثلاً با استفاده از تستهای واحد یا شبیهسازی) تا اطمینان حاصل شود که هیچ باگ یا خطای نحوی (Syntax Error) در آن وجود ندارد.

- CD (تحویل مداوم): تغییرات تأیید شده به صورت خودکار به دستگاههای شبکه اعمال میشوند، ابتدا در محیط آزمایشی (Staging) و سپس در محیط تولید (Production).

SecOps وخودکارسازی عملیات امنیتی

SecOps یا DevSecOps (در صورت تمرکز بر توسعه)، اصول خودکارسازی را برای افزایش سرعت و دقت تیم امنیت به کار میبرد، با تمرکز بر پاسخ به حوادث و مدیریت تهدیدات.

۱. مدیریت هویت و دسترسی خودکار (Automated IAM)

از آنجا که دسترسیهای نادرست منبع اصلی آسیبپذیری هستند، SecOps بر خودکارسازی حاکمیت دسترسی تمرکز میکند.

- تخصیص مجوز مبتنی بر نقش (RBAC): استفاده از ابزارهای اتوماسیون برای تخصیص خودکار نقشها و مجوزها بر اساس نقش شغلی کاربر (Joiner/Mover/Leaver) و اطمینان از اجرای اصل کمترین امتیاز (Least Privilege).

- MFA اجباری خودکار: پیادهسازی فرآیندهای خودکار برای الزام کاربران پرخطر به استفاده از احراز هویت چندعاملی (MFA) یا مسدود کردن حسابهای کاربریای که از پروتکلهای قدیمی و ناامن استفاده میکنند.

۲. مدیریت وصله و پیکربندی خودکار (Automated Patching & Configuration)

تأخیر در اعمال وصلههای امنیتی (Patching) یکی از بزرگترین دلایل نقض امنیتی است.

- اسکن و وصله خودکار: ادغام ابزارهای اسکن آسیبپذیری در خط لوله CI/CD (برای نرمافزار) و استفاده از ابزارهای مدیریت پیکربندی (مانند Ansible یا Puppet) برای شناسایی خودکار سیستمهای فاقد وصله و اعمال وصله در یک فرآیند کنترل شده.

- Hardening خودکار: اعمال خودکار سیاستهای سفتسازی (Hardening) و تغییرناپذیری در سیستم عاملها و Workloads، بر اساس استانداردهای پذیرفته شده (مانند CIS Benchmarks).

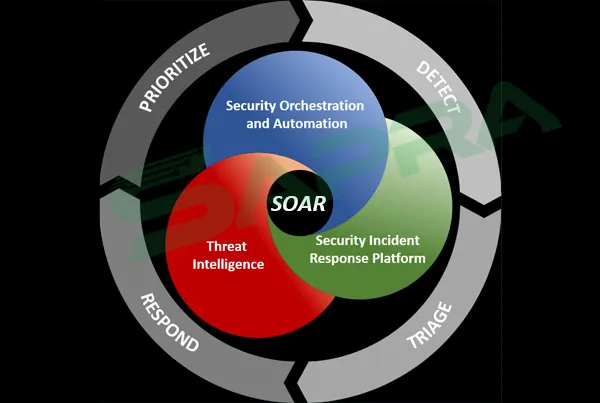

۳. SOAR و ارکستراسیون، اتوماسیون و پاسخ (Security Orchestration, Automation and Response)

SOAR هسته اصلی SecOps است و هدف آن کاهش زمان پاسخدهی (Mean Time To Respond – MTTR) از ساعتها به ثانیهها است.

- ارکستراسیون (Orchestration): هماهنگسازی و ارتباط ابزارهای امنیتی مختلف (مانلا فایروال، SIEM، فیلتر ایمیل، Endpoint Protection) با یکدیگر.

- اتوماسیون (Automation): تعریف کتابهای بازی (Playbooks) که شامل مجموعهای از وظایف خودکار برای یک رویداد خاص هستند.

- پاسخ (Response): پاسخدهی سریع و خودکار به حوادث امنیتی رایج:

- مثال: اگر سیستم SIEM، یک آدرس IP مخرب را شناسایی کند، Playbook SOAR به صورت خودکار این وظایف را انجام میدهد: ۱. فایروال را بهروزرسانی میکند تا IP را مسدود کند. ۲. دستگاه آلوده را در شبکه ایزوله (Quarantine) میکند. ۳. برای تحلیل بیشتر، یک تیکت در سیستم مدیریت حادثه باز میکند.

چالشهای همگرایی و پیادهسازی

با وجود مزایای فراوان، پیادهسازی NetDevOps و SecOps با موانع فرهنگی و فنی بزرگی روبرو است.

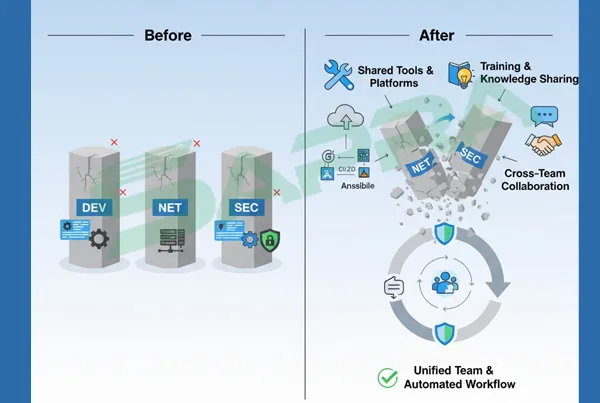

۱. موانع فرهنگی و سازمانی

- سایلوهای تخصصی (Siloed Expertise): در بسیاری از سازمانها، تیمهای شبکه، امنیت و توسعه به صورت جداگانه کار میکنند. NetDevOps و SecOps نیازمند همکاری (Collaboration) و آموزش متقابل هستند. مهندس شبکه باید مفاهیم برنامهنویسی را بداند و مهندس امنیت باید زیرساخت شبکه را درک کند.

- ترس از خودکارسازی: متخصصان سنتی به دلیل ترس از دست دادن کنترل و نگرانی از اینکه یک خطای ساده در کد اتوماسیون میتواند فاجعهای در مقیاس بزرگ ایجاد کند، مقاومت نشان میدهند.

۲. چالشهای فنی و ابزاری

- تجهیزات میراثی (Legacy Equipment): بسیاری از دستگاههای شبکه قدیمی رابطهای برنامهنویسی (API) مناسبی ندارند و تنها از طریق CLI قابل مدیریت هستند. این امر اتوماسیون را بسیار دشوار میکند.

- نیاز به زبانهای برنامه نویسی: تیمهای عملیات شبکه باید مهارتهای برنامهنویسی قوی (به ویژه Python) را بیاموزند تا بتوانند اسکریپتهای اتوماسیون پیچیده را توسعه دهند.

- حفاظت از ابزارهای اتوماسیون: ابزارهای اتوماسیون مانند Ansible و Terraform دارای دسترسیهای مدیریتی بسیار قدرتمندی هستند. به خطر افتادن این ابزارها میتواند فاجعهآفرین باشد. حفاظت از آنها (با استفاده از Vault و دسترسیهای دقیق RBAC) یک چالش امنیتی حیاتی است.

۳. تست و اعتبار سنجی (Testing and Validation)

- ایجاد یک محیط آزمایشی واقعبینانه: تست تغییرات شبکه و سیاستهای امنیتی در یک محیط شبیهسازی شده که منعکسکننده شبکه تولید باشد (Digital Twin یا Lab)، بسیار گران و پیچیده است. با این حال، تست کافی، تنها راه برای غلبه بر ترس از خودکارسازی است.

- تستهای پیوسته و خودکار: نیاز به توسعه تستهای خودکار (مانند تستهای قابلیت اتصال، عملکرد و سازگاری امنیتی) که پس از هر تغییر در پیکربندی اجرا شوند.

نتیجهگیری

NetDevOps و SecOps دیگر مفاهیم لوکسی نیستند، بلکه برای بقا در محیط دیجیتال امروز ضروری هستند. با پیادهسازی اصول زیرساخت به عنوان کد (IaC)، استفاده از خط لوله CI/CD برای تغییرات شبکه، و بهکارگیری پلتفرمهای SOAR برای پاسخ سریع امنیتی، سازمانها میتوانند:

- سرعت خود را افزایش دهند: تغییرات در عرض چند دقیقه اعمال شوند.

- ایمنی خود را تضمین کنند: خطاهای انسانی و تأخیر در پاسخدهی حذف شوند.

- هزینهها را کاهش دهند: زمان صرف شده برای وظایف تکراری، به صفر نزدیک شود.

تحول در این حوزه نیازمند سرمایهگذاری در فناوری (مانند ابزارهای IaC و SOAR)، و مهمتر از آن، در آموزش تخصصهای ترکیبی و از بین بردن سایلوهای سازمانی بین تیمهای IT است.

مقاله پیشنهادی:

اتوماسیون با هوش مصنوعی در مدیریت سرور