زیرساختهای حیاتی و سیستمهای کنترل صنعتی (ICS) که شریانهای اصلی اقتصاد و زندگی مدرن را تشکیل میدهند، بیش از هر زمان دیگری در معرض تهدیدات سایبری قرار دارند. از نیروگاههای برق و تصفیهخانههای آب گرفته تا شبکههای توزیع گاز، خطوط لوله نفت، کارخانجات تولیدی و سیستمهای حمل و نقل، همگی بر پایه سیستمهای پیچیده فناوری عملیاتی (OT) و ICS بنا شدهاند. این سیستمها، برخلاف سیستمهای فناوری اطلاعات (IT) سنتی که بیشتر بر محرمانگی دادهها تمرکز دارند، اولویت اصلیشان حفظ در دسترس بودن (Availability)، یکپارچگی (Integrity) و سپس محرمانگی است. هرگونه اختلال در عملکرد این سیستمها میتواند منجر به فجایع زیست محیطی، خسارات مالی عظیم، و حتی به خطر افتادن جان انسانها شود.

تهدیدات سایبری علیه OT/ICS از سادگی یک بدافزار اتفاقی که به طور ناخواسته وارد شبکه میشود تا حملات هدفمند و پیچیده توسط بازیگران دولتی یا گروههای مجرم سایبری، متغیر است. این حملات میتوانند به طرق مختلفی از جمله اختلال در فرآیندهای تولید، سرقت اطلاعات محرمانه صنعتی، دستکاری دادهها برای ایجاد نتایج اشتباه، و حتی تخریب فیزیکی تجهیزات صورت پذیرند. با توجه به افزایش همگرایی بین شبکههای IT و OT و نیاز روزافزون به اتصال این سیستمها به اینترنت (IoT صنعتی)، سطح ریسک به شکل چشمگیری افزایش یافته است. در این میان، فایروالهای صنعتی به عنوان یکی از ستونهای اصلی دفاع سایبری، نقشی حیاتی در محافظت از این داراییهای ارزشمند ایفا میکنند.

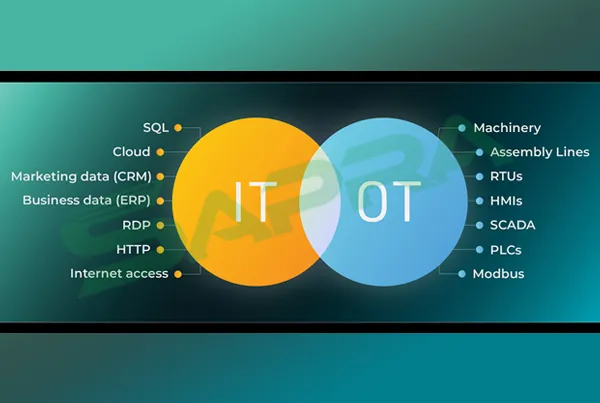

تفاوتهای اساسی IT و OT: چرا امنیت OT منحصربهفرد است؟

برای درک اهمیت فایروالهای صنعتی، ابتدا باید به تفاوتهای بنیادین بین سیستمهای IT و OT بپردازیم:

-

اولویتهای امنیتی:

- IT: سه اصل محرمانگی، یکپارچگی، و در دسترس بودن (CIA Triad) به ترتیب اولویت دارند. از دست دادن دادهها یک فاجعه است.

- OT: در دسترس بودن و یکپارچگی در اولویت هستند. توقف فرآیند تولید یا اختلال در عملکرد سیستم میتواند عواقب فاجعهباری داشته باشد. محرمانگی نیز مهم است، اما ثانویه است.

-

طول عمر سیستمها:

- IT: چرخه عمر نسبتاً کوتاه (3 تا 5 سال برای سختافزار، بروزرسانیهای مکرر نرمافزار).

- OT: چرخه عمر بسیار طولانی (15 تا 20 سال یا بیشتر برای تجهیزات، بروزرسانیهای نادر نرمافزار). این امر به دلیل هزینههای بالا و پیچیدگیهای مرتبط با تعویض و بروزرسانی است.

-

پروتکلهای ارتباطی:

- IT: پروتکلهای استاندارد مانند TCP/IP، HTTP، FTP، DNS.

- OT: پروتکلهای تخصصی و غالباً قدیمی مانند Modbus، DNP3، OPC، IEC 61850، PROFINET، EtherNet/IP. بسیاری از این پروتکلها بدون در نظر گرفتن امنیت طراحی شدهاند.

-

زمانبندی و بلادرنگ بودن (Real-time):

- IT: تحمل تأخیر (latency) نسبتاً بالا.

- OT: نیاز شدید به پاسخدهی بلادرنگ و تأخیر پایین. هرگونه تأخیر در ارتباطات میتواند عملکرد فرآیند را مختل کند.

-

محیط عملیاتی:

- IT: معمولاً در محیطهای کنترلشده و تمیز (اتاق سرور).

- OT: در محیطهای صنعتی خشن، با دما، رطوبت، گرد و غبار و ارتعاش بالا.

-

تخصص نیروی انسانی:

- IT: متخصصان شبکه، امنیت سایبری، پایگاه داده.

- OT: مهندسان کنترل، اپراتورهای فرآیند که ممکن است دانش عمیقی در زمینه امنیت سایبری نداشته باشند.

این تفاوتها نشان میدهند که راهکارهای امنیتی IT، به تنهایی، برای محیطهای OT کافی نیستند و نیاز به رویکردهای تخصصی و فایروالهای طراحی شده برای OT/ICS احساس میشود.

تهدیدات سایبری رایج علیه سیستمهای OT/ICS

با توجه به ویژگیهای منحصر به فرد OT، تهدیدات سایبری که این سیستمها را هدف قرار میدهند نیز ابعاد خاصی دارند:

- بدافزارهای هدفمند: بدافزارهایی مانند Stuxnet، WannaCry و NotPetya نشان دادند که بدافزارهای طراحی شده برای حمله به سیستمهای صنعتی میتوانند آسیبهای فیزیکی گستردهای وارد کنند. این بدافزارها غالباً نقاط ضعف خاص در PLCها و HMIها را هدف قرار میدهند.

- حملات باجافزاری: هرچند هدف اصلی باجافزارها کسب درآمد است، اما با آلوده کردن سیستمهای OT و توقف فرآیندها، میتوانند خسارات مالی و عملیاتی عظیمی وارد کنند.

- دسترسی غیرمجاز و نفوذ: حملات فیشینگ، مهندسی اجتماعی، و بهرهبرداری از آسیبپذیریهای نرمافزاری یا پیکربندیهای ضعیف میتوانند به مهاجمان اجازه دسترسی به شبکه OT را بدهند.

- حملات داخلی (Insider Threats): کارکنان ناراضی یا ناآگاه میتوانند به طور عمدی یا ناخواسته به سیستمها آسیب بزنند.

- حملات انکار سرویس (DoS/DDoS): این حملات میتوانند با ارسال حجم زیادی از ترافیک به تجهیزات OT، آنها را از کار انداخته و منجر به توقف فرآیندها شوند.

- حملات زنجیره تامین: نفوذ به نرمافزارها یا سختافزارهایی که در سیستمهای OT به کار میروند، قبل از رسیدن به دست کاربر نهایی.

- تهدیدات مرتبط با IoT صنعتی (IIoT): گسترش دستگاههای هوشمند و متصل در محیطهای صنعتی، سطح حمله را افزایش داده و نقاط ضعف جدیدی را ایجاد میکند.

نقش فایروالهای صنعتی در دفاع عمیق OT

فایروال، به عنوان یک نقطه کنترل ترافیک شبکه، نقش حیاتی در اعمال سیاستهای امنیتی و کنترل دسترسی بین شبکههای مختلف یا بخشهای مختلف یک شبکه ایفا میکند. در محیطهای OT، این نقش بسیار حساستر است. فایروالهای صنعتی (Industrial Firewalls)، برخلاف فایروالهای IT سنتی، به طور خاص برای پاسخگویی به چالشها و نیازهای شبکههای OT/ICS طراحی شدهاند.

وظایف و ویژگیهای کلیدی فایروالهای صنعتی:

- تجزیه و تحلیل پروتکلهای صنعتی (DPI – Deep Packet Inspection for Industrial Protocols):

- این مهمترین تفاوت است. فایروالهای صنعتی قابلیت درک و تجزیه و تحلیل پروتکلهای OT مانند Modbus TCP، DNP3، EtherNet/IP، OPC UA و IEC 61850 را دارند.

- این قابلیت به فایروال امکان میدهد تا ترافیک را نه فقط بر اساس پورت و آدرس IP، بلکه بر اساس محتوای بسته داده و دستورات خاص پروتکل صنعتی فیلتر کند. به عنوان مثال، میتواند از ارسال دستورات ناامن به PLC جلوگیری کند.

- تقسیمبندی شبکه (Network Segmentation):

- فایروالهای صنعتی ابزاری ضروری برای ایجاد منطقههای امنیتی (Security Zones) و تقسیمبندی شبکه OT به بخشهای کوچکتر هستند.

- این تقسیمبندی، که غالباً بر اساس مدل پردو (Purdue Model) طراحی میشود، به محدود کردن حرکت جانبی (Lateral Movement) مهاجم در صورت نفوذ اولیه کمک میکند. اگر یک بخش از شبکه آلوده شود، فایروال از گسترش آلودگی به بخشهای حیاتیتر جلوگیری میکند.

- نمونههایی از تقسیمبندی: جداسازی منطقه کنترل (Control Zone) از منطقه عملیاتی (Operational Zone)، جداسازی سیستمهای SCADA از PLCها، و جداسازی بخش IT از OT.

- فیلترینگ مبتنی بر حالت (Stateful Packet Inspection):

- مشابه فایروالهای IT، فایروالهای صنعتی نیز میتوانند اتصالات را ردیابی کرده و تنها بستههای مربوط به اتصالات مجاز را عبور دهند. این امر از حملات اسپوفینگ و سرقت نشست جلوگیری میکند.

- مقاومت در برابر شرایط محیطی سخت:

- این فایروالها برای کار در محیطهای صنعتی با دمای بالا، رطوبت، لرزش، نویز الکتریکی و گرد و غبار طراحی شدهاند. غالباً دارای استاندارد IP (Ingress Protection) بالا و قابلیت نصب روی ریل DIN هستند.

- یکپارچگی با سیستمهای مدیریت امنیت (SIEM/SOC):

- قابلیت ارسال لاگها و هشدارها به سیستمهای مدیریت اطلاعات و رویدادهای امنیتی (SIEM) و مراکز عملیات امنیت (SOC) برای پایش و تحلیل جامع.

- VPN و دسترسی از راه دور امن:

- فراهم آوردن تونلهای VPN رمزگذاری شده برای دسترسی امن و از راه دور به سیستمهای OT برای تعمیر و نگهداری یا نظارت، بدون اینکه نیازی به حضور فیزیکی باشد.

- سیستمهای پیشگیری از نفوذ صنعتی (Industrial IPS):

- بسیاری از فایروالهای صنعتی پیشرفته، دارای قابلیتهای IPS هستند که میتوانند حملات شناخته شده را بر اساس امضا یا رفتار شناسایی و مسدود کنند. این شامل حملات مرتبط با پروتکلهای OT نیز میشود.

- سادهسازی مدیریت و عملیات:

- با توجه به پیچیدگیهای محیط OT، فایروالهای صنعتی معمولاً دارای رابطهای کاربری سادهتر و مدیریت متمرکز هستند تا بار کاری مهندسان OT را کاهش دهند.

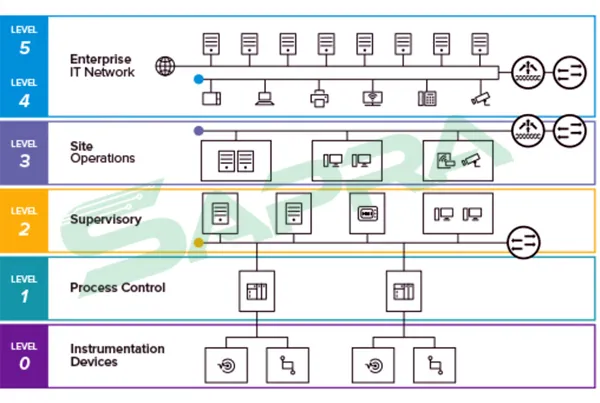

استقرار فایروالهای صنعتی در مدل پردو (Purdue Model)

مدل پردو یک چارچوب رایج برای تقسیمبندی شبکههای صنعتی است و بهترین مکانها برای استقرار فایروالهای صنعتی را مشخص میکند:

- سطح 5: شبکه سازمانی (Enterprise Network – IT): این سطح شامل سیستمهای تجاری مانند ERP و سیستمهای سازمانی است. فایروالهای قوی در اینجا ارتباطات با اینترنت و سایر شبکههای خارجی را کنترل میکنند.

- سطح 4: منطقه DMZ صنعتی (Industrial Demilitarized Zone – IDMZ): این یک منطقه حائل بین شبکه IT و OT است. فایروالهای صنعتی کلیدی در اینجا قرار میگیرند تا ترافیک بین این دو حوزه را به شدت کنترل کنند. این فایروالها باید هم پروتکلهای IT و هم OT را درک کنند.

- سطح 3: منطقه عملیاتی (Operations Zone): شامل سیستمهای SCADA، HMI و سرورهای داده است. فایروالهای صنعتی در این سطح ترافیک بین سرورها و تجهیزات سطح پایینتر را مدیریت میکنند.

- سطح 2: منطقه کنترل (Control Zone): شامل PLCها، DCSها و کنترلکنندهها. فایروالهای صنعتی در این سطح (معروف به Zone Firewalls) از دسترسی مستقیم به PLCها جلوگیری کرده و فقط ترافیک مجاز را بین کنترلکنندهها و تجهیزات I/O عبور میدهند.

- سطح 1 و 0: فرآیندها و تجهیزات فیزیکی: شامل سنسورها، عملگرها و دستگاههای فیزیکی. در اینجا فایروالها میتوانند به صورت تعبیهشده (Embedded) در دستگاهها یا به عنوان میکرو-فایروالها در لبه شبکه برای حفاظت از دستگاههای منفرد عمل کنند.

استقرار صحیح فایروالها در این سطوح، یک استراتژی دفاع عمیق (Defense-in-Depth) ایجاد میکند که در آن چندین لایه امنیتی، از مهاجمان در برابر رسیدن به شریانهای حیاتی فرآیند جلوگیری میکنند.

چالشها در پیادهسازی و نگهداری فایروالهای صنعتی

با وجود اهمیت حیاتی فایروالهای صنعتی، پیادهسازی و نگهداری آنها در محیطهای OT چالشهایی را نیز به همراه دارد:

- پیچیدگی پروتکلهای OT: درک و پیکربندی صحیح فایروال برای پروتکلهای OT نیازمند دانش تخصصی است.

- تغییرات فرآیند و سیستم: هرگونه تغییر در فرآیندهای صنعتی یا اضافه شدن تجهیزات جدید، ممکن است نیاز به بازبینی و بهروزرسانی سیاستهای فایروال داشته باشد.

- مشکلات سازگاری (Compatibility): برخی تجهیزات قدیمی OT ممکن است با راهکارهای امنیتی مدرن سازگار نباشند.

- نیاز به متخصصان دو رشتهای: یافتن متخصصانی که هم دانش عمیق OT و هم تخصص امنیت سایبری داشته باشند، دشوار است.

- هزینههای اولیه و نگهداری: سرمایهگذاری در فایروالهای صنعتی و آموزش پرسنل میتواند پرهزینه باشد.

- تاثیر بر عملکرد (Performance Impact): نگرانی در مورد تأثیر فایروالها بر تأخیر شبکه و عملکرد بلادرنگ سیستمها. فایروالهای صنعتی مدرن این مشکل را به حداقل رساندهاند.

- عدم آگاهی و فرهنگ امنیتی: عدم درک کافی از اهمیت امنیت سایبری در میان مدیران و اپراتورهای OT میتواند مانعی بزرگ باشد.

برای غلبه بر این چالشها، نیاز به رویکردی جامع شامل ارزیابی ریسک، آموزش مداوم، همکاری بین تیمهای IT و OT، و استفاده از مشاوران و تامینکنندگان متخصص در این حوزه است.

انتخاب فایروال صنعتی مناسب

انتخاب فایروال صنعتی مناسب برای هر سازمان نیازمند بررسی دقیق نیازها و شرایط خاص آن است. معیارهای کلیدی برای انتخاب عبارتند از:

- قابلیتهای DPI برای پروتکلهای OT مرتبط: اطمینان از پشتیبانی فایروال از پروتکلهایی که در زیرساخت شما استفاده میشوند.

- مقاومت فیزیکی: مطابقت با استانداردهای محیطی (دما، رطوبت، لرزش، EMI/RFI).

- قابلیتهای تقسیمبندی و Zone-Based Firewall: سهولت در ایجاد و مدیریت مناطق امنیتی.

- عملکرد و تأخیر: اطمینان از اینکه فایروال تأثیر منفی بر زمانبندی و عملکرد بلادرنگ سیستمها نمیگذارد.

- قابلیتهای IPS و تشخیص نفوذ: توانایی شناسایی و جلوگیری از حملات شناخته شده.

- مدیریت متمرکز و سهولت استفاده: رابط کاربری بصری و ابزارهای مدیریت که پیچیدگی را کاهش دهند.

- گزارشدهی و قابلیت یکپارچگی: توانایی تولید گزارشهای جامع و یکپارچگی با سیستمهای SIEM.

- پشتیبانی فنی و بروزرسانیها: اطمینان از دسترسی به پشتیبانی فنی قوی و بروزرسانیهای امنیتی منظم.

- اعتبار و تجربه تامینکننده: انتخاب تامینکنندهای با سابقه اثبات شده در زمینه امنیت صنعتی.

آینده امنیت OT/ICS و فایروالهای صنعتی

با پیشرفت فناوری و تکامل تهدیدات، آینده امنیت OT/ICS نیز در حال دگرگونی است. روندهای کلیدی شامل:

- هوش مصنوعی و یادگیری ماشین (AI/ML) در فایروالها: استفاده از AI/ML برای تشخیص ناهنجاریها و حملات ناشناخته (Zero-day) که بر اساس امضا قابل شناسایی نیستند.

- امنیت مبتنی بر هویت (Identity-based Security): کنترل دسترسی دقیقتر بر اساس هویت کاربران و دستگاهها به جای صرفاً IP آدرس.

- فایروالهای Micro-segmentation: اعمال فیلترینگ در سطح بسیار granular، حتی بین دستگاههای منفرد در یک سگمنت شبکه.

- Cloud-based Security for OT: استفاده از سرویسهای امنیتی ابری برای پایش، تحلیل و مدیریت امنیت OT، به خصوص برای شرکتهایی که چندین سایت دارند.

- یکپارچگی با امنیت ابری و Edge Computing: با گسترش IIoT و Edge Computing، نیاز به فایروالهایی که بتوانند امنیت را در نقاط انتهایی (Edge) اعمال کنند، افزایش مییابد.

- تابآوری سایبری (Cyber Resilience): تمرکز فراتر از پیشگیری، به سمت قابلیت بازگشت سریع به وضعیت عادی پس از حمله.

نتیجهگیری: سپر دفاعی برای زیرساختهای ملی ایران

در جهانی که زیرساختهای حیاتی بیش از پیش در معرض حملات سایبری قرار دارند، امنیت OT/ICS نه یک گزینه، بلکه یک ضرورت اجتنابناپذیر است. فایروالهای صنعتی با قابلیتهای تخصصی خود در درک پروتکلهای صنعتی، تقسیمبندی شبکه، و مقاومت در برابر شرایط سخت، ستون فقرات یک استراتژی دفاع عمیق مؤثر هستند. سرمایهگذاری در این فناوریها و توسعه دانش تخصصی در این حوزه، برای تابآوری سایبری و حفظ تداوم عملیات صنعتی در ایران حیاتی است. این اقدام نه تنها از داراییهای فیزیکی و مالی محافظت میکند، بلکه امنیت و سلامت جامعه را نیز تضمین مینماید.

برای خرید سرور اچ پی قدرتمند و استعلام قیمت انواع فایروالهای صنعتی تخصصی که امنیت شبکه و زیرساختهای حیاتی شما را در ایران تضمین میکنند، ساپراصنعت شریک قابل اعتماد شماست و آماده ارائه مشاوره و راهکارهای جامع امنیتی است. باکارشناسان ما تماس بگیرید.

مقاله پیشنهادی: