مقدمه: جدایی ناپذیر IT و OT و چالش امنیت

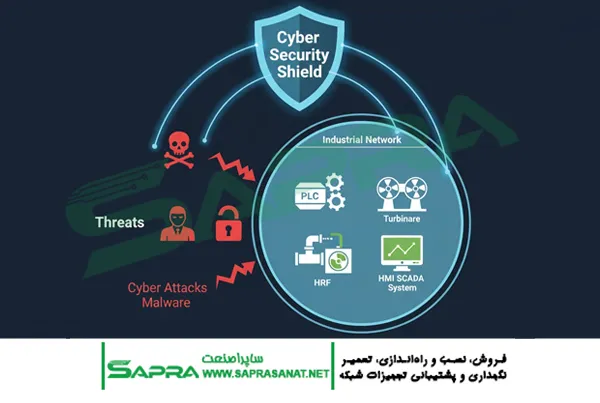

شبکههای فناوری اطلاعات (Information Technology یا IT)، که دادهها و ارتباطات اداری را مدیریت میکنند، کاملاً از شبکههای فناوری عملیاتی (Operational Technology یا OT) جدا بودهاند. شبکههای OT شامل سیستمهایی هستند که مستقیماً فرآیندهای فیزیکی را کنترل میکنند، مانند سیستمهای کنترل صنعتی (ICS)، اسکادا (SCADA)، کنترلکنندههای منطقی قابل برنامهریزی (PLC) و سیستمهای کنترل توزیعشده (DCS). با ظهور انقلاب صنعتی چهارم (Industry 4.0) و نیاز به تجزیه و تحلیل دادههای لحظهای، این دو دنیا به طور فزایندهای به هم متصل (Converged) شدهاند. برای مثال، دادههای لحظهای تولید شده در محیط OT باید به سرعت به دیتاسنتر منتقل شوند، جایی که اغلب از پلتفرمهای قابل اعتمادی مانند سرور HP برای پردازش، تحلیل و نگهداری آنها استفاده میشود. معماریهای مدرن دیتاسنتر که از سرورهای HP استفاده میکنند، اغلب قابلیتهای امنیتی پیشرفتهای را برای محافظت از این دادههای حیاتی همگرا شده (Converged) در برابر تهدیدات سایبری ارائه میدهند. این همگرایی IT/OT، در حالی که بهرهوری را افزایش میدهد، یک در بزرگ را به روی تهدیدات سایبری گشوده است. حملات به شبکههای OT، بر خلاف IT که منجر به سرقت داده میشود، میتواند باعث خسارت فیزیکی، توقف تولید، آلودگی زیستمحیطی و به خطر افتادن جان انسانها شود. بنابراین، امنیت OT در صنایع حساس (Critical Infrastructure) مانند انرژی، آب، حمل و نقل و تولید، یک ضرورت حیاتی است.

تفاوتهای کلیدی و چالشهای منحصربهفرد OT Security

اجرای استراتژیهای امنیتی IT در محیط OT شکست میخورد، زیرا این دو محیط دارای اولویتها و ویژگیهای عملیاتی متفاوتی هستند:

۱. اولویتهای عملیاتی متفاوت

| ویژگی | شبکههای IT | شبکههای OT |

| اولویت اصلی | محرمانگی (Confidentiality) و یکپارچگی (Integrity) داده | در دسترس بودن (Availability) و ایمنی (Safety) عملیات |

| محدودیت زمانی | ساعات کاری عادی، تحمل تأخیر بالا | عملیات ۲۴/۷، حساس به تأخیر (Real-time/Near Real-time) |

| اثر خرابی | از دست رفتن داده/مالی | خسارت فیزیکی، ایمنی انسان، توقف تولید |

۲. چالشهای فنی در محیط OT

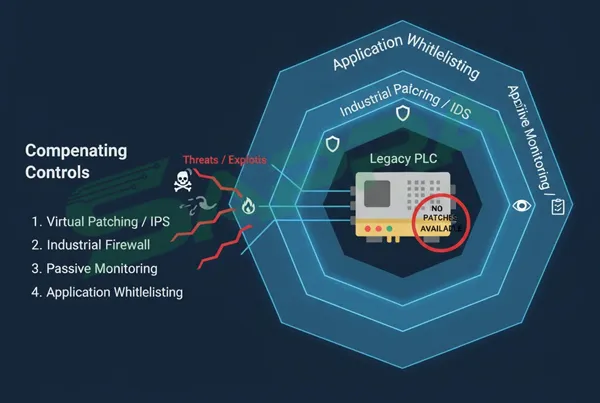

- سیستمهای میراثی (Legacy Systems): بسیاری از دستگاههای OT (PLCها و HMIها) دهها سال قدمت دارند. این سیستمها نمیتوانند به سادگی وصلههای امنیتی (Patches) را دریافت کنند یا نرمافزارهای آنتیویروس را اجرا کنند.

- محدودیتهای زمانی سخت (Hard Real-Time): اسکنهای امنیتی یا بهروزرسانیهای سیستم عامل نمیتوانند باعث تأخیر در اجرای فرآیندهای کنترلی شوند، زیرا این تأخیر میتواند منجر به فاجعه شود.

- پروتکلهای غیر استاندارد: شبکههای OT از پروتکلهای ارتباطی اختصاصی و غیر رایج (مانند Modbus, DNP3, OPC) استفاده میکنند که ابزارهای امنیتی سنتی IT توانایی پایش و درک آنها را ندارند.

- انزوای شکستخورده (Broken Air-Gap): تصور انزوای کامل فیزیکی (Air-Gap) دیگر در صنایع حساس واقعیت ندارد. هرگونه اتصال موقت (مثل فلش درایو یا مودم از راه دور) میتواند مسیر نفوذ باشد.

استراتژیهای پیادهسازی و چارچوبهای امنیتی

برای مقابله با چالشهای مذکور، رویکرد امنیت OT باید بر مبنای در دسترس بودن (Availability) و ایمنی (Safety) باشد.

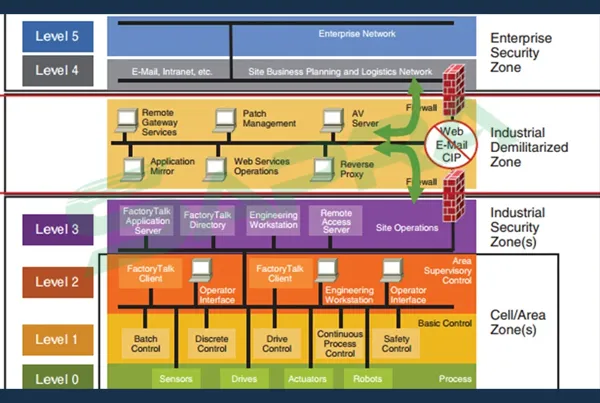

۱. مدل مرجع پردیو (Purdue Model) و سگمنتیشن

مدل مرجع پردیو یک ساختار سلسله مراتبی برای شبکههای کنترل صنعتی ارائه میدهد که برای پیادهسازی سگمنتیشن (Segmentation) ضروری است.

| سطح (Level) | تعریف | هدف امنیت |

| سطح ۵ | شبکه سازمانی (Enterprise IT) | دسترسی کاربر و داده |

| سطح ۳.۵ | منطقه حائل (DMZ) | مدیریت و تبادل داده امن بین IT و OT |

| سطح ۳ | شبکه عملیاتی (Operations Network) | سرورهای کنترل و ایستگاههای مهندسی |

| سطح ۲ | کنترل نظارتی (Supervisory Control) | HMI و SCADA |

| سطح ۱ | کنترل محلی (Local Control) | PLCها و RTUها |

| سطح ۰ | فرآیند فیزیکی (Physical Process) | سنسورها و عملگرها |

سگمنتیشن هسته امنیت OT است. با استفاده از فایروالهای صنعتی (Industrial Firewalls) و Zone-Ducts (ناحیهها و مسیرها)، باید جریان ترافیک بین سطوح مختلف مدل پردیو به شدت کنترل شود. این امر باعث میشود که یک نفوذ در شبکه IT نتواند به آسانی به سطح کنترل PLCها برسد.

۲. استفاده از چارچوب ISA/IEC 62443

استاندارد ISA/IEC 62443 چارچوب جهانی پذیرفته شده برای تأمین امنیت ICS است. این استاندارد یک رویکرد جامع را برای مدیریت ریسکهای امنیت سایبری در سیستمهای اتوماسیون صنعتی تعریف میکند که شامل چهار بخش اصلی است:

- عمومی (General): اصطلاحات و مدلها.

- سیاستها و رویهها (Policies & Procedures): الزامات برای مالکان سیستم، ارائهدهندگان سرویس و یکپارچهسازان.

- سیستم (System): الزامات امنیتی برای طراحی و پیادهسازی.

- کامپوننت (Component): الزامات برای دستگاههای فردی (مانند PLCها).

۳. پیادهسازی معماری Zero Trust در محیط OT

رویکرد Zero Trust (اعتماد صفر) که در IT محبوب است، اکنون باید با دقت در OT پیادهسازی شود:

- هرگز اعتماد نکن، همیشه تأیید کن: فرض کنید هر دستگاه و کاربری که به شبکه متصل است، بالقوه مخرب است.

- میکروسگمنتیشن (Micro-Segmentation): سگمنتیشن را تا سطح دستگاهها و سلولهای کاری کوچک (Work-Cells) گسترش دهید. یک PLC باید فقط بتواند با HMI مشخص خود و یک سرور SCADA خاص ارتباط برقرار کند، نه با کل شبکه.

- احراز هویت قوی (Strong Authentication): برای هرگونه دسترسی از راه دور، استفاده از چند عاملی (MFA) الزامی است.

راهکارهای عملی و تکنولوژیهای دفاعی

صنایع حساس باید از تکنولوژیها و راهکارهای تخصصی OT برای ایجاد یک لایه دفاعی قوی استفاده کنند.

۱. پایش شبکه غیرتهاجمی (Passive Network Monitoring)

- لزوم Passive بودن: نمیتوان ابزارهای فعال (Active Scanning) IT را در OT استفاده کرد زیرا باعث Crash شدن دستگاههای حساس میشوند.

- IDS/IPS صنعتی: استفاده از سیستمهای تشخیص نفوذ (IDS) که به صورت غیرفعال (Passive) ترافیک شبکه OT را تحلیل میکنند. این سیستمها پروتکلهای صنعتی (مثل Modbus) را میفهمند و هرگونه فرمان غیرمنتظره یا رفتار غیرعادی (مانند تغییر تنظیمات PLC) را شناسایی میکنند.

- ایجاد Baseline: ابتدا رفتار عادی شبکه (Baseline) را ثبت کرده و سپس هرگونه انحراف از این رفتار عادی را به عنوان تهدید احتمالی هشدار میدهند.

۲. مدیریت داراییهای OT (OT Asset Management)

شما نمیتوانید چیزی را که نمیشناسید، ایمن کنید. اولین قدم در OT Security ایجاد یک فهرست دقیق و خودکار از تمام دستگاههای OT است:

- شناسایی خودکار: شناسایی PLCها، سنسورها، مدلها، ورژنهای Firmware و پروتکلهای مورد استفاده.

- نقشهبرداری از ارتباطات: درک دقیق اینکه کدام دستگاه با کدام یک ارتباط برقرار میکند. این نقشهبرداری، پایه و اساس سگمنتیشن صحیح را فراهم میکند.

۳. مدیریت وصلهها و آسیبپذیری (Patch & Vulnerability Management)

از آنجایی که وصله کردن سیستمهای OT در حین کار اغلب غیرممکن است، باید رویکرد متفاوتی اتخاذ شود:

- کنترل ریسکهای جبرانی: در صورت عدم امکان وصله، باید اقدامات جبرانی (Compensating Controls) مانند سختتر کردن فایروال، اجرای میکرو سگمنتیشن، یا غیرفعال کردن پورتهای غیرضروری برای کاهش ریسک انجام شود.

- Patch Management در زمان خاموشی: بهروزرسانیها باید به دقت تست شده و فقط در زمانهای برنامهریزی شده خاموشی (Scheduled Outages) اجرا شوند.

۴. حفاظت از ایستگاههای کاری (Engineering Workstations)

ایستگاههای مهندسی (HMI و ایستگاههای برنامهریزی PLC) اغلب دروازههای ورودی تهدیدات هستند:

- سفتسازی (Hardening) سیستم عامل: غیرفعال کردن USBها، استفاده از لیست سفید نرمافزاری (Application Whitelisting) و محدود کردن دسترسی ادمین.

- سرویسهای جامپباکس (Jump Box): استفاده از سرورهای واسط امن (Jump Box) برای اتصال به شبکه OT از شبکه IT، به طوری که اتصال مستقیم هرگز برقرار نشود.

نتیجهگیری

امنیت عملیاتی در صنایع حساس دیگر یک گزینه نیست، بلکه یک الزام ملی است. با توجه به آسیبپذیری ذاتی سیستمهای میراثی و اولویت مطلق در دسترس بودن، مدیران IT و OT باید با همکاری نزدیک، یک رویکرد جامع و لایهای را اتخاذ کنند.

این رویکرد باید بر مبنای چارچوبهای صنعتی (ISA/IEC 62443)، سگمنتیشن قوی (مدل پردیو)، فناوریهای پایش غیرفعال (Passive Monitoring) و مدیریت دارایی دقیق استوار باشد. هدف نهایی، محافظت از جهان فیزیکی است که توسط این سیستمهای کنترل صنعتی مدیریت میشود، و اطمینان از اینکه زیرساختهای حیاتی ما در برابر تهدیدات سایبری همیشه ایمن، قابل اعتماد و در دسترس باقی بمانند.

مقاله پیشنهادی:

امنیت OT/ICS و فایروالهای صنعتی: محافظت از زیرساختهای حیاتی و سیستمهای کنترل صنعت