مقدمه: پایان مرزهای شبکه سنتی و تولد Zero Trust

در گذشته، امنیت شبکه بر مفهوم “دژ و خندق” (Castle-and-Moat) استوار بود: هر کس در داخل شبکه بود، مورد اعتماد تلقی میشد و هر کس بیرون بود، یک تهدید بالقوه. اما با گسترش خدمات ابری (Cloud Services)، دورکاری، استفاده از دستگاههای شخصی (BYOD) و افزایش پیچیدگی تهدیدات، این مرز امنیتی سنتی عملاً از بین رفت. نقضهای امنیتی (Breaches) بزرگ نشان دادند که بدترین تهدیدات اغلب از داخل یا از طریق اعتبارنامههای به سرقت رفته رخ میدهند. برای مثال، هر سیستمی، از سرورهای معمولی گرفته تا پلتفرمهای تخصصیای که برای مدیریت دادههای بزرگ به کار میروند، مانند پلتفرمهایی که با خرید سرور HP ایجاد میشوند، باید کاملاً مورد تأیید قرار گیرند، صرف نظر از اینکه در کجای شبکه قرار دارند.

اینجاست که معماری Zero Trust (اعتماد صفر) به عنوان مدل امنیتی پیشرو ظهور کرد. Zero Trust یک محصول واحد نیست، بلکه یک فلسفه امنیتی است که بر سه اصل اساسی بنا شده است:

- همیشه تأیید هویت کنید (Verify Explicitly): هرگز به هیچ کاربر، دستگاه یا سیستمی اعتماد نکنید؛ هویت و دسترسی آنها را به صراحت تأیید کنید.

- استفاده از دسترسی با کمترین امتیاز (Least Privilege Access): فقط حداقل دسترسی لازم را برای انجام وظیفه مورد نظر به کاربر بدهید.

- همیشه فرض کنید که نقض امنیتی رخ داده است (Assume Breach): زیرساخت را طوری طراحی کنید که اگر نفوذگر موفق به عبور از لایه اول شد، نتواند به راحتی حرکت افقی (Lateral Movement) کند.

تحول و بلوغ Zero Trust – از ZTNA تا فراگیری

Zero Trust در طول سالها تکامل یافته و از یک تمرکز محدود بر دسترسی کاربران، به یک رویکرد جامع برای کل زیرساخت تبدیل شده است.

۱. نسل اول: Zero Trust Network Access (ZTNA)

نقطه شروع تحول، ZTNA (دسترسی شبکه با اعتماد صفر) بود.

- هدف: جایگزینی VPNهای سنتی. VPN به کاربر پس از تأیید هویت، دسترسی گستردهای به کل شبکه میداد، که نقض اصل کمترین امتیاز بود.

- مکانیزم ZTNA: دسترسی کاربر توسط ZTNA فقط به برنامههای کاربردی (Applications) خاص محدود میشود، نه کل شبکه. این کار با ایجاد یک گذرگاه امن (Secure Conduit) بین کاربر و برنامه توسط یک Gateway انجام میشود.

- مزیت: کاهش سطح حملات (Attack Surface) و جلوگیری از حرکت افقی، زیرا کاربر به زیرساخت پشت برنامه دسترسی مستقیم ندارد.

۲. معماری مدرن: ZTx (Zero Trust Extended)

مدل مدرنتر، که اغلب به آن Zero Trust Extended (ZTx) گفته میشود، مفهوم اعتماد صفر را فراتر از کاربران و برنامهها گسترش میدهد تا شامل همه عناصر زیرساخت شود:

- Zero Trust برای دستگاهها: هر دستگاه (لپتاپ، سرور، موبایل) باید به طور مداوم برای وضعیت سلامت، وصلههای امنیتی و پیکربندیهای صحیح بررسی شود. اگر سلامت دستگاه تغییر کند، دسترسی باید لغو شود.

- Zero Trust برای بار کاری (Workloads): اعمال قوانین Zero Trust به Workloads در محیطهای ابری (مانند کانتینرها و Microservices). یعنی یک Microservice باید برای دسترسی به دیتابیس، دقیقاً مانند یک کاربر خارجی احراز هویت شود.

- Zero Trust برای محیطهای OT: همانطور که در موضوع قبلی بررسی شد، Zero Trust در شبکههای عملیاتی (OT) با استفاده از میکرو سگمنتیشن برای دستگاههای صنعتی پیادهسازی میشود.

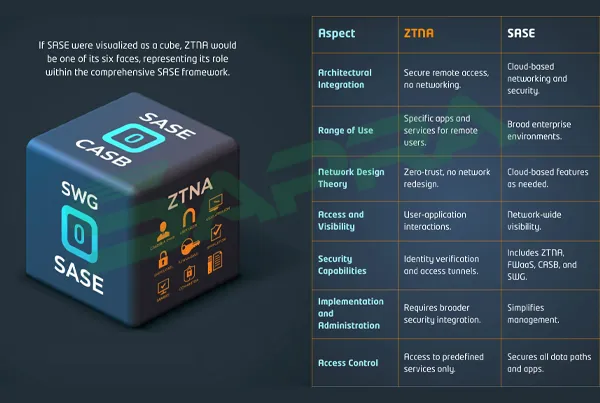

۳. ظهور SASE (Secure Access Service Edge)

SASE نقطه اوج تحول Zero Trust در معماری شبکههای ابری است.

- تعریف: SASE یک مدل همگرا است که توابع شبکه (مانند SD-WAN) را با توابع امنیتی (مانند ZTNA، Cloud Access Security Broker یا CASB و فایروال به عنوان سرویس یا FWaaS) ترکیب میکند و همه را به عنوان یک سرویس واحد از Edge (لبه) ارائه میدهد.

- مزیت کلیدی: با SASE، کنترل دسترسی و اعمال سیاستهای امنیتی (Policy Enforcement) دیگر وابسته به محل فیزیکی سرور یا کاربر نیست، بلکه در یک نقطه توزیعشده ابری انجام میشود. این مدل به طور کامل فلسفه Zero Trust را برای دنیای Cloud-First ممکن میسازد.

اصول پیادهسازی پیشرفته Zero Trust

اجرای موفق Zero Trust نیازمند تمرکز بر سه ستون اصلی فنی است: هویت، داده و شبکه.

۱. هویت به عنوان مرز جدید (Identity as the New Perimeter)

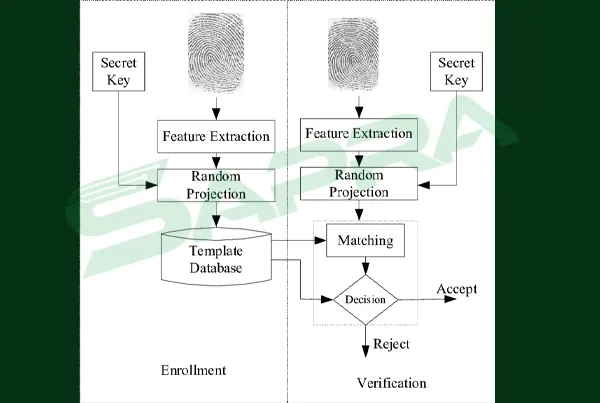

هویت (Identity) مهمترین عنصر کنترل دسترسی در Zero Trust است.

- مدیریت هویت و دسترسی متمرکز (IAM): تمام فرآیندهای تأیید هویت باید از یک نقطه مرکزی مدیریت شوند. این سیستم باید توانایی مدیریت کاربران انسانی و غیرانسانی (ماشینها و APIها) را داشته باشد.

- احراز هویت چندعاملی تطبیقی (Adaptive MFA): MFA نباید فقط در زمان ورود (Login) اعمال شود. MFA تطبیقی به صورت مداوم بر اساس زمینه (Context) تأیید هویت میکند. عواملی که بررسی میشوند شامل: موقعیت مکانی کاربر، دستگاه مورد استفاده، زمان روز، و حتی سرعت تایپ کاربر است. اگر زمینهسازی ناامن باشد، سطح احراز هویت باید افزایش یابد یا دسترسی محدود شود.

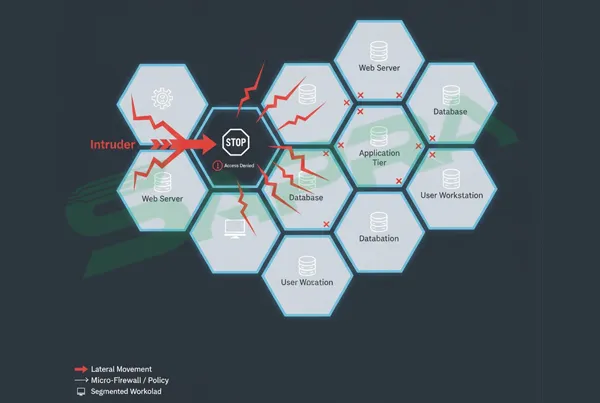

۲. میکرو سگمنتیشن و کاهش حرکت افقی

میکرو سگمنتیشن ستون فقرات Zero Trust برای پیادهسازی اصل “فرض کنیم نقض امنیتی رخ داده است” است.

- تعریف: تقسیمبندی شبکه به بخشهای بسیار کوچک و مجزا (مانند یک بخش برای هر سرور، Workload یا گروه کاربری) و سپس اعمال یک سیاست امنیتی دقیق برای کنترل ترافیک بین این بخشها.

- مزیت: اگر یک نفوذگر وارد یک بخش کوچک (Micro-Segment) شود، نمیتواند به سادگی به منابع مجاور دسترسی پیدا کند (جلوگیری از Lateral Movement).

- فایروالهای مبتنی بر نرمافزار (Software-Defined Firewalls): پیادهسازی میکرو سگمنتیشن معمولاً با استفاده از فایروالهای مبتنی بر نرمافزار (در لایه سیستم عامل یا هایپروایزر) در محیطهای Cloud و مجازیسازی شده انجام میشود تا سیاستها به جای ساختار فیزیکی شبکه، به هویت Workload وابسته باشند.

۳. پایش و تجزیه و تحلیل مداوم (Continuous Monitoring and Analytics)

Zero Trust یک فرآیند یکباره نیست، بلکه یک چرخه مداوم از پایش، ارزیابی و اصلاح است.

- پایش مداوم (Continuous Validation): دسترسی کاربر، حتی پس از تأیید اولیه، باید به طور مداوم تأیید شود. اگر فعالیت کاربر ناگهان تغییر کند (مثلاً شروع به دانلود حجم زیادی از داده کند)، دسترسی باید به طور خودکار محدود شود.

- دید کامل شبکه (Full Network Visibility): جمعآوری دادههای ترافیکی از نقاط انتهایی (Endpoints)، گیتویها، Workloadها و سیستمهای IAM.

- UEBA (User and Entity Behavior Analytics): استفاده از تجزیه و تحلیل برای شناسایی رفتارهای غیرعادی کاربر یا دستگاه که میتواند نشاندهنده به خطر افتادن حساب کاربری باشد. این تکنیک حیاتی است زیرا میتواند تهدیداتی را که از طریق اعتبارنامههای به سرقت رفته وارد میشوند، آشکار سازد.

چشمانداز آینده – هوش مصنوعی و خودکارسازی در Zero Trust

آینده Zero Trust به شدت به توانایی ما در استفاده از هوش مصنوعی (AI) و یادگیری ماشین (ML) برای خودکارسازی فرآیندهای تأیید و پاسخدهی بستگی دارد.

۱. هوش مصنوعی برای اعتبارسنجی زمینه (Context Validation)

- بهبود تشخیص ریسک: هوش مصنوعی میتواند حجم عظیمی از دادههای رفتاری (مانند الگوهای دسترسی، زمانهای لاگین و دستورات صادر شده) را تحلیل کند و امتیاز ریسک (Risk Score) دقیقی برای هر درخواست دسترسی در لحظه صادر کند.

- تصمیمگیری خودکار (Automated Policy Decisions): به جای اینکه مدیران، قواعد پیچیده بنویسند، سیستمهای مبتنی بر ML میتوانند بر اساس امتیاز ریسک، به طور خودکار تصمیم بگیرند:

- اجازه دسترسی: (امتیاز ریسک پایین)

- چالش کاربر: (نیاز به MFA دوباره)

- محدود کردن دسترسی: (مثلاً فقط دسترسی خواندن/Read Only)

- مسدود کردن دسترسی: (امتیاز ریسک بالا)

۲. خودکارسازی پاسخ به حوادث (Automated Incident Response)

در مدل سنتی، پاسخ به حادثه یک فرآیند دستی و کند بود. Zero Trust خودکار، این فرآیند را تسریع میبخشد:

- ایزولهسازی خودکار (Automated Isolation): به محض تشخیص یک فعالیت مشکوک توسط UEBA، سیستم Zero Trust میتواند بدون دخالت انسان، دستگاه یا Workload آلوده را از بقیه شبکه جدا (Quarantine) کند.

- اصلاح خودکار (Automated Remediation): سیستم میتواند اقداماتی مانند حذف مجوزها، بازنشانی رمز عبور کاربر، یا حذف فایلهای مخرب را به صورت خودکار آغاز کند.

۳. مدیریت پیچیدگی ابری

با افزایش پیچیدگی محیطهای Multi-Cloud، Zero Trust مبتنی بر AI به سازمانها کمک میکند تا سیاستهای امنیتی یکپارچه را به صورت خودکار در پلتفرمهای مختلف (AWS، Azure، Google Cloud) اعمال کنند و از ایجاد حفرههای امنیتی ناشی از پیکربندی نادرست (Misconfiguration) جلوگیری نمایند.

نتیجهگیری

تحول Zero Trust از یک جایگزین ساده برای VPN به یک معماری فراگیر (Holistic Architecture) که تمام جنبههای IT، OT و Cloud را در بر میگیرد، یک گام بزرگ رو به جلو برای امنیت سایبری است. پیادهسازی موفق این معماری نیازمند تعهد به سه ستون هویت قوی، میکرو سگمنتیشن و پایش مداوم است. در آینده، با کمک هوش مصنوعی، Zero Trust از یک سیستم مبتنی بر قانون به یک سیستم تصمیمگیری مبتنی بر ریسک و زمینه (Context-Aware) تبدیل خواهد شد که میتواند به طور خودکار، امنیت و دسترسی را در برابر تهدیدات در حال تحول، مدیریت کند.

مقاله پیشنهادی:

سرورهای لبه (Edge Servers): کلید تحول در سرعت و کارایی